「Google Authenticator(Google認証システム)」アプリが今週アップデートされ、2段階認証(2FA)用のコードをGoogleアカウント(クラウド)に保存できるようになったが、ソフトウェア企業Myskによると、エンドツーエンドの暗号化が適用されていないという。

Myskは4月26日、「アプリがシークレット(認証用コード)を同期する時のネットワークトラフィックを解析したところ、トラフィックはエンドツーエンド暗号化がなされていないことが判明した。スクリーンショットで分かるように、これはGoogleがシークレットを、おそらくそれが同社サーバーに保存されている間も、見ることができることを意味する。シークレットを保護するためのパスフレーズを追加するオプションはない」とツイートした。

シークレットとは、保護された情報や機密情報のロック解除に使われる認証情報を指す用語だ。

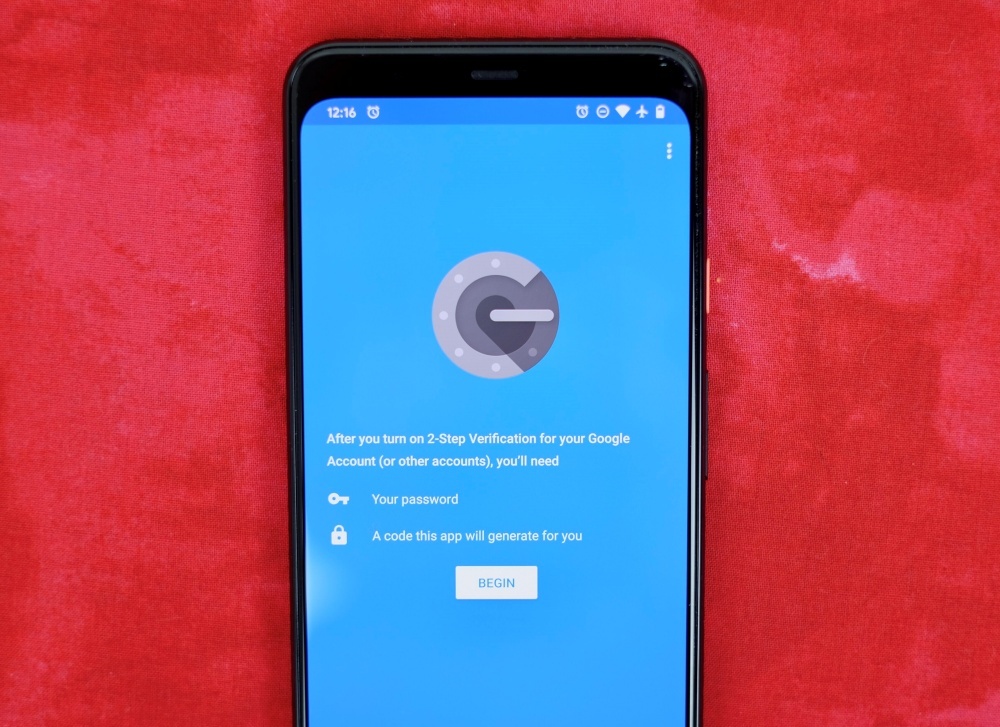

Google has just updated its 2FA Authenticator app and added a much-needed feature: the ability to sync secrets across devices.

— Mysk (@mysk_co) April 26, 2023

TL;DR: Don't turn it on.

The new update allows users to sign in with their Google Account and sync 2FA secrets across their iOS and Android devices.… pic.twitter.com/a8hhelupZR

Myskのセキュリティ研究者らは、デバイス間で2FAコードを同期する機能を有効化しないよう推奨している。

待ち望まれていたコード同期機能により、スマートフォンの紛失や盗難の際にもコードにアクセスできるようになる。これは元の端末が手元になくても、Googleアカウントを介してコードにアクセスし、2FA対応の「Gmail」や銀行アプリ、その他多数のサービスを利用できることを意味する。

Googleの広報担当者は米CNETへの電子メールで、「エンドツーエンド暗号化(E2EE)は、追加の保護を提供する強力な機能だが、ユーザーが自分のデータからロックアウトされて復元できなくなる可能性がある」「ユーザーにフルセットのオプションを確実に提供するために、一部の当社製品を対象にオプションのE2EEの提供を開始しており、将来的にはGoogle認証システムにもE2EEを提供する計画だ」と説明した。

この記事は海外Red Ventures発の記事を朝日インタラクティブが日本向けに編集したものです。

CNET Japanの記事を毎朝メールでまとめ読み(無料)

CES2024で示した未来

CES2024で示した未来

ものづくりの革新と社会課題の解決

ニコンが描く「人と機械が共創する社会」

誰でも、かんたん3D空間作成

誰でも、かんたん3D空間作成

企業や自治体、教育機関で再び注目を集める

身近なメタバース活用を実現する

データ統合のススメ

データ統合のススメ

OMO戦略や小売DXの実現へ

顧客満足度を高めるデータ活用5つの打ち手

脱炭素のために”家”ができること

脱炭素のために”家”ができること

パナソニックのV2H蓄電システムで創る

エコなのに快適な未来の住宅環境