トレンドマイクロは10月1日、公式ブログにおいて、2015年9月に日本のユーザーを対象にした「malvertisement(不正広告)」攻撃を確認したと発表した。同社によると、攻撃者は不正広告と脆弱性攻撃のためのエクスプロイトキットを併用し、広告が表示された正規サイトを訪問したユーザーに効果的に攻撃を実行したという。

同社の観測では、不正広告はおよそ3000の正規サイトで表示され、それらのサイトへ約50万人のユーザーが訪問したという。なおユーザーは、脆弱性攻撃ツールである「Angler Exploit Kit(Angler EK)」を利用した攻撃サイトへと誘導されている。

確認された不正広告はすべて日本語の広告であり、この攻撃は特に日本のユーザーを狙って実行されたものだとしている。また、不正広告が表示された正規サイトは、日本のインターネットサービスプロバイダ(ISP)にホストされた、人気の高い日本語のニュースサイトやブログであるという。さらに攻撃者は、これらの不正広告が正規の広告と区別できないように、正規の広告で使用されたバナーを不正広告の画像に利用していた。

不正広告は、ほぼ3000の国内正規サイト上で表示されており、同社では9月7日、9月13日、9月23日の3日で攻撃のピークを確認している。最大時には、1日あたり約10万人のユーザーが不正広告を目にしたという。

今回の攻撃では、2015年7月に修正されたInternet Explorerの脆弱性「CVE-2015-2419」、2015年8月に修正されたAdobe Flash Playerの脆弱性「CVE-2015-5560」が利用された。これらのアプリで修正を適用せず、脆弱性を抱えた古いバージョンを使用しているユーザーは、ドライブバイダウンロード攻撃により、自動的に不正プログラムが実行される危険性がある。

また、この攻撃によって侵入する不正プログラムは、「Angler EK」がこれまでに利用したものと一致しており、情報窃取型不正プログラム「TSPY_ROVNIX.YPOB」が感染PCから確認されている。

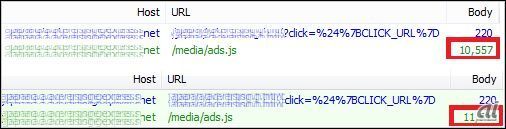

この攻撃では、「ads.js」と名付けられたJavaScriptのファイルが利用されている。同ファイルは、日本国外と日本国内でファイル内容が異なり、日本国外のPCにも侵入するが不正活動は実行されないという。

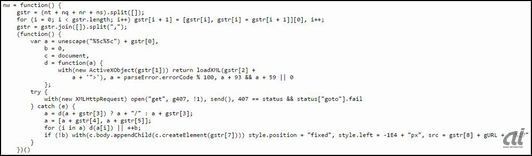

このコード自体は、ユーザーを攻撃者の「トラフィック検出システム(Traffic Detection System、TDS)」に誘導するために利用される。なおコードは、プロキシサーバを経由していないことを確認した後にユーザーを誘導し、プロキシサーバを経由していると判断した場合は、実行を中止する。また、KasperskyやMalwarebytesのセキュリティ対策製品の有無を確認し、フォルダを確認された場合にも実行を中止する。

同社によると、不正広告を利用した攻撃が適切に実行された場合、それを検出するのがいかに困難であるかを示しているという。広告自体は、どのユーザーからも正規の広告のようにしか見えず、さらに、攻撃対象を特定の地域に限定したことで、その地域以外のセキュリティリサーチャーが攻撃に気づきにくくなったとしている。

脆弱性を利用した攻撃への最善のセキュリティ対策は、PC上のすべてのソフトウエアを最新のバージョンにしておくことだとし、頻繁に攻撃の対象にされるInternet ExplorerやAdobe Flash Playerは、最も安全な最新のバージョンに更新しておくことが特に重要だと指摘している。

CNET Japanの記事を毎朝メールでまとめ読み(無料)

ひとごとではない生成AIの衝撃

ひとごとではない生成AIの衝撃

Copilot + PCならではのAI機能にくわえ

HP独自のAI機能がPCに変革をもたらす

心と体をたった1分で見える化

心と体をたった1分で見える化

働くあなたの心身コンディションを見守る

最新スマートウオッチが整える日常へ

メルカリが「2四半期連続のMAU減少」を恐れない理由--日本事業責任者が語る【インタビュー】

メルカリが「2四半期連続のMAU減少」を恐れない理由--日本事業責任者が語る【インタビュー】

なぜPayPayは他のスマホ決済を圧倒できたのか--「やり方はADSLの時と同じ」とは

なぜPayPayは他のスマホ決済を圧倒できたのか--「やり方はADSLの時と同じ」とは

AIが通訳するから英語学習は今後「オワコン」?--スピークバディCEOの見方は

AIが通訳するから英語学習は今後「オワコン」?--スピークバディCEOの見方は

パラマウントベッド、100人の若手が浮き彫りにした課題からCVCが誕生

パラマウントベッド、100人の若手が浮き彫りにした課題からCVCが誕生

野村不動産グループが浜松町に本社を「移転する前」に実施した「トライアルオフィス」とは

野村不動産グループが浜松町に本社を「移転する前」に実施した「トライアルオフィス」とは

「ChatGPT Search」の衝撃--Chromeの検索窓がデフォルトで「ChatGPT」に

「ChatGPT Search」の衝撃--Chromeの検索窓がデフォルトで「ChatGPT」に

「S.RIDE」が目指す「タクシーが捕まる世界」--タクシー配車のエスライド、ビジネス向け好調

「S.RIDE」が目指す「タクシーが捕まる世界」--タクシー配車のエスライド、ビジネス向け好調

物流の現場でデータドリブンな文化を創る--「2024年問題」に向け、大和物流が挑む効率化とは

物流の現場でデータドリブンな文化を創る--「2024年問題」に向け、大和物流が挑む効率化とは

「ビットコイン」に資産性はあるのか--積立サービスを始めたメルカリ、担当CEOに聞いた

「ビットコイン」に資産性はあるのか--積立サービスを始めたメルカリ、担当CEOに聞いた

培養肉の課題は多大なコスト--うなぎ開発のForsea Foodsに聞く商品化までの道のり

培養肉の課題は多大なコスト--うなぎ開発のForsea Foodsに聞く商品化までの道のり

過去の歴史から学ぶ持続可能な事業とは--陽と人と日本郵政グループ、農業と物流の課題解決へ

過去の歴史から学ぶ持続可能な事業とは--陽と人と日本郵政グループ、農業と物流の課題解決へ

通信品質対策にHAPS、銀行にdポイント--6月就任のNTTドコモ新社長、前田氏に聞く

通信品質対策にHAPS、銀行にdポイント--6月就任のNTTドコモ新社長、前田氏に聞く

「代理店でもコンサルでもない」I&COが企業の課題を解決する

「代理店でもコンサルでもない」I&COが企業の課題を解決する