特定のサイトを訪問したユーザーのFacebookの情報(ユーザー名やプロフィール写真、「いいね!」の情報など)が漏えいしてしまう脆弱性が「Chrome」と「Firefox」で修正されていたことが明らかになった。

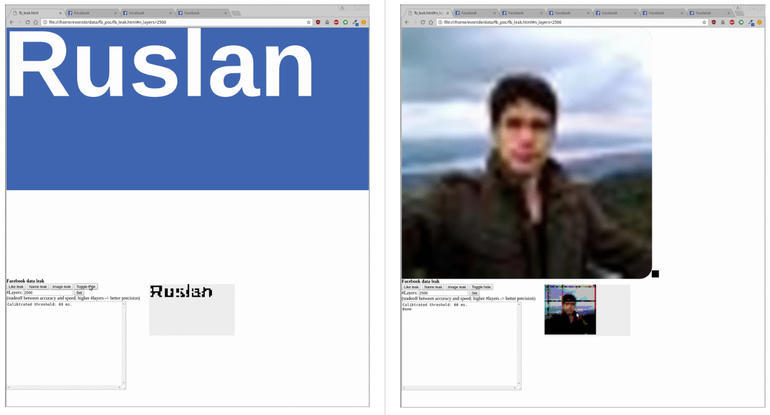

この脆弱性は、2016年に「CSS(Cascading Style Sheet)3」で追加された「mix-blend-mode」の、両ブラウザにおける実装方法に起因する。攻撃者は、クロスオリジンのiframeに表示された、Facebookのプロフィール写真などのコンテンツを読み取るサイドチャネル攻撃を仕掛けることが可能になっていた。

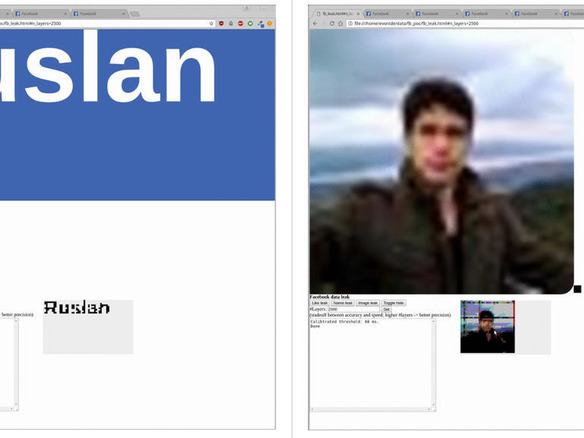

この脆弱性をセキュリティ研究者のDario Weiser氏とともに発見したGoogleのRuslan Habalovs氏は米国時間5月31日付のブログで、その詳細を説明している。同脆弱性を悪用するように作り込まれたウェブサイトをFacebookにログインしている状態で訪問すると、その利用者のFacebookでの情報が盗み出されてしまうそうだ。デモではFacebookを標的にしているが、iframeに埋め込むことができる、Facebookのログインボタンなどの「エンドポイント」のあるウェブサイトなら悪用の対象になり得るという。

Weiser氏もArs Technicaに攻撃方法を説明している。Facebookなどのエンドポイントにリンクするiframe内でmix-blend-modeプロパティを使用すれば、標的になったiframe内で要素をレンダリングする中で視覚的コンテンツの内容を識別することが可能だという。

「iframeのコンテンツに直接アクセスすることはできない。だが、iframeに(別の要素を)オーバーレイし、下のピクセルに対してグラフィカルなインタラクションを発生させることはできる」「これらのオーバーレイは攻撃者のサイトが制御しているので、グラフィカルなインタラクションにかかる時間を測定することができる」(Weiser氏)

Weiser氏はmix-blend-modeの中には下のレイヤの色によって時間が変わるものがあると述べる。

「テストしたレイヤにX色が使われていれば、Y色よりもレンダリングに時間がかかる、という風に測定していくと、個々のピクセルの色が特定できる。HTMLの情報は抜き出せないが、標的になったiframeの視覚的な情報を読み取れる」

Googleは2017年末の「Chrome 63」で、Mozillaは数週間前の「Firefox 60」で同脆弱性を修正している。mix-blend-modeをサポートしていない「Internet Explorer」や「Microsoft Edge」はこの問題の影響を受けない。

研究者らはFacebookにも問題を報告したが、すべてのエンドポイントを削除しなければならないため修正は不可能だとの結論に至っている。

この記事は海外CBS Interactive発の記事を朝日インタラクティブが日本向けに編集したものです。

CNET Japanの記事を毎朝メールでまとめ読み(無料)

ひとごとではない生成AIの衝撃

ひとごとではない生成AIの衝撃

Copilot + PCならではのAI機能にくわえ

HP独自のAI機能がPCに変革をもたらす

プライバシーを守って空間を変える

プライバシーを守って空間を変える

ドコモビジネス×海外発スタートアップ

共創で生まれた“使える”人流解析とは

心と体をたった1分で見える化

心と体をたった1分で見える化

働くあなたの心身コンディションを見守る

最新スマートウオッチが整える日常へ

メルカリが「2四半期連続のMAU減少」を恐れない理由--日本事業責任者が語る【インタビュー】

メルカリが「2四半期連続のMAU減少」を恐れない理由--日本事業責任者が語る【インタビュー】

なぜPayPayは他のスマホ決済を圧倒できたのか--「やり方はADSLの時と同じ」とは

なぜPayPayは他のスマホ決済を圧倒できたのか--「やり方はADSLの時と同じ」とは

AIが通訳するから英語学習は今後「オワコン」?--スピークバディCEOの見方は

AIが通訳するから英語学習は今後「オワコン」?--スピークバディCEOの見方は

パラマウントベッド、100人の若手が浮き彫りにした課題からCVCが誕生

パラマウントベッド、100人の若手が浮き彫りにした課題からCVCが誕生

野村不動産グループが浜松町に本社を「移転する前」に実施した「トライアルオフィス」とは

野村不動産グループが浜松町に本社を「移転する前」に実施した「トライアルオフィス」とは

「ChatGPT Search」の衝撃--Chromeの検索窓がデフォルトで「ChatGPT」に

「ChatGPT Search」の衝撃--Chromeの検索窓がデフォルトで「ChatGPT」に

「S.RIDE」が目指す「タクシーが捕まる世界」--タクシー配車のエスライド、ビジネス向け好調

「S.RIDE」が目指す「タクシーが捕まる世界」--タクシー配車のエスライド、ビジネス向け好調

物流の現場でデータドリブンな文化を創る--「2024年問題」に向け、大和物流が挑む効率化とは

物流の現場でデータドリブンな文化を創る--「2024年問題」に向け、大和物流が挑む効率化とは

「ビットコイン」に資産性はあるのか--積立サービスを始めたメルカリ、担当CEOに聞いた

「ビットコイン」に資産性はあるのか--積立サービスを始めたメルカリ、担当CEOに聞いた

培養肉の課題は多大なコスト--うなぎ開発のForsea Foodsに聞く商品化までの道のり

培養肉の課題は多大なコスト--うなぎ開発のForsea Foodsに聞く商品化までの道のり

過去の歴史から学ぶ持続可能な事業とは--陽と人と日本郵政グループ、農業と物流の課題解決へ

過去の歴史から学ぶ持続可能な事業とは--陽と人と日本郵政グループ、農業と物流の課題解決へ

通信品質対策にHAPS、銀行にdポイント--6月就任のNTTドコモ新社長、前田氏に聞く

通信品質対策にHAPS、銀行にdポイント--6月就任のNTTドコモ新社長、前田氏に聞く

「代理店でもコンサルでもない」I&COが企業の課題を解決する

「代理店でもコンサルでもない」I&COが企業の課題を解決する