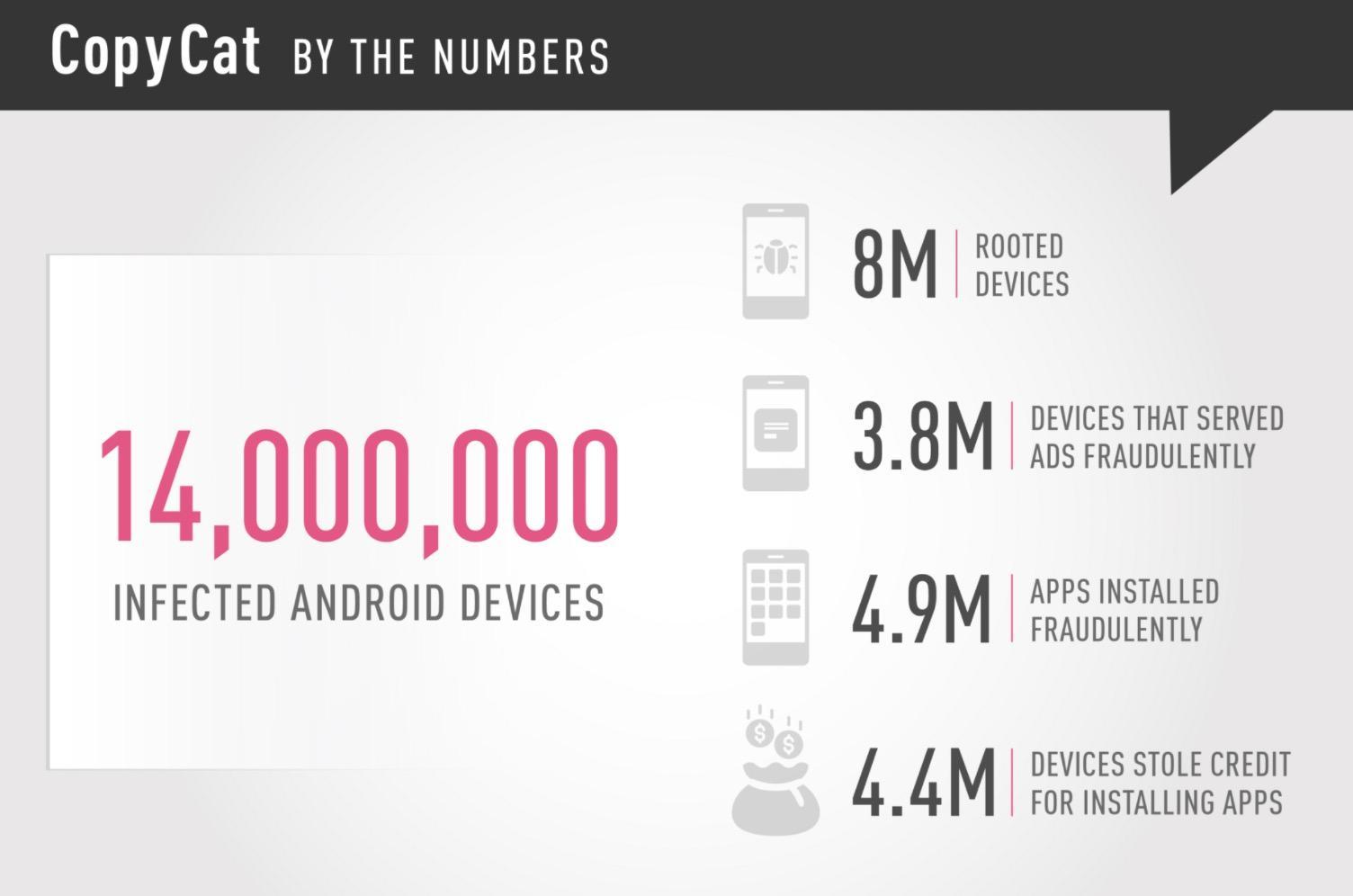

セキュリティ企業Check Pointの研究チームが明かしたところによると、「Android」モバイルマルウェアの「CopyCat」は2016年、1400万台以上の端末に感染し、そのうち約800万台をルート化することに成功していたという。

このマルウェアは、人気アプリに悪意あるコードを混入させて再パッケージしたアプリを通して拡散し、サードパーティーのストアやフィッシング詐欺を通して配布される(「Google Play」経由では配布されていない)。そして、端末に感染して、広告収入を得たり、盗んだりする。

Check Pointの研究チームによると、この攻撃の背後にいるハッカーらは、世界中で約1400万台の端末を感染させて、そのうち約800万台をルート化し、2カ月の間に約150万ドルの利益を得ることに成功したという。同研究チームはこれについて、「前例のない成功確率」としている。

端末に感染した後、CopyCatは疑いを避けるため、端末が再起動されるまで何もせずに潜伏し、再起動後に端末のルート化を試みる。Check Pointによると、CopyCatは感染した全端末の54%をルート化することに成功したという。「これほどの成功確率は、高度なマルウェアでもめったにない」(同研究チーム)

CopyCatはルート状態を実現するため、Amazon Web Servicesのストレージサービス「Amazon S3」アップグレードパックを通して、Android 5.0以前の6つの脆弱性を利用する。CopyCatが探すそれらの脆弱性のいくつかは極めて古いものであり、最も新しい脆弱性も2年以上前に発見されたものだ。したがって、自分の端末にパッチを適用して、最新の状態を維持している人は、CopyCatを心配する必要はないはずだ。

「これらの古いエクスプロイトが今でも有効なのは、ユーザーが自分の端末にめったに、あるいは全くパッチを適用しないからだ」(同研究チーム)

その後、CopyCatはアプリ起動プロセス「Zygote」に悪意あるコードを注入する。これにより、攻撃者はアプリをインストールしてユーザーのリファラIDを自分のものに置き換えることで不正な利益を得たり、不正な広告やアプリケーションを表示したりできるようになる。

この手法を最初に使ったのは、トロイの木馬の「Triada」だ。Kaspersky Labによると、Triadaはスーパーユーザー権限を取得した後、通常のLinuxデバッギングツールを使って、自らのDLLを埋め込み、モバイルブラウザを標的にするという。

CopyCatによる被害を合計すると、不正な広告は感染端末の26%で表示された。一方、30%の端末は、Google Playでアプリをインストールするクレジットを盗むのに使われた。さらに、Check Pointによると、CopyCatは端末のブランドとモデル、OSバージョン、国名をCopyCatのコマンド&コントロール(C&C)センターに送信するという。

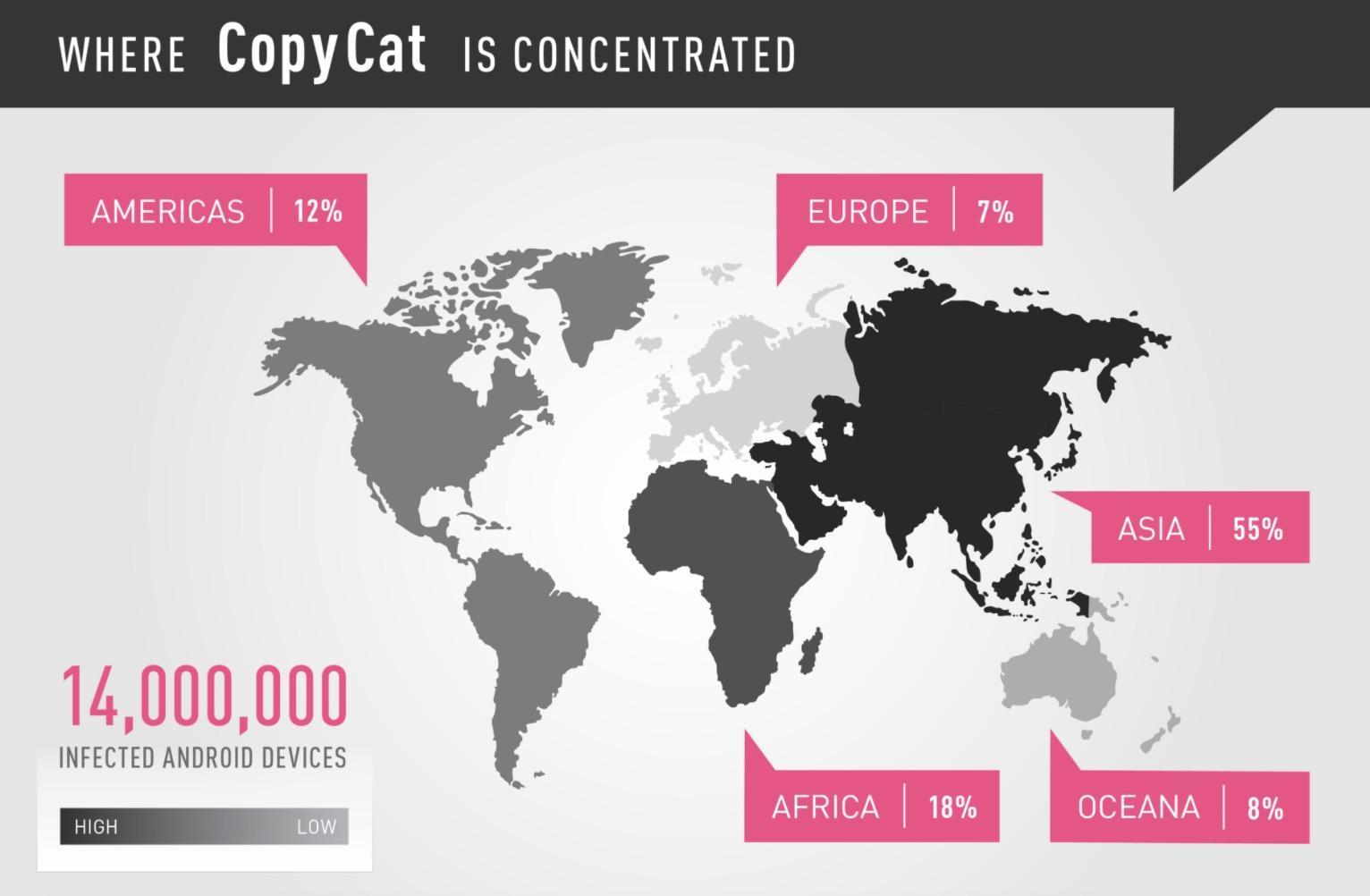

CopyCatの攻撃は2016年4月から5月にかけてピークとなり、主にアジアのユーザーが感染した。米国でも28万件を超える感染が確認された。

Googleによりこの攻撃キャンペーンは鎮静化され、現在の感染端末台数はかなり減少している。だが、マルウェアに感染した端末によって、犯人らは今も収益を得続けている。

研究者らは、このマルウェア攻撃の犯人に関して正体が分からないとしているが、マルウェアのコードの一部が中国のアドネットワーク企業、Mobisummerにより署名されているため、関連を指摘している。

この記事は海外CBS Interactive発の記事を朝日インタラクティブが日本向けに編集したものです。

CNET Japanの記事を毎朝メールでまとめ読み(無料)

ひとごとではない生成AIの衝撃

ひとごとではない生成AIの衝撃

Copilot + PCならではのAI機能にくわえ

HP独自のAI機能がPCに変革をもたらす

心と体をたった1分で見える化

心と体をたった1分で見える化

働くあなたの心身コンディションを見守る

最新スマートウオッチが整える日常へ

メルカリが「2四半期連続のMAU減少」を恐れない理由--日本事業責任者が語る【インタビュー】

メルカリが「2四半期連続のMAU減少」を恐れない理由--日本事業責任者が語る【インタビュー】

なぜPayPayは他のスマホ決済を圧倒できたのか--「やり方はADSLの時と同じ」とは

なぜPayPayは他のスマホ決済を圧倒できたのか--「やり方はADSLの時と同じ」とは

AIが通訳するから英語学習は今後「オワコン」?--スピークバディCEOの見方は

AIが通訳するから英語学習は今後「オワコン」?--スピークバディCEOの見方は

パラマウントベッド、100人の若手が浮き彫りにした課題からCVCが誕生

パラマウントベッド、100人の若手が浮き彫りにした課題からCVCが誕生

野村不動産グループが浜松町に本社を「移転する前」に実施した「トライアルオフィス」とは

野村不動産グループが浜松町に本社を「移転する前」に実施した「トライアルオフィス」とは

「ChatGPT Search」の衝撃--Chromeの検索窓がデフォルトで「ChatGPT」に

「ChatGPT Search」の衝撃--Chromeの検索窓がデフォルトで「ChatGPT」に

「S.RIDE」が目指す「タクシーが捕まる世界」--タクシー配車のエスライド、ビジネス向け好調

「S.RIDE」が目指す「タクシーが捕まる世界」--タクシー配車のエスライド、ビジネス向け好調

物流の現場でデータドリブンな文化を創る--「2024年問題」に向け、大和物流が挑む効率化とは

物流の現場でデータドリブンな文化を創る--「2024年問題」に向け、大和物流が挑む効率化とは

「ビットコイン」に資産性はあるのか--積立サービスを始めたメルカリ、担当CEOに聞いた

「ビットコイン」に資産性はあるのか--積立サービスを始めたメルカリ、担当CEOに聞いた

培養肉の課題は多大なコスト--うなぎ開発のForsea Foodsに聞く商品化までの道のり

培養肉の課題は多大なコスト--うなぎ開発のForsea Foodsに聞く商品化までの道のり

過去の歴史から学ぶ持続可能な事業とは--陽と人と日本郵政グループ、農業と物流の課題解決へ

過去の歴史から学ぶ持続可能な事業とは--陽と人と日本郵政グループ、農業と物流の課題解決へ

通信品質対策にHAPS、銀行にdポイント--6月就任のNTTドコモ新社長、前田氏に聞く

通信品質対策にHAPS、銀行にdポイント--6月就任のNTTドコモ新社長、前田氏に聞く

「代理店でもコンサルでもない」I&COが企業の課題を解決する

「代理店でもコンサルでもない」I&COが企業の課題を解決する