米国時間5月12日に発生した大規模なランサムウェア攻撃は、今も続いている。研究者らが感染の拡大阻止に取り組んでいるが、企業や政府、個人ユーザーも対策を講じて自らの身を守ることで、その取り組みに貢献することができる。

この攻撃で使用されているのは、「Wanna Decryptor」(「WannaCrypt」「WanaCrypt0r」「WannaCry」とも呼ばれる)というランサムウェアだ。このマルウェアは従来の方法(フィッシング詐欺や悪意ある電子メール、怪しげな添付ファイルなど)で標的を感染させるだけでなく、ひとたびシステムを感染させたら、ネットワーク経由でスキャンを実行して他の標的を探し、新たな被害者へと飛び移る。

システムがWannaCryptに感染すると、このマルウェアはそのPCのハードドライブだけでなく、USBスティックや外部ストレージ端末など、PCに接続された端末も含めて、暗号化できる全てのものを暗号化する。

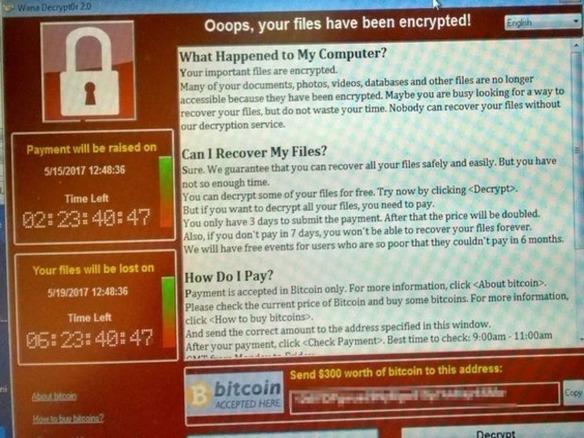

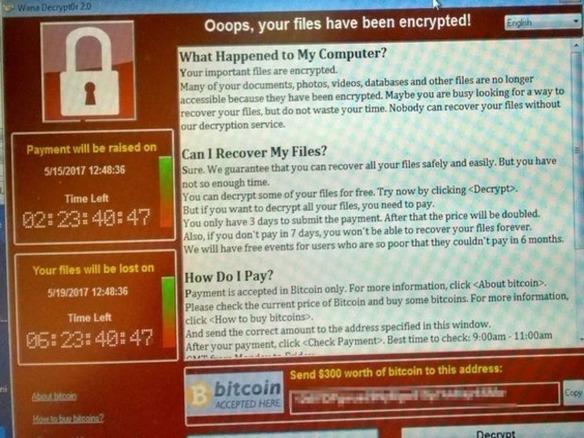

その後、WannaCryptはユーザーをシステムから閉め出して、ランディングページを表示し、ファイルのロックを解除してほしかったら仮想通貨「Bitcoin」で300ドルの身代金を払えと要求する。数日以内に払わなければ、身代金の額が倍に増える。1週間以内に払わなければ、ファイルを完全に削除すると脅される。

不幸にもこのランサムウェアに感染してしまった人は、脅しに屈して身代金を払ってはいけない。WannaCryptの首謀者らはこの攻撃によって、15日時点で既に約4万4000ドル相当のBitcoinを受け取ったとされているが、身代金を払っても、ファイルを取り戻せる保証はない。

それよりもむしろ、セキュリティ専門家によって暗号解除用の鍵が公開されない限り(あるいは、鍵が公開されるまで)、最善の選択肢はじっと辛抱すること、あるいはバックアップからシステムを復元することである。企業の場合は、セキュリティプロフェッショナルに要請して、システムに損害を及ぼさずに感染を除去することが可能かどうか確認する選択肢もある。

この脅威から身を守るためには、この攻撃の影響が及ぶのは、古い「Windows」OSを実行しているユーザーだけであることを理解する必要がある。

セキュリティフィックスは3月にリリース済みだ。このフィックスによって、「Windows Vista」「Windows Server 2008」「Windows 7」「Windows Server 2008 R2」「Windows 8.1」「Windows Server 2012」「Windows Server 2012 R2」「Windows 10」「Windows Server 2016」では、この問題は既に修正されている。

CNET Japanの記事を毎朝メールでまとめ読み(無料)

ひとごとではない生成AIの衝撃

ひとごとではない生成AIの衝撃

Copilot + PCならではのAI機能にくわえ

HP独自のAI機能がPCに変革をもたらす

プライバシーを守って空間を変える

プライバシーを守って空間を変える

ドコモビジネス×海外発スタートアップ

共創で生まれた“使える”人流解析とは

【独占】生成AI勃興でリストラ敢行 巨額調達ダイニーが人材削減に踏み切った理由

【独占】生成AI勃興でリストラ敢行 巨額調達ダイニーが人材削減に踏み切った理由

【独占】みずほFG傘下の道を選んだUPSIDER宮城社長インタビュー 「スイングバイIPO当然目指す」

【独占】みずほFG傘下の道を選んだUPSIDER宮城社長インタビュー 「スイングバイIPO当然目指す」

メルカリが「2四半期連続のMAU減少」を恐れない理由--日本事業責任者が語る【インタビュー】

メルカリが「2四半期連続のMAU減少」を恐れない理由--日本事業責任者が語る【インタビュー】

なぜPayPayは他のスマホ決済を圧倒できたのか--「やり方はADSLの時と同じ」とは

なぜPayPayは他のスマホ決済を圧倒できたのか--「やり方はADSLの時と同じ」とは

AIが通訳するから英語学習は今後「オワコン」?--スピークバディCEOの見方は

AIが通訳するから英語学習は今後「オワコン」?--スピークバディCEOの見方は

パラマウントベッド、100人の若手が浮き彫りにした課題からCVCが誕生

パラマウントベッド、100人の若手が浮き彫りにした課題からCVCが誕生

野村不動産グループが浜松町に本社を「移転する前」に実施した「トライアルオフィス」とは

野村不動産グループが浜松町に本社を「移転する前」に実施した「トライアルオフィス」とは

「ChatGPT Search」の衝撃--Chromeの検索窓がデフォルトで「ChatGPT」に

「ChatGPT Search」の衝撃--Chromeの検索窓がデフォルトで「ChatGPT」に

「S.RIDE」が目指す「タクシーが捕まる世界」--タクシー配車のエスライド、ビジネス向け好調

「S.RIDE」が目指す「タクシーが捕まる世界」--タクシー配車のエスライド、ビジネス向け好調

物流の現場でデータドリブンな文化を創る--「2024年問題」に向け、大和物流が挑む効率化とは

物流の現場でデータドリブンな文化を創る--「2024年問題」に向け、大和物流が挑む効率化とは

「ビットコイン」に資産性はあるのか--積立サービスを始めたメルカリ、担当CEOに聞いた

「ビットコイン」に資産性はあるのか--積立サービスを始めたメルカリ、担当CEOに聞いた

培養肉の課題は多大なコスト--うなぎ開発のForsea Foodsに聞く商品化までの道のり

培養肉の課題は多大なコスト--うなぎ開発のForsea Foodsに聞く商品化までの道のり

過去の歴史から学ぶ持続可能な事業とは--陽と人と日本郵政グループ、農業と物流の課題解決へ

過去の歴史から学ぶ持続可能な事業とは--陽と人と日本郵政グループ、農業と物流の課題解決へ

通信品質対策にHAPS、銀行にdポイント--6月就任のNTTドコモ新社長、前田氏に聞く

通信品質対策にHAPS、銀行にdポイント--6月就任のNTTドコモ新社長、前田氏に聞く

「代理店でもコンサルでもない」I&COが企業の課題を解決する

「代理店でもコンサルでもない」I&COが企業の課題を解決する