米捜査当局は米国時間7月31日、同月に起きたTwitterアカウントのハッキングに関して3人を起訴した。これを受け、米ZDNetは米司法省が公開した起訴資料を基に、今回のハッキングの時系列と、捜査当局が容疑者として3人のハッカーを突き止めた経緯を解明するに至った。

本記事で用いたデータは、米司法省が8月1日に発行した以下3名に対する起訴状に基づいている。

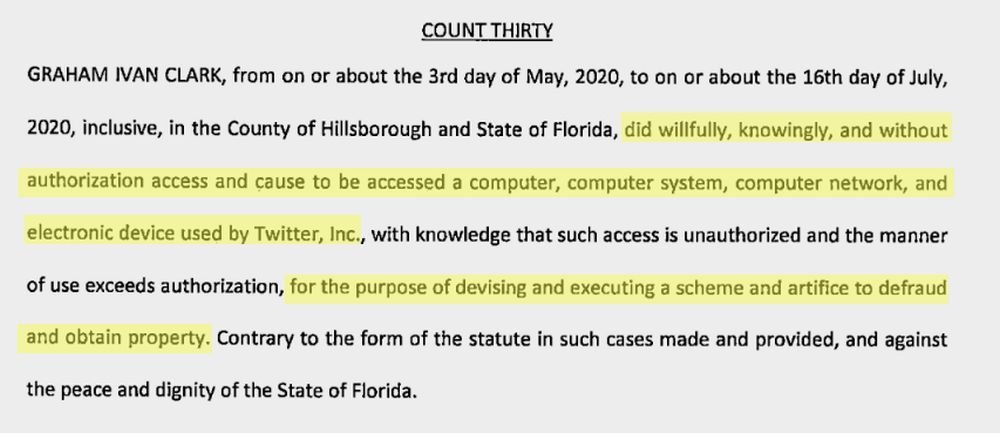

起訴状によると、ハッキングのそもそもの発端は5月3日、Clark容疑者がTwitterのネットワークの一部にアクセスしたことだった。Clark容疑者は、タンパ在住だが事件当時はカリフォルニア州に住んでいた。

この当時の時系列は曖昧で、5月3日から、実際のハッキングがあった7月15日までの間に何があったかは明確になっていない。だが、Clark容疑者は、最初の侵入地点から、後にアカウント乗っ取りに使用するTwitter管理ツールに、すぐには移動できなかったものとみられている。

一方、ハッキング数日後のThe New York Timesの報道によれば、Clark容疑者は当初、Twitter自体ではなく、Twitter社内で使われていたSlackのチャンネルのひとつにアクセスしたらしいとされている。

この報道では、ハッキングに関与したとされる情報提供者らの話を基に、Clark容疑者はTwitterのSlackチャンネルに投稿されていた同社の認証情報を発見したと伝えている。

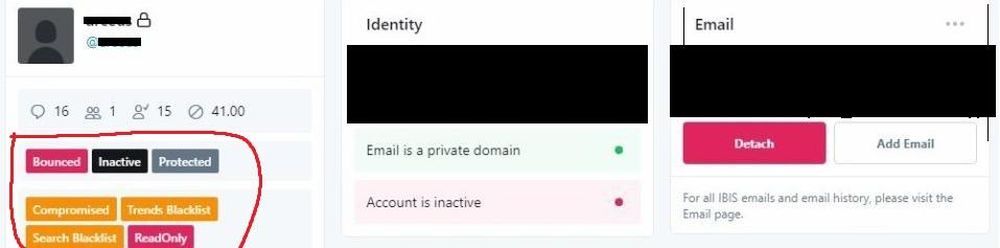

これによりClark容疑者は、Twitterアカウントをあらゆる面から管理できる従業員向けツールにアクセスできたとされる。ハッキングのあった当日には、同ツールの画像がオンラインに流出していた。

しかし、このツールの認証情報だけでは、Twitterのバックエンドにアクセスすることはできなかった。今回のハッキングに関する調査を詳しく記したTwitterのブログ記事にもあるとおり、管理バックエンドのアカウントは2要素認証(2FA)で保護されていたからだ。

Clark容疑者がアクセスに成功するまでにどのくらいの時間を要したかは不明だ。だが、同じブログ記事によると、Clark容疑者は「電話によるスピアフィッシング攻撃」を利用して何人かの従業員を欺き、そのアカウントへのアクセス権を確保したうえで「(Twitterの)2要素認証を突破」したのだという。

Twitterによれば、これが起きたのが7月15日、つまりハッキング発生の当日だった。

チャットアプリ「Discord」上で「Kirk#5270」の名を使用していたClark容疑者は、発見されるまで悠長に構えていたわけではない。米連邦捜査局(FBI)が入手したDiscordのチャットログによると、Clark容疑者は入手したアクセス権を資金化する手段を求めてほかの2人のユーザーに連絡をとったという。

起訴状にも掲載されているチャットログを見ると、Clark容疑者(Discordでのユーザー名は「Kirk#5270」)はDiscordのOGUsersチャンネルで2人のユーザーにアプローチしている。OGUsersは、ソーシャルメディアのアカウントを売買しているハッカー専用のフォーラムだ。

CNET Japanの記事を毎朝メールでまとめ読み(無料)

ひとごとではない生成AIの衝撃

ひとごとではない生成AIの衝撃

Copilot + PCならではのAI機能にくわえ

HP独自のAI機能がPCに変革をもたらす

心と体をたった1分で見える化

心と体をたった1分で見える化

働くあなたの心身コンディションを見守る

最新スマートウオッチが整える日常へ

メルカリが「2四半期連続のMAU減少」を恐れない理由--日本事業責任者が語る【インタビュー】

メルカリが「2四半期連続のMAU減少」を恐れない理由--日本事業責任者が語る【インタビュー】

なぜPayPayは他のスマホ決済を圧倒できたのか--「やり方はADSLの時と同じ」とは

なぜPayPayは他のスマホ決済を圧倒できたのか--「やり方はADSLの時と同じ」とは

AIが通訳するから英語学習は今後「オワコン」?--スピークバディCEOの見方は

AIが通訳するから英語学習は今後「オワコン」?--スピークバディCEOの見方は

パラマウントベッド、100人の若手が浮き彫りにした課題からCVCが誕生

パラマウントベッド、100人の若手が浮き彫りにした課題からCVCが誕生

野村不動産グループが浜松町に本社を「移転する前」に実施した「トライアルオフィス」とは

野村不動産グループが浜松町に本社を「移転する前」に実施した「トライアルオフィス」とは

「ChatGPT Search」の衝撃--Chromeの検索窓がデフォルトで「ChatGPT」に

「ChatGPT Search」の衝撃--Chromeの検索窓がデフォルトで「ChatGPT」に

「S.RIDE」が目指す「タクシーが捕まる世界」--タクシー配車のエスライド、ビジネス向け好調

「S.RIDE」が目指す「タクシーが捕まる世界」--タクシー配車のエスライド、ビジネス向け好調

物流の現場でデータドリブンな文化を創る--「2024年問題」に向け、大和物流が挑む効率化とは

物流の現場でデータドリブンな文化を創る--「2024年問題」に向け、大和物流が挑む効率化とは

「ビットコイン」に資産性はあるのか--積立サービスを始めたメルカリ、担当CEOに聞いた

「ビットコイン」に資産性はあるのか--積立サービスを始めたメルカリ、担当CEOに聞いた

培養肉の課題は多大なコスト--うなぎ開発のForsea Foodsに聞く商品化までの道のり

培養肉の課題は多大なコスト--うなぎ開発のForsea Foodsに聞く商品化までの道のり

過去の歴史から学ぶ持続可能な事業とは--陽と人と日本郵政グループ、農業と物流の課題解決へ

過去の歴史から学ぶ持続可能な事業とは--陽と人と日本郵政グループ、農業と物流の課題解決へ

通信品質対策にHAPS、銀行にdポイント--6月就任のNTTドコモ新社長、前田氏に聞く

通信品質対策にHAPS、銀行にdポイント--6月就任のNTTドコモ新社長、前田氏に聞く

「代理店でもコンサルでもない」I&COが企業の課題を解決する

「代理店でもコンサルでもない」I&COが企業の課題を解決する