ハッキング発生の翌日、Twitterは正式に刑事告訴し、FBIと米シークレットサービスが捜査を開始した。

起訴状によると、FBIはソーシャルメディア上で、あるいは報道機関によって共有されたデータを利用し、Discordのチャットログおよびユーザー情報を入手したという。

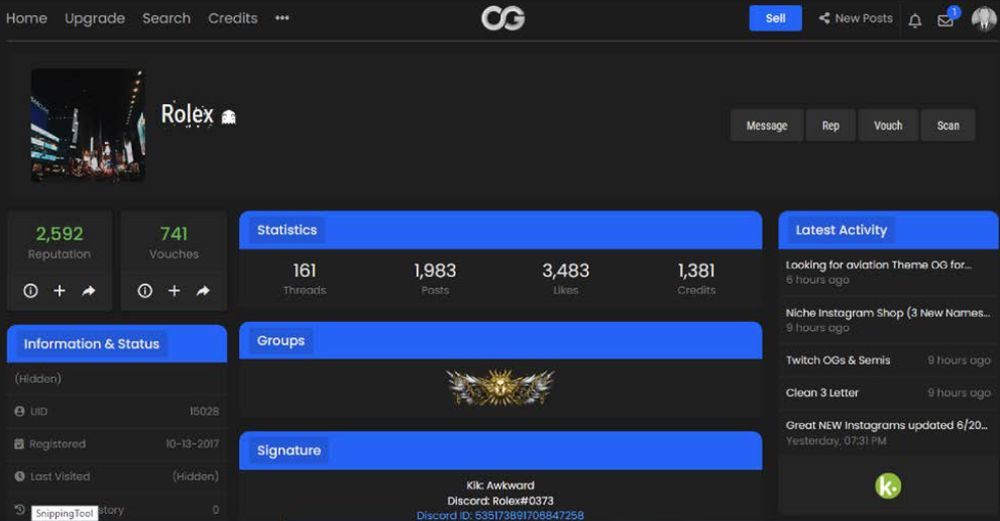

また、ハッカーによる広告の一部はOGUsersフォーラムに投稿されたため、FBIは、2020年4月に同フォーラムがハッキングされた後に流出した同フォーラムのデータベースのコピーも利用している。このデータベースには、登録されているフォーラムユーザーについて、メールアドレスやIPアドレスなどの詳細情報、さらにはプライベートメッセージも含まれていた。

当局は、米内国歳入庁(IRS)の支援を受けて、Coinbaseからのデータも入手した。ハッキングに関与したビットコインのアドレスと、3人の容疑者が過去にDiscord上のチャットおよびOGUsersフォーラムへの投稿で使用した、あるいは言及したアドレスなどのデータである。

3つのソースから得たデータの相互関係から、FBIは3つのサイトでハッカーの身元を追跡し、それをメールおよびIPアドレスに結び付けることに成功した。

例えばFazeli容疑者の場合は、本人のOGUsersページからDiscord上のユーザー名にリンクしていることを突き止めている。運用上のセキュリティ(OpSec)という点では、明らかな失策だ。

またFazeli容疑者は、身元を隠すうえでほかにもいくつか失敗を犯している。まず、OGUsersフォーラムのアカウントを登録する際にはdamniamevil20@gmail.comというアドレスを、Twitterの@foreignアカウントを乗っ取ったときにはchancelittle10@gmail.comというアドレスをそれぞれ使っていた。

その同じ2つのメールアドレスをCoinbaseアカウントの登録にも使用しており、しかもその本人確認として運転免許証の写真を使っていたのである。

Fazeli容疑者はさらに、Discord、Coinbase、OGUsersという3つのサイトにアクセスするとき家庭用ネットワークを使っていたため、3つのサービスすべてで接続ログに自宅のIPアドレスを残してしまっていた。

OGUsersフォーラムではChaewonを名乗っていたSheppard容疑者(ever so anxious#0001)についても、状況は似ている。捜査当局によると、ハッキング当日に投稿された広告のおかげで、Sheppard容疑者のDiscordユーザー名とOGUsersでのユーザーの特徴を結び付けることができたが、流出したOGUsersのデータベースからも確認できたのだという。Chaewonはあるビットコインアドレスと紐づいたユーザー名を使ってテレビゲームを購入していたが、そのビットコインアドレスが、ハッキング当日に使われたアドレスと結び付けられたのだ。

Fazeli容疑者の場合と同様、Sheppard容疑者もCoinbaseにアカウントを所持しているが、複数のアカウントの本人確認にやはり本物の運転免許証を使っていた。

Clark容疑者とDiscordユーザーKirk#5270との直接的なつながりを当局はまだ解明していないが、1日に別の政府筋が公開した情報からは、同一人物であることが示唆されている。

第一に、ヒルズボロ郡の州検事Andrew Warren氏の主張がある。1日に逮捕したタンパ在住の17歳の少年(Clark容疑者)が、このハッキング事件の「首謀者」であったというのだ。この計画全体でKirk#5270が果たした役割と一致する。

第二に、米連邦検事局カリフォルニア州北部地区のプレスリリースによると、3人目のハッカーが未成年であることから、当局はその処分をフロリダ州タンパの第13司法裁判所(ヒルズボロ郡)の州検事に委ねたという。

同裁判所は1日、そのハッカーの逮捕を発表し、Graham Ivan Clarkという実名も公表した。

この記事は海外CBS Interactive発の記事を朝日インタラクティブが日本向けに編集したものです。

CNET Japanの記事を毎朝メールでまとめ読み(無料)

心と体をたった1分で見える化

心と体をたった1分で見える化

働くあなたの心身コンディションを見守る

最新スマートウオッチが整える日常へ

無限に広がる可能性

無限に広がる可能性

すべての業務を革新する

NPUを搭載したレノボAIパソコンの実力

メルカリが「2四半期連続のMAU減少」を恐れない理由--日本事業責任者が語る【インタビュー】

メルカリが「2四半期連続のMAU減少」を恐れない理由--日本事業責任者が語る【インタビュー】

なぜPayPayは他のスマホ決済を圧倒できたのか--「やり方はADSLの時と同じ」とは

なぜPayPayは他のスマホ決済を圧倒できたのか--「やり方はADSLの時と同じ」とは

AIが通訳するから英語学習は今後「オワコン」?--スピークバディCEOの見方は

AIが通訳するから英語学習は今後「オワコン」?--スピークバディCEOの見方は

パラマウントベッド、100人の若手が浮き彫りにした課題からCVCが誕生

パラマウントベッド、100人の若手が浮き彫りにした課題からCVCが誕生

野村不動産グループが浜松町に本社を「移転する前」に実施した「トライアルオフィス」とは

野村不動産グループが浜松町に本社を「移転する前」に実施した「トライアルオフィス」とは

「ChatGPT Search」の衝撃--Chromeの検索窓がデフォルトで「ChatGPT」に

「ChatGPT Search」の衝撃--Chromeの検索窓がデフォルトで「ChatGPT」に

「S.RIDE」が目指す「タクシーが捕まる世界」--タクシー配車のエスライド、ビジネス向け好調

「S.RIDE」が目指す「タクシーが捕まる世界」--タクシー配車のエスライド、ビジネス向け好調

物流の現場でデータドリブンな文化を創る--「2024年問題」に向け、大和物流が挑む効率化とは

物流の現場でデータドリブンな文化を創る--「2024年問題」に向け、大和物流が挑む効率化とは

「ビットコイン」に資産性はあるのか--積立サービスを始めたメルカリ、担当CEOに聞いた

「ビットコイン」に資産性はあるのか--積立サービスを始めたメルカリ、担当CEOに聞いた

培養肉の課題は多大なコスト--うなぎ開発のForsea Foodsに聞く商品化までの道のり

培養肉の課題は多大なコスト--うなぎ開発のForsea Foodsに聞く商品化までの道のり

過去の歴史から学ぶ持続可能な事業とは--陽と人と日本郵政グループ、農業と物流の課題解決へ

過去の歴史から学ぶ持続可能な事業とは--陽と人と日本郵政グループ、農業と物流の課題解決へ

通信品質対策にHAPS、銀行にdポイント--6月就任のNTTドコモ新社長、前田氏に聞く

通信品質対策にHAPS、銀行にdポイント--6月就任のNTTドコモ新社長、前田氏に聞く

「代理店でもコンサルでもない」I&COが企業の課題を解決する

「代理店でもコンサルでもない」I&COが企業の課題を解決する