「Google Play」で提供されている人気アプリの最新バージョンに、ユーザーをリモートコード実行(RCE)攻撃にさらすおそれのある既知の脆弱性が存在すると、セキュリティ企業が指摘している。

Check Pointは、1カ月間にわたる調査の結果をウェブサイトに掲載した。調査は人気モバイルアプリに既知の脆弱性があるかどうかに関するもので、5月に実施された。その結果、ライブラリーなど、サードパーティのコンポーネントやオープンソースのリソースを利用することで、脆弱性のある古いコードがアプリにまだ存在している可能性があることがわかったという。

研究者は、2014年から2016年にかけて見つかった3種類のRCE脆弱性がないか、モバイルアプリを調べた。各脆弱性には2つの署名が割り当てられ、Google Playで数百のアプリがスキャンされた。

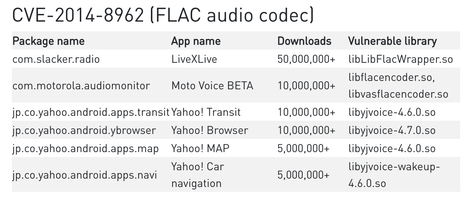

スキャンの対象となった最初の脆弱性「CVE-2014-8962」は、バージョン1.3.1以前の「libFLAC」に存在するスタックベースのバッファオーバーフロー問題で、攻撃者は細工された「.flac」ファイルを通じてRCEを実行できる。

音声コーデック「FLAC」の脆弱性と脆弱なコードを使用しているライブラリーは、「LiveXLive」「Moto Voice BETA」、4つの「Yahoo!」アプリ(「Transit」「Browser」「MAP」「Car navigation」)などのアプリで見つかった。

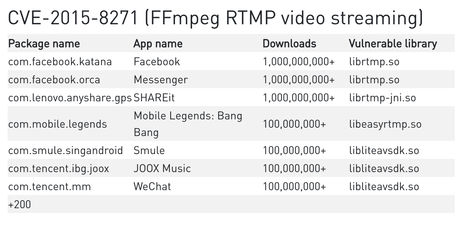

チームが調べた2つ目の脆弱性は、「FFmpeg」の「RTMP」動画ストリーミングに利用される「RTMPDump 2.4」のRCEエクスプロイト「CVE-2015-8271」だった。この古い脆弱性は、「Facebook」「Facebook Messenger」「SHAREit」「WeChat」などのアプリに関係していた。

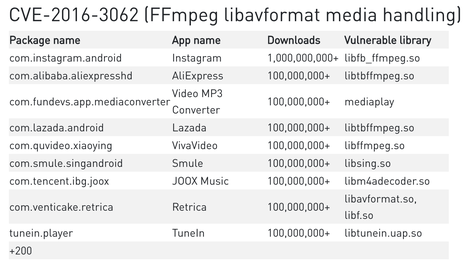

最後の脆弱性「CVE-2016-3062」は、バージョン11.7以前の「Libav」とバージョン0.11以前のFFmpegに存在する機能問題で、サービス拒否(DoS)攻撃やRCEを引き起こすのに悪用されるおそれがある。

「AliExpress」「Video MP3 Converter」「Lazada」など、Google Playで提供されているアプリが、影響を受けると考えられている。これらのアプリはいずれも、膨大な数がダウンロードされている。

この脆弱性については、「Instagram」アプリケーションも、最初はLibavのセキュリティ脆弱性の影響を受けていたようだ。だが、Check PointがInstagramのセキュリティチームと連絡を取って、スキャンについて話し合った際に、同チームは次のように述べた。

「わかりにくい話だが、この問題に対しては2種類のパッチが作成された。7年前に公開されたFFmpeg用のもの(CVEに登録されたバグではなかった)と3年前に公開されたLibav用のもの(CVEに登録されたバグだった)だ。その後、FFmpeg側がLibavから後者の修正を取り込み、現在は両方のパッチを含んでいるようだが、どちらか一方で十分だと思われる」

Check Pointの研究者であるSlava Makkaveev氏は米ZDNetに対し、こうコメントした。

関連するアプリの開発元に調査結果を報告したが、修正の適用または計画に関する情報を含む回答はなかった。現時点でも、修正を発行済みだという情報は得られていない。

Googleの広報担当者は米ZDNetに対し、こうコメントした。「Check Pointからこの問題について連絡を受けており、影響を受けた開発元には連絡済みだと伝えられた。現在、その調査結果について確認しているところだ」「さらに最近、アプリ開発者とセキュリティコミュニティーのさらなる協力を促すため、Google Play Security Reward Programの範囲を拡大した」

Facebookは調査結果を否定し、米ZDNetに対して「このコードを使う当社システムの設計により、Facebookのサービスを利用する人々は、Check Pointが指摘したいずれの問題の影響も受けない」と伝えた。

この記事は海外CBS Interactive発の記事を朝日インタラクティブが日本向けに編集したものです。

CNET Japanの記事を毎朝メールでまとめ読み(無料)

ひとごとではない生成AIの衝撃

ひとごとではない生成AIの衝撃

Copilot + PCならではのAI機能にくわえ

HP独自のAI機能がPCに変革をもたらす

心と体をたった1分で見える化

心と体をたった1分で見える化

働くあなたの心身コンディションを見守る

最新スマートウオッチが整える日常へ

プライバシーを守って空間を変える

プライバシーを守って空間を変える

ドコモビジネス×海外発スタートアップ

共創で生まれた“使える”人流解析とは

メルカリが「2四半期連続のMAU減少」を恐れない理由--日本事業責任者が語る【インタビュー】

メルカリが「2四半期連続のMAU減少」を恐れない理由--日本事業責任者が語る【インタビュー】

なぜPayPayは他のスマホ決済を圧倒できたのか--「やり方はADSLの時と同じ」とは

なぜPayPayは他のスマホ決済を圧倒できたのか--「やり方はADSLの時と同じ」とは

AIが通訳するから英語学習は今後「オワコン」?--スピークバディCEOの見方は

AIが通訳するから英語学習は今後「オワコン」?--スピークバディCEOの見方は

パラマウントベッド、100人の若手が浮き彫りにした課題からCVCが誕生

パラマウントベッド、100人の若手が浮き彫りにした課題からCVCが誕生

野村不動産グループが浜松町に本社を「移転する前」に実施した「トライアルオフィス」とは

野村不動産グループが浜松町に本社を「移転する前」に実施した「トライアルオフィス」とは

「ChatGPT Search」の衝撃--Chromeの検索窓がデフォルトで「ChatGPT」に

「ChatGPT Search」の衝撃--Chromeの検索窓がデフォルトで「ChatGPT」に

「S.RIDE」が目指す「タクシーが捕まる世界」--タクシー配車のエスライド、ビジネス向け好調

「S.RIDE」が目指す「タクシーが捕まる世界」--タクシー配車のエスライド、ビジネス向け好調

物流の現場でデータドリブンな文化を創る--「2024年問題」に向け、大和物流が挑む効率化とは

物流の現場でデータドリブンな文化を創る--「2024年問題」に向け、大和物流が挑む効率化とは

「ビットコイン」に資産性はあるのか--積立サービスを始めたメルカリ、担当CEOに聞いた

「ビットコイン」に資産性はあるのか--積立サービスを始めたメルカリ、担当CEOに聞いた

培養肉の課題は多大なコスト--うなぎ開発のForsea Foodsに聞く商品化までの道のり

培養肉の課題は多大なコスト--うなぎ開発のForsea Foodsに聞く商品化までの道のり

過去の歴史から学ぶ持続可能な事業とは--陽と人と日本郵政グループ、農業と物流の課題解決へ

過去の歴史から学ぶ持続可能な事業とは--陽と人と日本郵政グループ、農業と物流の課題解決へ

通信品質対策にHAPS、銀行にdポイント--6月就任のNTTドコモ新社長、前田氏に聞く

通信品質対策にHAPS、銀行にdポイント--6月就任のNTTドコモ新社長、前田氏に聞く

「代理店でもコンサルでもない」I&COが企業の課題を解決する

「代理店でもコンサルでもない」I&COが企業の課題を解決する