ウイルス対策ツールを回避してマルウェアを送りつけるために、「Microsoft PowerPoint」の脆弱性を悪用するサイバー攻撃者が現れた。

この攻撃者は、「Windows」の「Object Linking and Embedding」(OLE)インターフェースにある脆弱性を悪用して、悪質な「Microsoft Office」ファイルを送りつける。

この脆弱性は、リッチテキストファイル(.RTF)形式のドキュメントを送りつけるために使用されることが多い。だが、トレンドマイクロのサイバーセキュリティ研究者によれば、今回の攻撃は、この脆弱性がPowerPointのスライドショーファイルを汚染するために使用された初めてのケースだという。

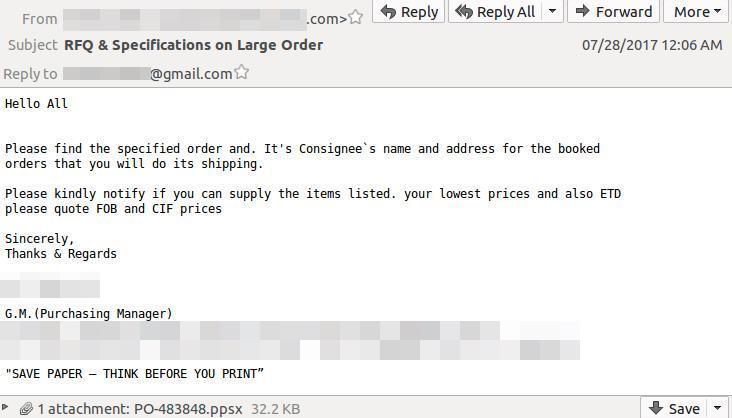

多くのハッキング攻撃と同じく、今回の攻撃はスピアフィッシングメールから始まる。このメールは、ケーブル製造メーカーが送信したように見せかけられており、主に電子機器業界の企業に送られている。

送信者のアドレスは、ビジネスパートナーからのメッセージに見えるように偽装されている。また、メールの内容は注文依頼書のようになっており、発送先情報に見せかけたファイルが添付されている。

だが、この添付ファイルを開いても、メールを受け取った人に役立つ情報は何もない。悪質なPowerPointファイルが含まれているこのファイルを開くと、「CVE-2017-8570」という文字が表示されるだけだ。この文字はMicrosoft Officeの脆弱性を示す識別コードだが、今回の攻撃に使用された脆弱性とは関係がない。

しかし、このファイルを開いたことでトロイの木馬版「Remcos」がシステム上で実行され、多くの犯罪的行為を仕掛けられる状態になる。感染を受けたマシンは、キー操作やディスプレイの内容を読み取られたり、ウェブカメラやマイクで映像や音声を記録されたり、追加のマルウェアをダウンロードされて実行されるといった危険にさらされるのだ。最終的には、ユーザーの気づかないうちに、その感染マシンはほぼすべての制御を攻撃者に奪われてしまう可能性がある。

幸いなことに、この攻撃の犠牲者になるのを完全に避けられる方法がある。Microsoftはこの脆弱性に対応するパッチを2017年4月に公開しているため、このパッチを利用してアップデートしたシステムは、今回の攻撃を受ける恐れはない。

この記事は海外CBS Interactive発の記事を朝日インタラクティブが日本向けに編集したものです。

CNET Japanの記事を毎朝メールでまとめ読み(無料)

ひとごとではない生成AIの衝撃

ひとごとではない生成AIの衝撃

Copilot + PCならではのAI機能にくわえ

HP独自のAI機能がPCに変革をもたらす

心と体をたった1分で見える化

心と体をたった1分で見える化

働くあなたの心身コンディションを見守る

最新スマートウオッチが整える日常へ

メルカリが「2四半期連続のMAU減少」を恐れない理由--日本事業責任者が語る【インタビュー】

メルカリが「2四半期連続のMAU減少」を恐れない理由--日本事業責任者が語る【インタビュー】

なぜPayPayは他のスマホ決済を圧倒できたのか--「やり方はADSLの時と同じ」とは

なぜPayPayは他のスマホ決済を圧倒できたのか--「やり方はADSLの時と同じ」とは

AIが通訳するから英語学習は今後「オワコン」?--スピークバディCEOの見方は

AIが通訳するから英語学習は今後「オワコン」?--スピークバディCEOの見方は

パラマウントベッド、100人の若手が浮き彫りにした課題からCVCが誕生

パラマウントベッド、100人の若手が浮き彫りにした課題からCVCが誕生

野村不動産グループが浜松町に本社を「移転する前」に実施した「トライアルオフィス」とは

野村不動産グループが浜松町に本社を「移転する前」に実施した「トライアルオフィス」とは

「ChatGPT Search」の衝撃--Chromeの検索窓がデフォルトで「ChatGPT」に

「ChatGPT Search」の衝撃--Chromeの検索窓がデフォルトで「ChatGPT」に

「S.RIDE」が目指す「タクシーが捕まる世界」--タクシー配車のエスライド、ビジネス向け好調

「S.RIDE」が目指す「タクシーが捕まる世界」--タクシー配車のエスライド、ビジネス向け好調

物流の現場でデータドリブンな文化を創る--「2024年問題」に向け、大和物流が挑む効率化とは

物流の現場でデータドリブンな文化を創る--「2024年問題」に向け、大和物流が挑む効率化とは

「ビットコイン」に資産性はあるのか--積立サービスを始めたメルカリ、担当CEOに聞いた

「ビットコイン」に資産性はあるのか--積立サービスを始めたメルカリ、担当CEOに聞いた

培養肉の課題は多大なコスト--うなぎ開発のForsea Foodsに聞く商品化までの道のり

培養肉の課題は多大なコスト--うなぎ開発のForsea Foodsに聞く商品化までの道のり

過去の歴史から学ぶ持続可能な事業とは--陽と人と日本郵政グループ、農業と物流の課題解決へ

過去の歴史から学ぶ持続可能な事業とは--陽と人と日本郵政グループ、農業と物流の課題解決へ

通信品質対策にHAPS、銀行にdポイント--6月就任のNTTドコモ新社長、前田氏に聞く

通信品質対策にHAPS、銀行にdポイント--6月就任のNTTドコモ新社長、前田氏に聞く

「代理店でもコンサルでもない」I&COが企業の課題を解決する

「代理店でもコンサルでもない」I&COが企業の課題を解決する