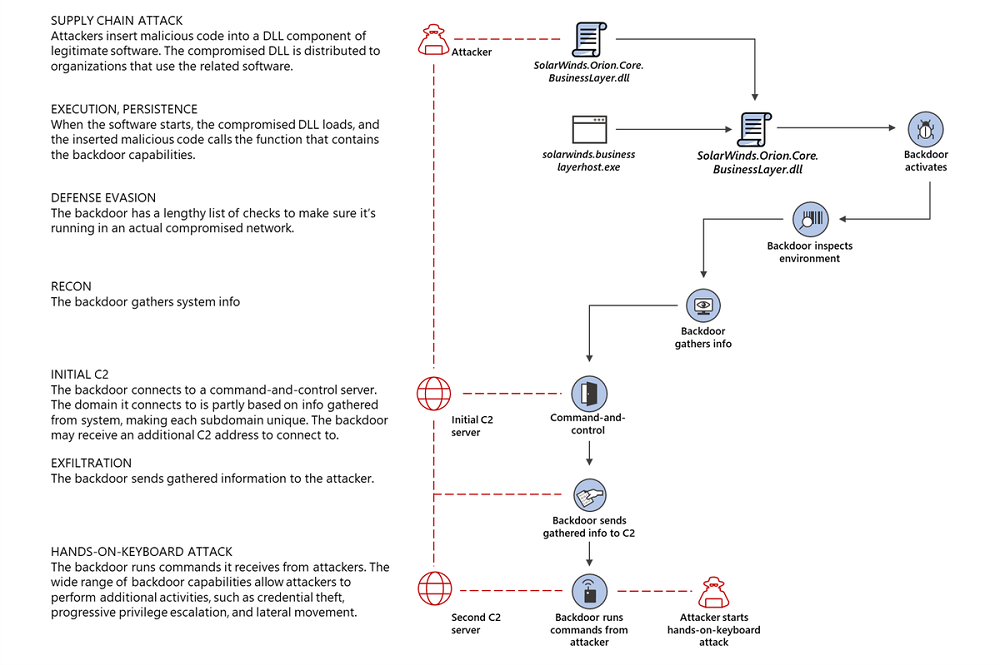

国家の意を受けているとみられるハッカー集団がSolarWindsのソフトウェア「Orion」のアップデートをトロイの木馬化し、世界各地の企業や政府のネットワークを攻撃している問題で、複数のセキュリティ研究者や研究チームが、この攻撃によって内部システムが「SUNBURST」マルウェアに感染した可能性がある100~280に上る組織のリストをこの週末に公開した。

このリストには、IT企業、地方自治体、大学、病院、銀行、通信プロバイダーが含まれる。大企業としては、Cisco、SAP、Intelなどの名前が挙がっている。

先週Microsoft、FireEye、McAfee、Symantec、Kaspersky、米サイバーセキュリティ・インフラストラクチャーセキュリティ庁(CISA)が発表した、感染したシステムに関する詳しい調査レポートによると、マルウェアは感染した企業のネットワークに関する情報を収集し、12~14日待機した後、データをリモートのコマンド&コントロール(C&C)サーバーに送信していたという。

ロシア政府の支援を受けていると考えられているハッカー集団は、受信したデータを分析し、自分たちの情報収集目的にかなうネットワークにのみ、さらに激しい攻撃を仕掛けたとみられる。

SolarWindsは先週、ハッキング被害の事実を認め、同社が行った遠隔測定から判断して、SUNBURSTマルウェアを仕掛けられたOrionプラットフォームのバージョンをダウンロードしていたのは、同社の30万の顧客中、約1万8000に上ると述べている。

By decoding the #DGA domain names, we discovered nearly a hundred domains suspected to be attacked by #UNC2452 #SolarWinds, including universities, governments and high tech companies such as @Intel and @Cisco. Visit our github project to get the script.https://t.co/jsnOldynCV pic.twitter.com/40VfXuR6JI

— RedDrip Team (@RedDrip7) December 16, 2020

The #DGA decoding of #SolarWinds attack point toward certain companies (NOT saying they were hacked, but references) LukOil, Deloitte, Hewlett Foundation @Hewlett_Found, KC Power and Light @evergypower@NERC_Official #SUNBURST #UNC2452

— Dewan Chowdhury (@dewan202) December 18, 2020

More References:https://t.co/kIfaBueu4B

この記事は海外Red Ventures発の記事を朝日インタラクティブが日本向けに編集したものです。

CNET Japanの記事を毎朝メールでまとめ読み(無料)

心と体をたった1分で見える化

心と体をたった1分で見える化

働くあなたの心身コンディションを見守る

最新スマートウオッチが整える日常へ

ひとごとではない生成AIの衝撃

ひとごとではない生成AIの衝撃

Copilot + PCならではのAI機能にくわえ

HP独自のAI機能がPCに変革をもたらす

メルカリが「2四半期連続のMAU減少」を恐れない理由--日本事業責任者が語る【インタビュー】

メルカリが「2四半期連続のMAU減少」を恐れない理由--日本事業責任者が語る【インタビュー】

なぜPayPayは他のスマホ決済を圧倒できたのか--「やり方はADSLの時と同じ」とは

なぜPayPayは他のスマホ決済を圧倒できたのか--「やり方はADSLの時と同じ」とは

AIが通訳するから英語学習は今後「オワコン」?--スピークバディCEOの見方は

AIが通訳するから英語学習は今後「オワコン」?--スピークバディCEOの見方は

パラマウントベッド、100人の若手が浮き彫りにした課題からCVCが誕生

パラマウントベッド、100人の若手が浮き彫りにした課題からCVCが誕生

野村不動産グループが浜松町に本社を「移転する前」に実施した「トライアルオフィス」とは

野村不動産グループが浜松町に本社を「移転する前」に実施した「トライアルオフィス」とは

「ChatGPT Search」の衝撃--Chromeの検索窓がデフォルトで「ChatGPT」に

「ChatGPT Search」の衝撃--Chromeの検索窓がデフォルトで「ChatGPT」に

「S.RIDE」が目指す「タクシーが捕まる世界」--タクシー配車のエスライド、ビジネス向け好調

「S.RIDE」が目指す「タクシーが捕まる世界」--タクシー配車のエスライド、ビジネス向け好調

物流の現場でデータドリブンな文化を創る--「2024年問題」に向け、大和物流が挑む効率化とは

物流の現場でデータドリブンな文化を創る--「2024年問題」に向け、大和物流が挑む効率化とは

「ビットコイン」に資産性はあるのか--積立サービスを始めたメルカリ、担当CEOに聞いた

「ビットコイン」に資産性はあるのか--積立サービスを始めたメルカリ、担当CEOに聞いた

培養肉の課題は多大なコスト--うなぎ開発のForsea Foodsに聞く商品化までの道のり

培養肉の課題は多大なコスト--うなぎ開発のForsea Foodsに聞く商品化までの道のり

過去の歴史から学ぶ持続可能な事業とは--陽と人と日本郵政グループ、農業と物流の課題解決へ

過去の歴史から学ぶ持続可能な事業とは--陽と人と日本郵政グループ、農業と物流の課題解決へ

通信品質対策にHAPS、銀行にdポイント--6月就任のNTTドコモ新社長、前田氏に聞く

通信品質対策にHAPS、銀行にdポイント--6月就任のNTTドコモ新社長、前田氏に聞く

「代理店でもコンサルでもない」I&COが企業の課題を解決する

「代理店でもコンサルでもない」I&COが企業の課題を解決する