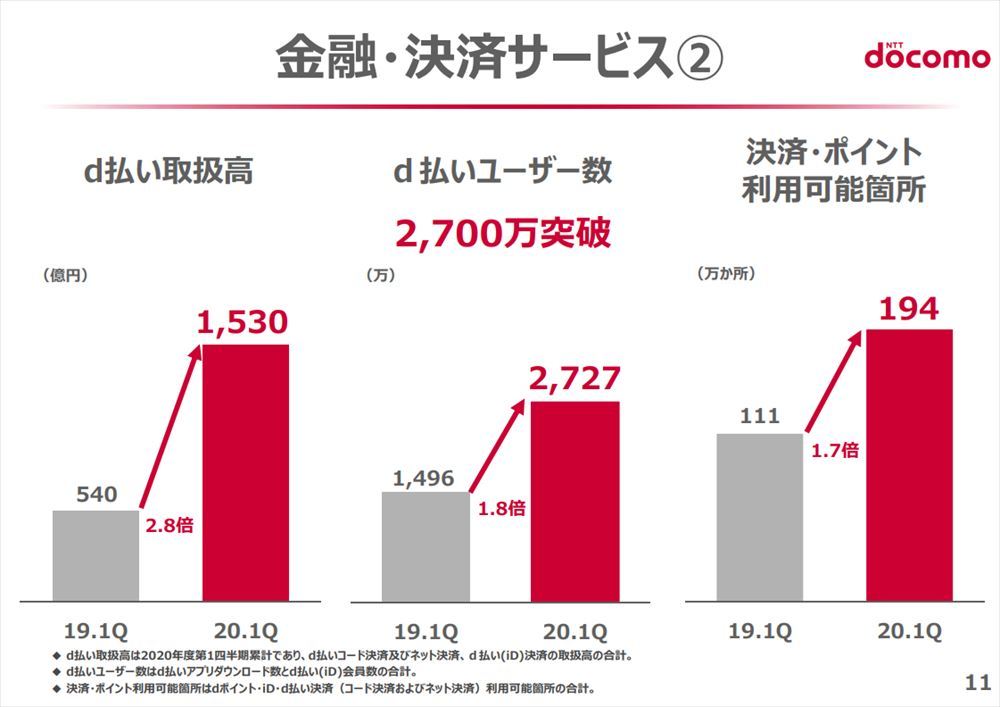

市場の飽和や行政による値下げ圧力で主力の携帯電話事業を伸ばすことが難しいドコモは、成長分野の1つとして金融・決済関連事業に力を入れてきた。中でも注力している事業の1つがスマートフォン決済のd払いである。同社の2020年度第1四半期決算を見ると、d払いのユーザー数は2700万を超え、取扱高は前年同期比2.8倍の1530億円に達するなど好調な伸びを示している。

ただし、ドコモ口座がキャリアフリー化される前は、ドコモ以外のユーザーがd払いを利用するにはクレジットカードの登録が必要であるなどいくつかの制約があった。そのため、ドコモ口座のキャリアフリー化は、クレジットカードが利用できないドコモ以外のユーザーにもd払いを使ってもらい、利用者を増やすための施策であり、その拡大を急いだことが本人確認の甘さにつながったといえる。

そのため、今回の問題に関する報道を見ていると、「ドコモがスマートフォン決済の拡大を急ぐあまり、セキュリティの甘さを見過ごした」と、ドコモ側の姿勢だけを批判する論調が目立つように感じる。だが、今回の問題では銀行側のセキュリティ認識の甘さも決して見過ごすことはできないものだ。

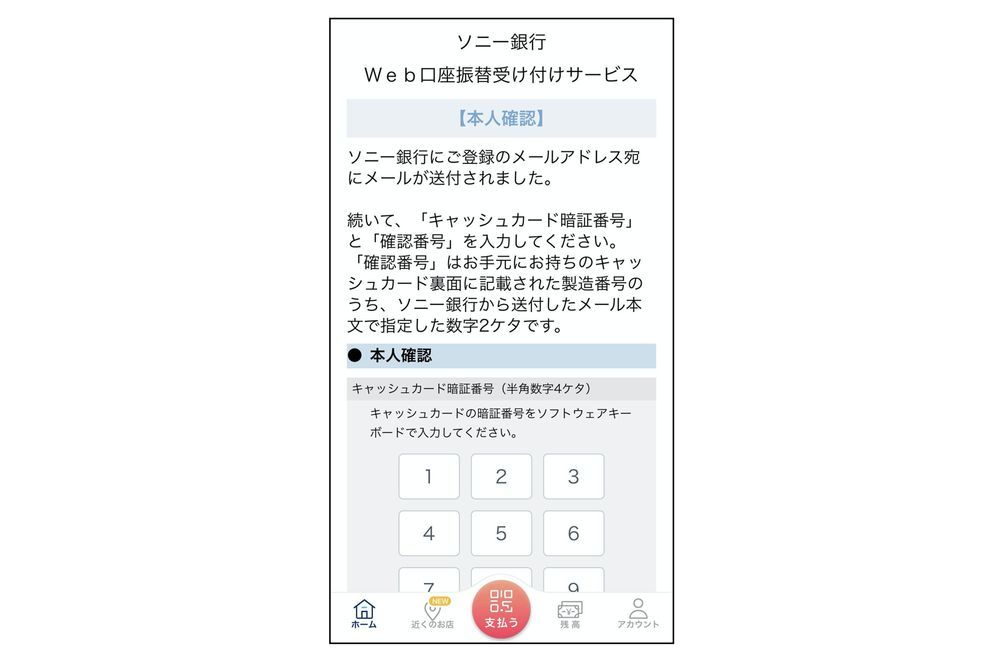

ドコモ口座に限らず、スマートフォン決済のウォレットにチャージするための銀行口座振替手続きをするには、基本的に各銀行のシステムを用いる必要があり、その際に用いられる本人確認方法は銀行によって異なっている。そして、今回不正利用された銀行の多くは、名義人の名前と生年月日、口座番号、そして4桁の暗証番号があれば認証が可能となっており、犯人側が何らかの手段でこれら4つの情報を入手していれば容易に登録ができてしまう状態だったのだ。

一方で、いまのところ不正利用されていないと見られる銀行の多くは、ワンタイムパスワードやキャッシュカードの製造番号など、口座番号や暗証番号以外の要素も求める2要素認証を実施していたところが多いようだ。暗証番号が分かっていてもキャッシュカードがなければ現金を引き落とされないのと同じように、2要素認証があれば仮に口座番号や暗証番号などが流出してしまっていても、不正に口座振替登録されることはない。

犯人がどのようにして口座番号や暗証番号などを入手したかについては、暗証番号を固定して口座番号などを総当たりで試行する「リバースブルートフォース」などが用いられたのではないかという説もあるようだが、まだ調査が進んでおらず具体的な方法については分かっていない。しかし、漏えいが起きたとしても利用者が口座を安全に利用できる体制を整えていなかったという点でいえば、銀行側のセキュリティ認識の甘さは大きく問われて然るべきだろう。

CNET Japanの記事を毎朝メールでまとめ読み(無料)

ひとごとではない生成AIの衝撃

ひとごとではない生成AIの衝撃

Copilot + PCならではのAI機能にくわえ

HP独自のAI機能がPCに変革をもたらす

心と体をたった1分で見える化

心と体をたった1分で見える化

働くあなたの心身コンディションを見守る

最新スマートウオッチが整える日常へ

メルカリが「2四半期連続のMAU減少」を恐れない理由--日本事業責任者が語る【インタビュー】

メルカリが「2四半期連続のMAU減少」を恐れない理由--日本事業責任者が語る【インタビュー】

なぜPayPayは他のスマホ決済を圧倒できたのか--「やり方はADSLの時と同じ」とは

なぜPayPayは他のスマホ決済を圧倒できたのか--「やり方はADSLの時と同じ」とは

AIが通訳するから英語学習は今後「オワコン」?--スピークバディCEOの見方は

AIが通訳するから英語学習は今後「オワコン」?--スピークバディCEOの見方は

パラマウントベッド、100人の若手が浮き彫りにした課題からCVCが誕生

パラマウントベッド、100人の若手が浮き彫りにした課題からCVCが誕生

野村不動産グループが浜松町に本社を「移転する前」に実施した「トライアルオフィス」とは

野村不動産グループが浜松町に本社を「移転する前」に実施した「トライアルオフィス」とは

「ChatGPT Search」の衝撃--Chromeの検索窓がデフォルトで「ChatGPT」に

「ChatGPT Search」の衝撃--Chromeの検索窓がデフォルトで「ChatGPT」に

「S.RIDE」が目指す「タクシーが捕まる世界」--タクシー配車のエスライド、ビジネス向け好調

「S.RIDE」が目指す「タクシーが捕まる世界」--タクシー配車のエスライド、ビジネス向け好調

物流の現場でデータドリブンな文化を創る--「2024年問題」に向け、大和物流が挑む効率化とは

物流の現場でデータドリブンな文化を創る--「2024年問題」に向け、大和物流が挑む効率化とは

「ビットコイン」に資産性はあるのか--積立サービスを始めたメルカリ、担当CEOに聞いた

「ビットコイン」に資産性はあるのか--積立サービスを始めたメルカリ、担当CEOに聞いた

培養肉の課題は多大なコスト--うなぎ開発のForsea Foodsに聞く商品化までの道のり

培養肉の課題は多大なコスト--うなぎ開発のForsea Foodsに聞く商品化までの道のり

過去の歴史から学ぶ持続可能な事業とは--陽と人と日本郵政グループ、農業と物流の課題解決へ

過去の歴史から学ぶ持続可能な事業とは--陽と人と日本郵政グループ、農業と物流の課題解決へ

通信品質対策にHAPS、銀行にdポイント--6月就任のNTTドコモ新社長、前田氏に聞く

通信品質対策にHAPS、銀行にdポイント--6月就任のNTTドコモ新社長、前田氏に聞く

「代理店でもコンサルでもない」I&COが企業の課題を解決する

「代理店でもコンサルでもない」I&COが企業の課題を解決する