ジラフは1月31日、匿名質問サービス「Peing-質問箱-」において、Twitterなど各連携サービスのAPIトークンが漏えいし、第三者が該当アカウントの情報にアクセスできる事象が確認された件について、追加情報を発表した。

なお、現段階で明らかになった問題はすべて対策が完了したとしており、外部調査は継続中であるものの、すでにサービスは再開している。脆弱性が発生してしまった原因などについては、外部調査が完了する2月中ごろに改めて調査結果を報告するとしている。

このサービスは、Twitterアカウントと連携して発行されるURLをツイートなどで共有し、それにアクセスしたユーザーが匿名でアカウント主に質問の送信・回答ができるというもの。Peingは、もともと個人でCtoCサービスなどを開発していたクリエイターのせせり氏が立ち上げたサービスで、2017年12月にジラフが買収している。

脆弱性によって、Twitter連携時に発行されるAPIトークンが第三者から閲覧できる状態になっていた。Peingに登録されたメールアドレスとハッシュ化されたパスワードが取得できたほか、Twitterへの書き込み、鍵アカウントを含む過去ツイートの閲覧、送信先を指定したダイレクトメッセージの送付などが可能だったとしている。

今回、29日から実施中の外部調査にて、新たな情報漏えいを確認している。漏えいしたのは、トークン、トークンシークレット、Peingに登録したメールアドレス(最大149万7967件)、ハッシュ化されたPeingのパスワード(最大94万9480件)、salt、デバイストークンと説明。

saltは、パスワードを暗号化する際に付与されるデータで、特殊な解析でハッシュ化されたパスワードを解読することが理論的に可能という。ただし、現段階ではsaltの解析による具体的な被害は確認されていないとしている。

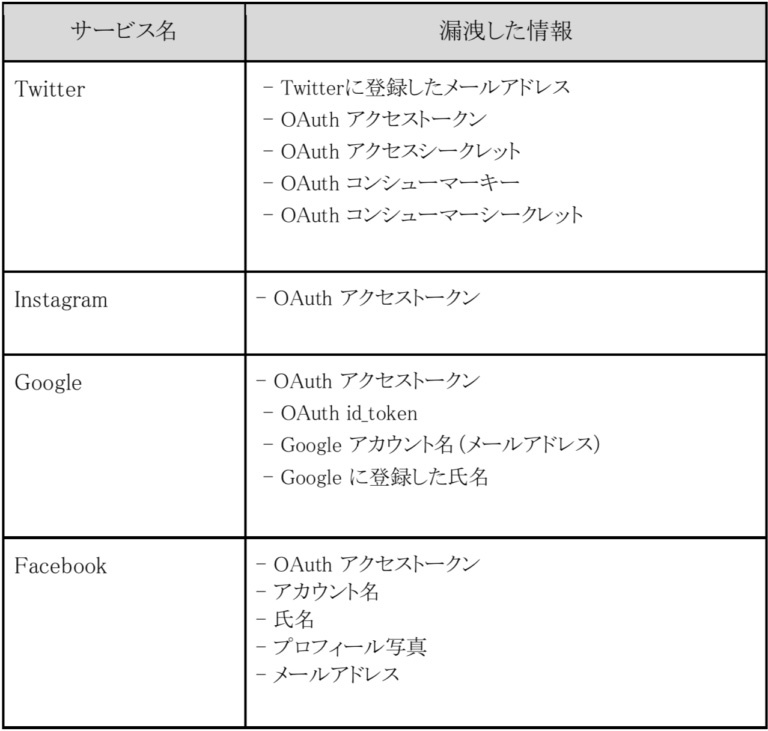

アカウント登録時にTwitterなどのサービスと連携したユーザーは、OAuth認証に必要なアクセストーンが漏えいしている。同社によると、Twitter以外にもInstagramやFacebook、Googleも対象だったことが判明した。

Twitterでは、Twitterに登録したメールアドレス、OAuthアクセストークン、OAuthアクセスシークレット、OAuthコンシューマーキー、OAuthコンシューマーシークレット。Instagramでは、OAuthアクセストークン。Googleでは、OAuthアクセストークン、OAuth id_token、Googleアカウント名(メールアドレス)、Googleに登録した氏名。Facebookでは、OAuthアクセストークン、アカウント名、氏名、プロフィール写真、メールアドレスとしている。

同社では、Peingと連携しているサービスと同一のメールアドレス、パスワードを用いて他のサービスを利用しているユーザーに対し、二次被害防止のため、ログインパスワードを変更するように案内している。また、随時追加の情報があれば同社サイトにて公開するとしており、今回の件を装ったダイレクトメッセージやメールでの連絡には十分に注意するよう呼びかけている。

CNET Japanの記事を毎朝メールでまとめ読み(無料)

心と体をたった1分で見える化

心と体をたった1分で見える化

働くあなたの心身コンディションを見守る

最新スマートウオッチが整える日常へ

ひとごとではない生成AIの衝撃

ひとごとではない生成AIの衝撃

Copilot + PCならではのAI機能にくわえ

HP独自のAI機能がPCに変革をもたらす

メルカリが「2四半期連続のMAU減少」を恐れない理由--日本事業責任者が語る【インタビュー】

メルカリが「2四半期連続のMAU減少」を恐れない理由--日本事業責任者が語る【インタビュー】

なぜPayPayは他のスマホ決済を圧倒できたのか--「やり方はADSLの時と同じ」とは

なぜPayPayは他のスマホ決済を圧倒できたのか--「やり方はADSLの時と同じ」とは

AIが通訳するから英語学習は今後「オワコン」?--スピークバディCEOの見方は

AIが通訳するから英語学習は今後「オワコン」?--スピークバディCEOの見方は

パラマウントベッド、100人の若手が浮き彫りにした課題からCVCが誕生

パラマウントベッド、100人の若手が浮き彫りにした課題からCVCが誕生

野村不動産グループが浜松町に本社を「移転する前」に実施した「トライアルオフィス」とは

野村不動産グループが浜松町に本社を「移転する前」に実施した「トライアルオフィス」とは

「ChatGPT Search」の衝撃--Chromeの検索窓がデフォルトで「ChatGPT」に

「ChatGPT Search」の衝撃--Chromeの検索窓がデフォルトで「ChatGPT」に

「S.RIDE」が目指す「タクシーが捕まる世界」--タクシー配車のエスライド、ビジネス向け好調

「S.RIDE」が目指す「タクシーが捕まる世界」--タクシー配車のエスライド、ビジネス向け好調

物流の現場でデータドリブンな文化を創る--「2024年問題」に向け、大和物流が挑む効率化とは

物流の現場でデータドリブンな文化を創る--「2024年問題」に向け、大和物流が挑む効率化とは

「ビットコイン」に資産性はあるのか--積立サービスを始めたメルカリ、担当CEOに聞いた

「ビットコイン」に資産性はあるのか--積立サービスを始めたメルカリ、担当CEOに聞いた

培養肉の課題は多大なコスト--うなぎ開発のForsea Foodsに聞く商品化までの道のり

培養肉の課題は多大なコスト--うなぎ開発のForsea Foodsに聞く商品化までの道のり

過去の歴史から学ぶ持続可能な事業とは--陽と人と日本郵政グループ、農業と物流の課題解決へ

過去の歴史から学ぶ持続可能な事業とは--陽と人と日本郵政グループ、農業と物流の課題解決へ

通信品質対策にHAPS、銀行にdポイント--6月就任のNTTドコモ新社長、前田氏に聞く

通信品質対策にHAPS、銀行にdポイント--6月就任のNTTドコモ新社長、前田氏に聞く

「代理店でもコンサルでもない」I&COが企業の課題を解決する

「代理店でもコンサルでもない」I&COが企業の課題を解決する