中国の国営電気通信企業が「欧米諸国の重要なインターネットバックボーンを乗っ取っている」と、米海軍大学とテルアビブ大学の研究者らが米国時間10月21日に公開した学術論文で報告した。

その国営電気通信企業とは、中国電信(チャイナテレコム)のことだ。チャイナテレコムは2000年代初めに同社初のPoP(Point of Presence)を設置して以来、北米のネットワーク内で存在感を発揮している。

トラフィックはBorder Gateway Protocol(BGP)を使ってASネットワーク間を移動する。これを利用したBGPハイジャックと呼ばれる攻撃は、不正なBGP経路情報を流して、自分のネットワークに向けられたものではないトラフィックを受信するというものだ。

研究者らは論文の中で、チャイナテレコムがインターネットで最も確信的なBGPハイジャッカーの1つだとしている。

研究者らの指摘によると、中国政府は2015年に知的財産の窃盗を目的とする政府支援のサイバー活動を完全に廃止する協定を米国と結んで以来、チャイナテレコムを通してBGPハイジャックを悪用し始めたという。

「これにより、厳密には合意に従いながら、情報を入手する新たな手段が必要になった。合意の対象は軍事活動だけだったので、中国の国営企業に情報入手作業を委託することは可能だった。そして、その作業にはチャイナテレコムが適任だった」(同論文)

研究者らは「BGPの経路広告を監視して、偶発的または意図的なハイジャックを示唆するパターンを識別する経路追跡システムを構築した」という。

このシステムを使用して、研究者らは長期間のBGPハイジャックが10カ所のPoP(8つは米国、2つはカナダ)から実行されていることを突き止めた。これらのPoPは、チャイナテレコムが2000年代初めから北米で時間をかけてひっそりと構築してきたものだ。

「これらの数多くのPoPを使用して、(チャイナテレコムは)米国内のトラフィックと米国を横断するトラフィックを比較的シームレスに乗っ取り、何日、何週間、何カ月にもわたって中国にリダイレクトしていた」と研究者らは説明している。

「このような攻撃は通常のBGPの挙動によって常に説明することができると主張することも可能かもしれないが、これらはとりわけ悪意の存在を示唆している。これらの移動の特徴、つまり経路の延長や期間の異常な長さが通常とは異なることがその理由だ」(同論文)

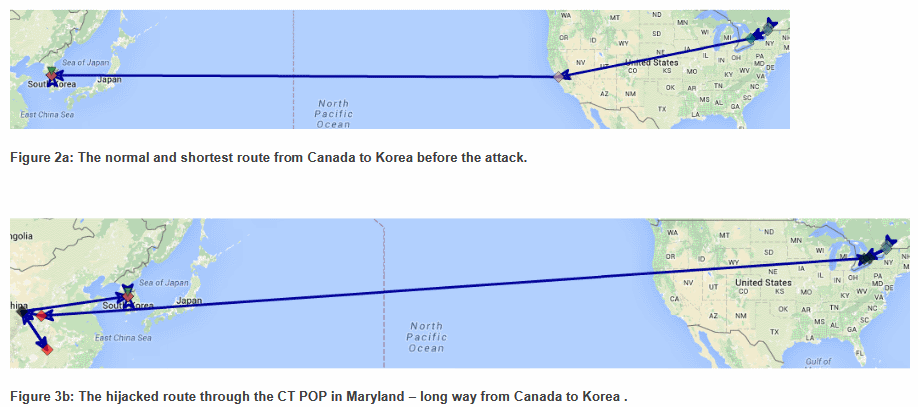

論文の中で、研究者らは長期にわたるBGPハイジャックの事例を複数提示した。それらのBGPハイジャックでは、特定のネットワークのトラフィックを乗っ取り、中国本土のチャイナテレコムのネットワーク内を長距離迂回させた後、意図された最終目的地に到達させた。

この記事は海外CBS Interactive発の記事を朝日インタラクティブが日本向けに編集したものです。

CNET Japanの記事を毎朝メールでまとめ読み(無料)

ひとごとではない生成AIの衝撃

ひとごとではない生成AIの衝撃

Copilot + PCならではのAI機能にくわえ

HP独自のAI機能がPCに変革をもたらす

プライバシーを守って空間を変える

プライバシーを守って空間を変える

ドコモビジネス×海外発スタートアップ

共創で生まれた“使える”人流解析とは

心と体をたった1分で見える化

心と体をたった1分で見える化

働くあなたの心身コンディションを見守る

最新スマートウオッチが整える日常へ

メルカリが「2四半期連続のMAU減少」を恐れない理由--日本事業責任者が語る【インタビュー】

メルカリが「2四半期連続のMAU減少」を恐れない理由--日本事業責任者が語る【インタビュー】

なぜPayPayは他のスマホ決済を圧倒できたのか--「やり方はADSLの時と同じ」とは

なぜPayPayは他のスマホ決済を圧倒できたのか--「やり方はADSLの時と同じ」とは

AIが通訳するから英語学習は今後「オワコン」?--スピークバディCEOの見方は

AIが通訳するから英語学習は今後「オワコン」?--スピークバディCEOの見方は

パラマウントベッド、100人の若手が浮き彫りにした課題からCVCが誕生

パラマウントベッド、100人の若手が浮き彫りにした課題からCVCが誕生

野村不動産グループが浜松町に本社を「移転する前」に実施した「トライアルオフィス」とは

野村不動産グループが浜松町に本社を「移転する前」に実施した「トライアルオフィス」とは

「ChatGPT Search」の衝撃--Chromeの検索窓がデフォルトで「ChatGPT」に

「ChatGPT Search」の衝撃--Chromeの検索窓がデフォルトで「ChatGPT」に

「S.RIDE」が目指す「タクシーが捕まる世界」--タクシー配車のエスライド、ビジネス向け好調

「S.RIDE」が目指す「タクシーが捕まる世界」--タクシー配車のエスライド、ビジネス向け好調

物流の現場でデータドリブンな文化を創る--「2024年問題」に向け、大和物流が挑む効率化とは

物流の現場でデータドリブンな文化を創る--「2024年問題」に向け、大和物流が挑む効率化とは

「ビットコイン」に資産性はあるのか--積立サービスを始めたメルカリ、担当CEOに聞いた

「ビットコイン」に資産性はあるのか--積立サービスを始めたメルカリ、担当CEOに聞いた

培養肉の課題は多大なコスト--うなぎ開発のForsea Foodsに聞く商品化までの道のり

培養肉の課題は多大なコスト--うなぎ開発のForsea Foodsに聞く商品化までの道のり

過去の歴史から学ぶ持続可能な事業とは--陽と人と日本郵政グループ、農業と物流の課題解決へ

過去の歴史から学ぶ持続可能な事業とは--陽と人と日本郵政グループ、農業と物流の課題解決へ

通信品質対策にHAPS、銀行にdポイント--6月就任のNTTドコモ新社長、前田氏に聞く

通信品質対策にHAPS、銀行にdポイント--6月就任のNTTドコモ新社長、前田氏に聞く

「代理店でもコンサルでもない」I&COが企業の課題を解決する

「代理店でもコンサルでもない」I&COが企業の課題を解決する