セキュリティ研究者らによると、インターネットバンキングを狙うトロイの木馬型マルウェアを投下する複数のアプリが「Google Play」ストアに紛れ込んでいることが明らかになった。

IBM X-Forceの研究者が6月に攻撃を発見した。この攻撃では、銀行アプリや電子ウォレット、決済カードのログイン認証情報を盗むためのマルウェア「BankBot Anubis」が投下される。このペイロードが隠されていたアプリは、オンラインショッピングやリアルタイムの株価チェックをうたうものなど多岐にわたる。

攻撃を発見した研究者によると、さまざまなアプリを合法的に見せかけていることを考えると「攻撃者側が大規模なリソースを投資していることが示唆される」という。

攻撃者はGoogle Playのセキュリティコントロールによる検知を逃れるため、頻繁に同マルウェアの機能を変更し、コードをわずかに修正していたという。研究者は、アップデートの頻度の高さも、このマルウェアが豊富なリソースを持つ犯罪集団によって開発されていることを示す兆候だとしている。

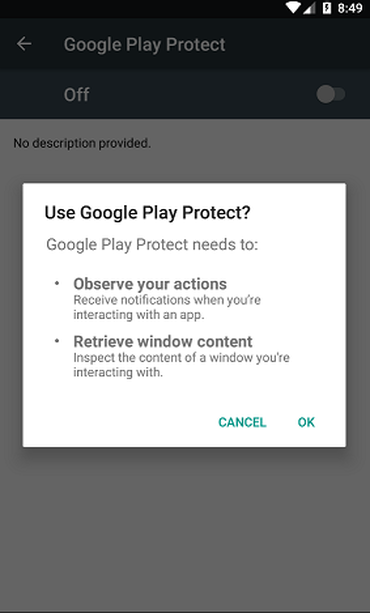

Anubisがデバイスに投下されると、このマルウェアは「Google Play Protect」と名乗るアプリに偽装し、アクセシビリティへの権限を求める。マルウェア作者が期待しているのは、ユーザーがGoogleという名前を見て、その要請が合法的なものであると信用してくれることだ。

しかし、ユーザーが権限を与えてしまうと、このマルウェアはユーザーのキー入力操作を記録できるようになり、バンキングアプリや決済サイトの認証情報を盗むことができる。Anubisは、ユーザーのディスプレイのスクリーンショットを撮影することも可能だ。

この攻撃キャンペーンは特にトルコのユーザーを標的にしているようだが、Anubis内の設定を見ると、米国や英国、オーストラリア、イスラエル、日本など、世界中の国々のユーザーから認証情報を盗むために使用できることが分かる。

少なくとも1万人がこれらの悪意あるアプリをダウンロードしたと考えられているが、そのうち何人がマルウェアに感染したのかは不明だ。

この記事は海外CBS Interactive発の記事を朝日インタラクティブが日本向けに編集したものです。

CNET Japanの記事を毎朝メールでまとめ読み(無料)

ひとごとではない生成AIの衝撃

ひとごとではない生成AIの衝撃

Copilot + PCならではのAI機能にくわえ

HP独自のAI機能がPCに変革をもたらす

心と体をたった1分で見える化

心と体をたった1分で見える化

働くあなたの心身コンディションを見守る

最新スマートウオッチが整える日常へ

メルカリが「2四半期連続のMAU減少」を恐れない理由--日本事業責任者が語る【インタビュー】

メルカリが「2四半期連続のMAU減少」を恐れない理由--日本事業責任者が語る【インタビュー】

なぜPayPayは他のスマホ決済を圧倒できたのか--「やり方はADSLの時と同じ」とは

なぜPayPayは他のスマホ決済を圧倒できたのか--「やり方はADSLの時と同じ」とは

AIが通訳するから英語学習は今後「オワコン」?--スピークバディCEOの見方は

AIが通訳するから英語学習は今後「オワコン」?--スピークバディCEOの見方は

パラマウントベッド、100人の若手が浮き彫りにした課題からCVCが誕生

パラマウントベッド、100人の若手が浮き彫りにした課題からCVCが誕生

野村不動産グループが浜松町に本社を「移転する前」に実施した「トライアルオフィス」とは

野村不動産グループが浜松町に本社を「移転する前」に実施した「トライアルオフィス」とは

「ChatGPT Search」の衝撃--Chromeの検索窓がデフォルトで「ChatGPT」に

「ChatGPT Search」の衝撃--Chromeの検索窓がデフォルトで「ChatGPT」に

「S.RIDE」が目指す「タクシーが捕まる世界」--タクシー配車のエスライド、ビジネス向け好調

「S.RIDE」が目指す「タクシーが捕まる世界」--タクシー配車のエスライド、ビジネス向け好調

物流の現場でデータドリブンな文化を創る--「2024年問題」に向け、大和物流が挑む効率化とは

物流の現場でデータドリブンな文化を創る--「2024年問題」に向け、大和物流が挑む効率化とは

「ビットコイン」に資産性はあるのか--積立サービスを始めたメルカリ、担当CEOに聞いた

「ビットコイン」に資産性はあるのか--積立サービスを始めたメルカリ、担当CEOに聞いた

培養肉の課題は多大なコスト--うなぎ開発のForsea Foodsに聞く商品化までの道のり

培養肉の課題は多大なコスト--うなぎ開発のForsea Foodsに聞く商品化までの道のり

過去の歴史から学ぶ持続可能な事業とは--陽と人と日本郵政グループ、農業と物流の課題解決へ

過去の歴史から学ぶ持続可能な事業とは--陽と人と日本郵政グループ、農業と物流の課題解決へ

通信品質対策にHAPS、銀行にdポイント--6月就任のNTTドコモ新社長、前田氏に聞く

通信品質対策にHAPS、銀行にdポイント--6月就任のNTTドコモ新社長、前田氏に聞く

「代理店でもコンサルでもない」I&COが企業の課題を解決する

「代理店でもコンサルでもない」I&COが企業の課題を解決する