サイバー犯罪者は、無害に見えるいくつかのアプリの内部にマルウェアを隠すことで、何十万人もの「Android」ユーザーにマルウェアを配布することに成功した。

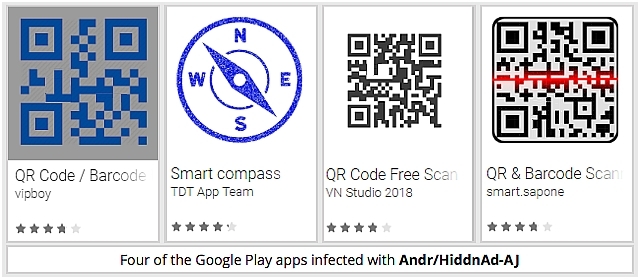

このマルウェアは、7種類のアプリ(6つのQRコードリーダーと1つの「スマートコンパス」)に偽装して「Google Play」ストアに潜り込んだ。そして、巧妙なコーディングと、最初の悪意ある活動の開始を遅らせることで、自らの本当の目的を隠し、セキュリティチェックを迂回した。

インストール後、このマルウェアは6時間待機した後で、真の目的の実行に着手する。具体的には、アドウェアの提供、大量の全画面広告の表示、ウェブページ上での広告表示、広告関連リンクを含むさまざまな通知の送信を行う。

SophosLabsの研究者らによって発見されたこのマルウェアは、「Andr/HiddnAd-AJ」と呼ばれている。7種類の悪意あるアプリの1つは、Googleによって削除される前に、50万回ダウンロードされたという。

それらのアプリは用途が広いため、攻撃者は多数のユーザーにダウンロードさせることに成功した。悪意あるアプリは、最初に実行されると、攻撃の首謀者たちが管理するサーバ上の設定情報を要求する。

ダウンロードされたアプリの邪悪な性質を隠すため、インストール後の最初の数時間、感染したデバイス上で悪意ある活動は一切行われない。

しかし、その時間が過ぎると、アプリはサーバからダウンロードされた設定によってマルウェアがもたらされる。それには、URLやメッセージ、アイコン、リンクのリストが含まれる。それらは全て被害者に広告を開かせるためのものだ。

Sophosはこれらの悪意あるアプリを発見した後、Googleに情報を提供した。Googleはそれらのアプリを既にPlayストアから削除済みだ。

Googleが悪意のあるアプリを発見できないことがあるとしても、Sophosは、Androidユーザーが必ずPlayストアからアプリをダウンロードするよう推奨している。サードパーティーのAndroidアプリストアよりも安全なためだ。

米ZDNetはGoogleにコメントを求めたが、回答は得られていない。最近公開したレポートで、同社は悪意のあるアプリの99%をインストールされる前に検出しており、Androidユーザーの大半はマルウェアに対して安全であると述べていた。

この記事は海外CBS Interactive発の記事を朝日インタラクティブが日本向けに編集したものです。

CNET Japanの記事を毎朝メールでまとめ読み(無料)

ひとごとではない生成AIの衝撃

ひとごとではない生成AIの衝撃

Copilot + PCならではのAI機能にくわえ

HP独自のAI機能がPCに変革をもたらす

心と体をたった1分で見える化

心と体をたった1分で見える化

働くあなたの心身コンディションを見守る

最新スマートウオッチが整える日常へ

プライバシーを守って空間を変える

プライバシーを守って空間を変える

ドコモビジネス×海外発スタートアップ

共創で生まれた“使える”人流解析とは

メルカリが「2四半期連続のMAU減少」を恐れない理由--日本事業責任者が語る【インタビュー】

メルカリが「2四半期連続のMAU減少」を恐れない理由--日本事業責任者が語る【インタビュー】

なぜPayPayは他のスマホ決済を圧倒できたのか--「やり方はADSLの時と同じ」とは

なぜPayPayは他のスマホ決済を圧倒できたのか--「やり方はADSLの時と同じ」とは

AIが通訳するから英語学習は今後「オワコン」?--スピークバディCEOの見方は

AIが通訳するから英語学習は今後「オワコン」?--スピークバディCEOの見方は

パラマウントベッド、100人の若手が浮き彫りにした課題からCVCが誕生

パラマウントベッド、100人の若手が浮き彫りにした課題からCVCが誕生

野村不動産グループが浜松町に本社を「移転する前」に実施した「トライアルオフィス」とは

野村不動産グループが浜松町に本社を「移転する前」に実施した「トライアルオフィス」とは

「ChatGPT Search」の衝撃--Chromeの検索窓がデフォルトで「ChatGPT」に

「ChatGPT Search」の衝撃--Chromeの検索窓がデフォルトで「ChatGPT」に

「S.RIDE」が目指す「タクシーが捕まる世界」--タクシー配車のエスライド、ビジネス向け好調

「S.RIDE」が目指す「タクシーが捕まる世界」--タクシー配車のエスライド、ビジネス向け好調

物流の現場でデータドリブンな文化を創る--「2024年問題」に向け、大和物流が挑む効率化とは

物流の現場でデータドリブンな文化を創る--「2024年問題」に向け、大和物流が挑む効率化とは

「ビットコイン」に資産性はあるのか--積立サービスを始めたメルカリ、担当CEOに聞いた

「ビットコイン」に資産性はあるのか--積立サービスを始めたメルカリ、担当CEOに聞いた

培養肉の課題は多大なコスト--うなぎ開発のForsea Foodsに聞く商品化までの道のり

培養肉の課題は多大なコスト--うなぎ開発のForsea Foodsに聞く商品化までの道のり

過去の歴史から学ぶ持続可能な事業とは--陽と人と日本郵政グループ、農業と物流の課題解決へ

過去の歴史から学ぶ持続可能な事業とは--陽と人と日本郵政グループ、農業と物流の課題解決へ

通信品質対策にHAPS、銀行にdポイント--6月就任のNTTドコモ新社長、前田氏に聞く

通信品質対策にHAPS、銀行にdポイント--6月就任のNTTドコモ新社長、前田氏に聞く

「代理店でもコンサルでもない」I&COが企業の課題を解決する

「代理店でもコンサルでもない」I&COが企業の課題を解決する