Googleは、「Gmail」アカウントの乗っ取りなどに関する1年間にわたる調査の結果を発表した。フィッシングはデータ漏えいよりもはるかにユーザーに対するリスクが高いことが明らかにされている。フィッシングによってより多くの情報が収集されるためだという。

新たなデータ漏えい事件が発見されずに1週間が終わることはほとんどなく、複数のオンラインアカウントで同じユーザー名とパスワードを使用している場合は、アカウント乗っ取りの被害に遭うリスクにさらされている。

データ漏えいはインターネットユーザーにとって悪いニュースだが、Googleの調査結果によると、フィッシングの方が、アカウントの乗っ取りという点で同社のユーザーにとってはるかに危険な脅威であるという。

Googleはカリフォルニア大学バークリー校と共同で、公開されているハッカーフォーラムなどを対象に同社のウェブクローラを利用し、認証情報漏えいの危険性を調査した。非公開のハッカーフォーラムにもアクセスした。

データ漏えいによって、19億件もの認証情報がデータ漏えいによって無防備な状態となっており、MySpaceやAdobe、LinkedIn、Dropboxや複数の出会い系サイトに影響することが明らかとなった。認証情報の大多数は非公開フォーラムで取引されていた。

莫大な数ではあるが、データ漏えいで無防備な状態にある認証情報のうち、Gmailユーザーが現在使用しているパスワードと一致したのはわずか7%だった。一方、フィッシング攻撃で危険にさらされた認証情報の4分の1が現在のGoogleパスワードに一致した。

調査では、アカウントを乗っ取られるリスクを、任意のGoogleユーザーと比較して調べた。その結果、フィッシングの被害者は400倍も高かったのに対し、データ漏えいの被害者は10倍程度だった。この差は、いわゆる「フィッシングキット」が収集する情報の種類によって生じる。

フィッシングキットには、Gmailや米Yahoo、Hotmail、オンラインバンキングといった利用者の多い重要なサイトに合わせて、あらかじめパッケージ化された偽のログインページが含まれている。これらは往々にして、侵入されたサイトにアップロードされ、不正入手した認証情報を攻撃者のアカウントにメールで自動送信する。

フィッシングキットは、被害者の位置情報や秘密の質問、電話番号、デバイスの識別子といった、ユーザーのログイン時にGoogleがリスク評価で利用するのと同じ詳細情報を入手するので、アカウントの乗っ取りに成功する確率が高くなる。

調査では、約1万のフィッシングキットのうち、被害者の位置情報を収集しているのは83%で、電話番号を収集しているのは18%だった。電話の詳細や秘密の質問を収集するキーロガーは0.1%に満たない。

また、盗まれた認証情報を入手するのに利用されたGmailアカウントへ最後にサインインした際の位置情報に基づくと、フィッシングキットのユーザーのうち約41%はナイジェリアにいた。次に多いのは米国のフィッシングキットユーザーで、約11%を占めている。

フィッシングキットの約72%は、Gmailアカウントを利用して、入手した認証情報を攻撃者に送っていた。Yahooを利用しているケースは6.8%にとどまった。調査対象のフィッシングキットは、平均すると、有効と思われる認証情報を1週間につき23万4887件送信していた。

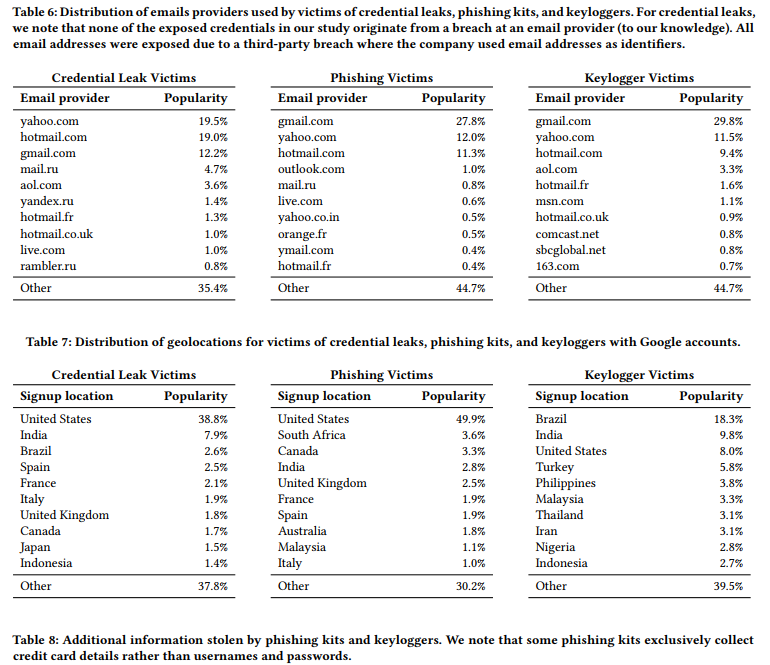

調査では、フィッシングの被害が最も多いのはGmailユーザーで、全体の約27%を占め、Yahooユーザーが12%でそれに続いた。YahooユーザーとHotmailユーザーは、認証情報流出の被害者が最も多く(ともに19%以上)、Gmailユーザーが約12%でそれに続いた。

調査チームは、2要素認証ならフィッシングの脅威を軽減できると述べる一方で、利用のしにくさが導入の障害だと認めている。

この記事は海外CBS Interactive発の記事を朝日インタラクティブが日本向けに編集したものです。

CNET Japanの記事を毎朝メールでまとめ読み(無料)

プライバシーを守って空間を変える

プライバシーを守って空間を変える

ドコモビジネス×海外発スタートアップ

共創で生まれた“使える”人流解析とは

ひとごとではない生成AIの衝撃

ひとごとではない生成AIの衝撃

Copilot + PCならではのAI機能にくわえ

HP独自のAI機能がPCに変革をもたらす

メルカリが「2四半期連続のMAU減少」を恐れない理由--日本事業責任者が語る【インタビュー】

メルカリが「2四半期連続のMAU減少」を恐れない理由--日本事業責任者が語る【インタビュー】

なぜPayPayは他のスマホ決済を圧倒できたのか--「やり方はADSLの時と同じ」とは

なぜPayPayは他のスマホ決済を圧倒できたのか--「やり方はADSLの時と同じ」とは

AIが通訳するから英語学習は今後「オワコン」?--スピークバディCEOの見方は

AIが通訳するから英語学習は今後「オワコン」?--スピークバディCEOの見方は

パラマウントベッド、100人の若手が浮き彫りにした課題からCVCが誕生

パラマウントベッド、100人の若手が浮き彫りにした課題からCVCが誕生

野村不動産グループが浜松町に本社を「移転する前」に実施した「トライアルオフィス」とは

野村不動産グループが浜松町に本社を「移転する前」に実施した「トライアルオフィス」とは

「ChatGPT Search」の衝撃--Chromeの検索窓がデフォルトで「ChatGPT」に

「ChatGPT Search」の衝撃--Chromeの検索窓がデフォルトで「ChatGPT」に

「S.RIDE」が目指す「タクシーが捕まる世界」--タクシー配車のエスライド、ビジネス向け好調

「S.RIDE」が目指す「タクシーが捕まる世界」--タクシー配車のエスライド、ビジネス向け好調

物流の現場でデータドリブンな文化を創る--「2024年問題」に向け、大和物流が挑む効率化とは

物流の現場でデータドリブンな文化を創る--「2024年問題」に向け、大和物流が挑む効率化とは

「ビットコイン」に資産性はあるのか--積立サービスを始めたメルカリ、担当CEOに聞いた

「ビットコイン」に資産性はあるのか--積立サービスを始めたメルカリ、担当CEOに聞いた

培養肉の課題は多大なコスト--うなぎ開発のForsea Foodsに聞く商品化までの道のり

培養肉の課題は多大なコスト--うなぎ開発のForsea Foodsに聞く商品化までの道のり

過去の歴史から学ぶ持続可能な事業とは--陽と人と日本郵政グループ、農業と物流の課題解決へ

過去の歴史から学ぶ持続可能な事業とは--陽と人と日本郵政グループ、農業と物流の課題解決へ

通信品質対策にHAPS、銀行にdポイント--6月就任のNTTドコモ新社長、前田氏に聞く

通信品質対策にHAPS、銀行にdポイント--6月就任のNTTドコモ新社長、前田氏に聞く

「代理店でもコンサルでもない」I&COが企業の課題を解決する

「代理店でもコンサルでもない」I&COが企業の課題を解決する