これまでの連載内容を踏まえ、今回は情報システムにおけるネットワークに関するセキュリティ対策について紹介する。取り上げるのは、ファイアウォール、ウイルス対策ソフト、リモートアクセスの役割と仕組み、そして各々の運用のポイントである。

1. ファイアウォール

ファイアウォールは、信頼できるネットワークと信頼できないネットワーク、たとえば組織内ネットワークが外部のネットと接続する部分で、通信のアクセスを制御し、安全確保を行うものである。

その主な役割は以下の通りである。

組織内と外部とのネットワーク上での通信アクセスを、ファイアーウォールで制御することで、外部からの不正なアクセスを遮断して組織内ネットワークを守ったり、内部からの不正な情報流出を抑制する。やり方としては、例えば送信元/宛先アドレスやサービス(ポート番号)などを手がかりに制限をかけるものがある。

万一不正なアクセスを受けた場合でも、ログを取得・保管することで、過去のログを調査し、対応の手掛かりとすることができる。

ファイアウォールが、設定されたルールと異なるアクセスなどを発見した場合、管理者に対して警報(Trap)を通知したり、ポケベルを鳴らしたりできるものもある。

| |

最近の製品動向としては、ステートフルパケットインスペクション型(パケットフィルタリング型の高速性と、アプリケーションゲートウエイ型の厳密性を融合)や、付加機能(VPN機能、ウイルス対策機能との連携、電源の二重化やロードバランシング=負荷分散など)が付いたものが主流となりつつある。また個人向けのパーソナルファイアウォールも普及してきている。

■運用のポイント

ユーザは利便性を重視して、いろいろな要望を出してくるが、ポリシーに照し合せてその是非を決めること。

全ての不正アクセスがエラーになるわけではない為、取得可能なログはできるだけ多く取得し、確認管理すること。また、不正アクセス者は証拠隠滅のためログの削除を行うことが多いので、取得ログは定期的にバックアップすること。

ファイアウォールは万能では無い。IPアドレスやサービス種類の識別による許可/不許可はチェックできるが、許可された通信のパケット内容はチェックしていない。従って、そのパケットが不正な攻撃を仕掛けるものや、あるいは内部漏洩情報を含んでいたとしても、これを防ぐことは無理である。

2. ウイルス対策ソフト

|

|

コンピュータウイルスは、意図的に作成された悪質なプログラムのことで、様々な経路から侵入する危険があるため、侵入を未然に防ぐのがウィルス対策ソフトの役割だ。また、このソフトウェアは、ディスクやメモリをチェックし、メールやファイルがウィルスに感染していないかどうかを調べる。このチェックは、ウイルスのパターンとの突き合わせ処理なので、ウイルス対策ソフトとウイルスパターンがペアで必要になる。

製品の動向としては、ネットワーク上でウイルスを検知・駆除しようとする、インターネットゲートウエイ型に検知形態が進化してきている。

■運用のポイント

ウイルス対策ソフトは、パターンファイルが更新されるまでは新たなウィルスを検知できない。従って、場合によっては、それまでサービスを停止することも検討しなければならない。

3. リモートアクセス

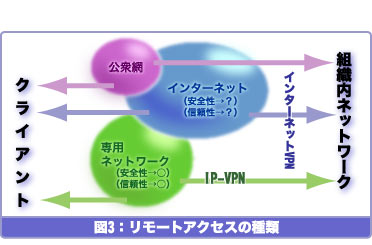

リモートアクセス(Remote Access System:RAS)は、通信回線を利用して遠隔地から社内のシステムなどを利用する仕組みだが、従来は通信コストが課題となっていた。だが、インターネットが普及した現状では、これを利用した「インターネットVPN」(Internet Virtual Private Network:インターネットを、トンネル技術と認証技術を使って、擬似的に専用回線のように利用する仕組み)で代替することができる。また、安全性や信頼性を補完した通信事業者サービスとして、IP-VPNも出来てきた。

インターネットVPNでは専用のソフトウエアが必要だ。これに対して、「いつでもどこでも」といったユビキタスな利用を目指したSSL-VPNという手法もある。こちらは、インターネットを利用し、SSL(Secure Sockets Layer)によって、VPNと同様の機能を持たせ、柔軟な接続環境を提供することが可能になっている。

■運用のポイント

ユーザ認証や通信経路のセキュリティは確保されても、クライアントの管理はユーザに依存し、盗難、紛失などによる不正利用は検知不可能である。

| |

4. まとめ

各種の情報セキュリティ対策を行う場合に、「何を守るのか」「何から守るのか」「誰が守るのか」を明確にすることが非常に重要である。同時に、管理責任者や管理担当者、使用者といったように、役割分担や責任を明確化にして、実施・運用することが必要だ。また、それぞれの立場によって、要望が異なることも考慮し、手法の選定にあたっては、図4の「バランス」も考慮すべきである。

情報セキュリティの対策を講じることは、各種の技術を利用すれば可能なことだが、この場合「危険性と利便性はトレードオフの関係」であることを意識する必要がある。

これらの内容をどうするかについては、組織における情報セキュリティマネジメントで、「情報資産の洗出し」→「リスク分析」→「情報セキュリティポリシー策定」→「情報セキュリティ対策実施」の流れに従って決めることになる。

CNET Japanの記事を毎朝メールでまとめ読み(無料)

心と体をたった1分で見える化

心と体をたった1分で見える化

働くあなたの心身コンディションを見守る

最新スマートウオッチが整える日常へ

無限に広がる可能性

無限に広がる可能性

すべての業務を革新する

NPUを搭載したレノボAIパソコンの実力

CNET Japan Live 2025開催レポート

CNET Japan Live 2025開催レポート

イノベーションの「種」から社会実装へ--

社会課題の解決に挑む各社の挑戦

メルカリが「2四半期連続のMAU減少」を恐れない理由--日本事業責任者が語る【インタビュー】

メルカリが「2四半期連続のMAU減少」を恐れない理由--日本事業責任者が語る【インタビュー】

なぜPayPayは他のスマホ決済を圧倒できたのか--「やり方はADSLの時と同じ」とは

なぜPayPayは他のスマホ決済を圧倒できたのか--「やり方はADSLの時と同じ」とは

AIが通訳するから英語学習は今後「オワコン」?--スピークバディCEOの見方は

AIが通訳するから英語学習は今後「オワコン」?--スピークバディCEOの見方は

パラマウントベッド、100人の若手が浮き彫りにした課題からCVCが誕生

パラマウントベッド、100人の若手が浮き彫りにした課題からCVCが誕生

野村不動産グループが浜松町に本社を「移転する前」に実施した「トライアルオフィス」とは

野村不動産グループが浜松町に本社を「移転する前」に実施した「トライアルオフィス」とは

「ChatGPT Search」の衝撃--Chromeの検索窓がデフォルトで「ChatGPT」に

「ChatGPT Search」の衝撃--Chromeの検索窓がデフォルトで「ChatGPT」に

「S.RIDE」が目指す「タクシーが捕まる世界」--タクシー配車のエスライド、ビジネス向け好調

「S.RIDE」が目指す「タクシーが捕まる世界」--タクシー配車のエスライド、ビジネス向け好調

物流の現場でデータドリブンな文化を創る--「2024年問題」に向け、大和物流が挑む効率化とは

物流の現場でデータドリブンな文化を創る--「2024年問題」に向け、大和物流が挑む効率化とは

「ビットコイン」に資産性はあるのか--積立サービスを始めたメルカリ、担当CEOに聞いた

「ビットコイン」に資産性はあるのか--積立サービスを始めたメルカリ、担当CEOに聞いた

培養肉の課題は多大なコスト--うなぎ開発のForsea Foodsに聞く商品化までの道のり

培養肉の課題は多大なコスト--うなぎ開発のForsea Foodsに聞く商品化までの道のり

過去の歴史から学ぶ持続可能な事業とは--陽と人と日本郵政グループ、農業と物流の課題解決へ

過去の歴史から学ぶ持続可能な事業とは--陽と人と日本郵政グループ、農業と物流の課題解決へ

通信品質対策にHAPS、銀行にdポイント--6月就任のNTTドコモ新社長、前田氏に聞く

通信品質対策にHAPS、銀行にdポイント--6月就任のNTTドコモ新社長、前田氏に聞く

「代理店でもコンサルでもない」I&COが企業の課題を解決する

「代理店でもコンサルでもない」I&COが企業の課題を解決する