これまでに知られていなかった「Internet Explorer 7」「Internet Explorer 8」「Internet Explorer 9」のセキュリティホールが悪用され、「Poison Ivy」というバックドア型のトロイの木馬が仕掛けられていると研究者らが警告した。

先週末にこの脆弱性を発見したセキュリティブロガーのEric Romang氏は米国時間9月16日、ブログに次のように記した。

このゼロデイシーズンは実際にはまだ終わっていないと言える。Nitroグループによって標的型攻撃に使用されたとみられる「Java SE 7」ゼロデイ(CVE-2012-4681)の発見から3週間も経たない今、、Microsoft Internet Explorer 7や同8の潜在的なゼロデイが一般的な環境で悪用されている可能性がある。

Romang氏は、「Adobe Flash Player」を使用して「ヒープスプレー」を実行し「Windows」のASLR(Address Space Layout Randomization)保護を回避する攻撃を発見した。なお、「ゼロデイ」脆弱性とは、これまでに対策が施されていない脆弱性のことだ。

Jaime Blasco氏はAlienVault Labsブログの投稿で、「Windows XP」上で悪用される可能性があるこの攻撃は、8月に明らかになったJavaゼロデイエクスプロイトの悪用と同じグループによるものだろうと記している。

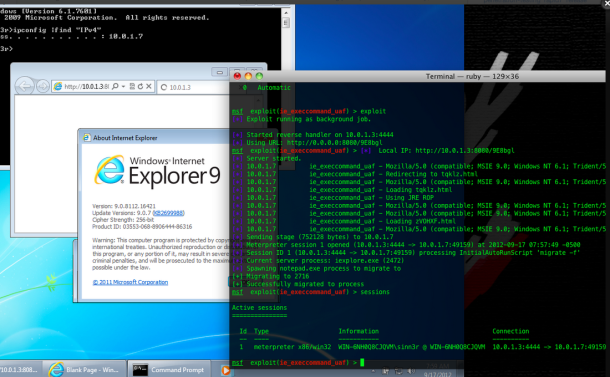

Rapid7のSecurityStreetブログの17日の投稿では、セキュリティ専門家らは、Windows XP、Windows Vista、Windows 7上のIE 7、8、9に向けてMetasploitモジュールという脆弱性テストツールをすでに開発したと説明している。

悪意のあるウェブサイトを訪問するだけでコンピュータのセキュリティが侵害され、攻撃者は現行ユーザーと同等の特権を入手する。Microsoftはこの脆弱性のパッチをまだリリースしていないため、インターネットユーザーには、セキュリティアップデートが利用可能になるまで「Chrome」や「Firefox」などの他のブラウザに切り替えることを強く推奨する。このエクスプロイトはMetasploitに公開される前に、悪意のある攻撃者によってすでに一般的な環境で使用されていた。この脆弱性によって、北米のインターネットユーザーの約41%、全世界のインターネットユーザーの約32%がリスクにさらされる(出典:StatCounter)。われわれは、すでにゼロデイエクスプロイトモジュールをMetasploitに追加したので、セキュリティコミュニティはこのモジュールを使用してシステムに脆弱性があるかどうかをテストし、対策を施すことができる。

Microsoftはこの事態を調査していて、攻撃を防御するためのアドバイスを行っている。同社は、この脆弱性を修正する時期については述べなかった。

この記事は海外CBS Interactive発の記事を朝日インタラクティブが日本向けに編集したものです。

CNET Japanの記事を毎朝メールでまとめ読み(無料)

プライバシーを守って空間を変える

プライバシーを守って空間を変える

ドコモビジネス×海外発スタートアップ

共創で生まれた“使える”人流解析とは

ひとごとではない生成AIの衝撃

ひとごとではない生成AIの衝撃

Copilot + PCならではのAI機能にくわえ

HP独自のAI機能がPCに変革をもたらす

【独占】生成AI勃興でリストラ敢行 巨額調達ダイニーが人材削減に踏み切った理由

【独占】生成AI勃興でリストラ敢行 巨額調達ダイニーが人材削減に踏み切った理由

【独占】みずほFG傘下の道を選んだUPSIDER宮城社長インタビュー 「スイングバイIPO当然目指す」

【独占】みずほFG傘下の道を選んだUPSIDER宮城社長インタビュー 「スイングバイIPO当然目指す」

メルカリが「2四半期連続のMAU減少」を恐れない理由--日本事業責任者が語る【インタビュー】

メルカリが「2四半期連続のMAU減少」を恐れない理由--日本事業責任者が語る【インタビュー】

なぜPayPayは他のスマホ決済を圧倒できたのか--「やり方はADSLの時と同じ」とは

なぜPayPayは他のスマホ決済を圧倒できたのか--「やり方はADSLの時と同じ」とは

AIが通訳するから英語学習は今後「オワコン」?--スピークバディCEOの見方は

AIが通訳するから英語学習は今後「オワコン」?--スピークバディCEOの見方は

パラマウントベッド、100人の若手が浮き彫りにした課題からCVCが誕生

パラマウントベッド、100人の若手が浮き彫りにした課題からCVCが誕生

野村不動産グループが浜松町に本社を「移転する前」に実施した「トライアルオフィス」とは

野村不動産グループが浜松町に本社を「移転する前」に実施した「トライアルオフィス」とは

「ChatGPT Search」の衝撃--Chromeの検索窓がデフォルトで「ChatGPT」に

「ChatGPT Search」の衝撃--Chromeの検索窓がデフォルトで「ChatGPT」に

「S.RIDE」が目指す「タクシーが捕まる世界」--タクシー配車のエスライド、ビジネス向け好調

「S.RIDE」が目指す「タクシーが捕まる世界」--タクシー配車のエスライド、ビジネス向け好調

物流の現場でデータドリブンな文化を創る--「2024年問題」に向け、大和物流が挑む効率化とは

物流の現場でデータドリブンな文化を創る--「2024年問題」に向け、大和物流が挑む効率化とは

「ビットコイン」に資産性はあるのか--積立サービスを始めたメルカリ、担当CEOに聞いた

「ビットコイン」に資産性はあるのか--積立サービスを始めたメルカリ、担当CEOに聞いた

培養肉の課題は多大なコスト--うなぎ開発のForsea Foodsに聞く商品化までの道のり

培養肉の課題は多大なコスト--うなぎ開発のForsea Foodsに聞く商品化までの道のり

過去の歴史から学ぶ持続可能な事業とは--陽と人と日本郵政グループ、農業と物流の課題解決へ

過去の歴史から学ぶ持続可能な事業とは--陽と人と日本郵政グループ、農業と物流の課題解決へ

通信品質対策にHAPS、銀行にdポイント--6月就任のNTTドコモ新社長、前田氏に聞く

通信品質対策にHAPS、銀行にdポイント--6月就任のNTTドコモ新社長、前田氏に聞く

「代理店でもコンサルでもない」I&COが企業の課題を解決する

「代理店でもコンサルでもない」I&COが企業の課題を解決する