フランスのサイバーセキュリティ当局は、CentreonのIT監視ソフトウェアを標的とする攻撃キャンペーンで、このソフトウェアを利用するフランスの複数の組織の内部ネットワークに影響があったことを明らかにした。攻撃は約3年にわたっており、ロシア軍と関係があるとされるハッカー集団Sandwormが関与していた可能性があるとしている。

フランスの国家情報システムセキュリティ庁(ANSSI)は現地時間2月15日、攻撃の詳細を記した技術レポートを公開した。

ANSSIは、「この攻撃は、主に情報テクノロジープロバイダー、特にウェブホスティングプロバイダーに影響した」と述べた。「最初の被害者は、2017年下旬に侵入された。このキャンペーンは2020年まで続いた」(ANSSI)

被害を受けたネットワークへのエントリーポイントは、Centreonと関係があるとみられる。フランス企業Centreonが開発したITリソース監視プラットフォームだ。SolarWindsの「Orion」プラットフォームと似た機能を持つ製品だ。

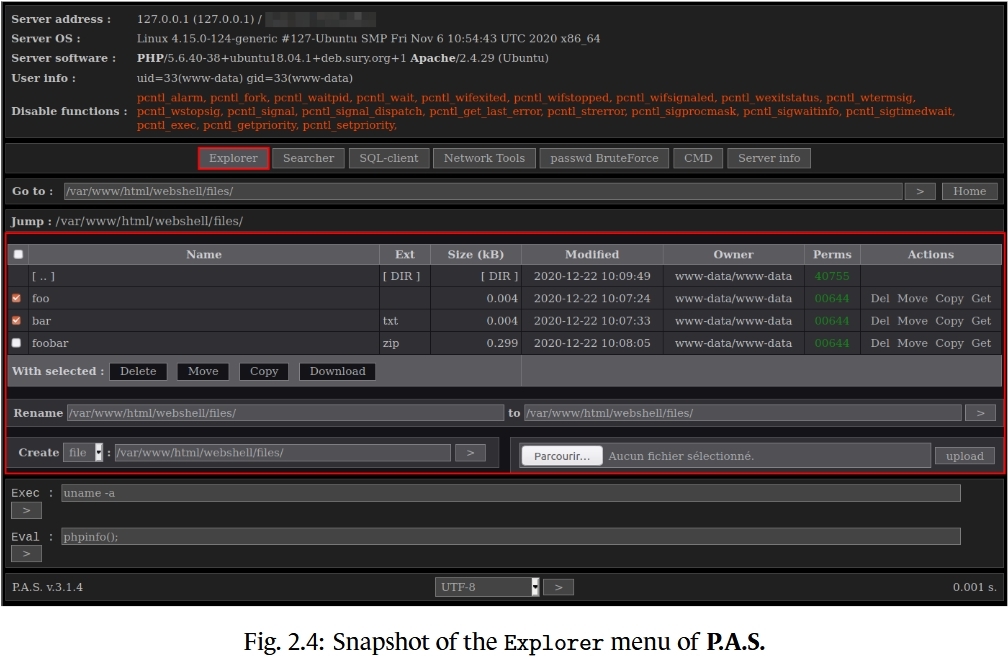

ANSSIは、被害に遭ったシステムで、ネットワークにつながっている複数のCentreonのサーバーにウェブシェルの形態でバックドアが配備されているのを発見した。バックドアは、P.A.S.ウェブシェルのバージョン3.1.4だと特定された。また、同じサーバーに、「Exaramel」という別のバックドアと同一のバックドアが見つかったという。

ANSSIは、これらの攻撃と、サイバーセキュリティ業界でSandwormの名で知られる高度サイバー攻撃(APT)グループとのつながりを見いだそうとした。

米司法省は2020年10月、このグループによる組織的なサイバー攻撃に関与したとして、ロシア軍関係者6人を起訴している。同省は、ロシア軍の情報機関であるロシア軍参謀本部情報総局(GRU)の74455部隊が、Sandwormによる一連のAPTに関与したとしていた。ハッカーらは、ランサムウェア「NotPetya」、ウクライナの停電を引き起こしたハッキング、2018年冬季オリンピックに対する妨害行為のほか、2017年のフランス大統領選のハッキングに関与したとされている。

ANSSIは15日のレポートで、Centreonを導入しているフランス企業や世界の組織に、過去にSandwormの攻撃の被害に遭っている可能性の兆候を示す、P.A.SやExaramel関連のマルウェアの存在を調査するよう促している。

筆者は、本稿の公開前にCentreonの広報担当社にコメントを求めたが、回答は得られなかった。

複数のセキュリティ専門家は、CentreonとSolarWindsのOrionの機能に似ている点はあるが、Centreonへの攻撃はサプライチェーン攻撃というより、インターネットにつながったシステムの脆弱性に付け込んだものとツイートで指摘している。

Sandworm has been using webshells and the Linux version of the backdoor Exaramel against French entities undetected for more than three years.

— Timo Steffens (@Timo_Steffens) February 15, 2021

Initial attack vector is unclear, but malware was found on servers running Centreon (vulnerability more likely than supply-chain). https://t.co/ieUYV57hCF

この記事は海外Red Ventures発の記事を朝日インタラクティブが日本向けに編集したものです。

CNET Japanの記事を毎朝メールでまとめ読み(無料)

CES2024で示した未来

CES2024で示した未来

ものづくりの革新と社会課題の解決

ニコンが描く「人と機械が共創する社会」

ビジネスの推進には必須!

ビジネスの推進には必須!

ZDNET×マイクロソフトが贈る特別企画

今、必要な戦略的セキュリティとガバナンス

近い将来「キャッシュレスがベース」に--インフキュリオン社長らが語る「現金大国」に押し寄せる変化

近い将来「キャッシュレスがベース」に--インフキュリオン社長らが語る「現金大国」に押し寄せる変化

「S.RIDE」が目指す「タクシーが捕まる世界」--タクシー配車のエスライド、ビジネス向け好調

「S.RIDE」が目指す「タクシーが捕まる世界」--タクシー配車のエスライド、ビジネス向け好調

物流の現場でデータドリブンな文化を創る--「2024年問題」に向け、大和物流が挑む効率化とは

物流の現場でデータドリブンな文化を創る--「2024年問題」に向け、大和物流が挑む効率化とは

「ビットコイン」に資産性はあるのか--積立サービスを始めたメルカリ、担当CEOに聞いた

「ビットコイン」に資産性はあるのか--積立サービスを始めたメルカリ、担当CEOに聞いた

培養肉の課題は多大なコスト--うなぎ開発のForsea Foodsに聞く商品化までの道のり

培養肉の課題は多大なコスト--うなぎ開発のForsea Foodsに聞く商品化までの道のり

過去の歴史から学ぶ持続可能な事業とは--陽と人と日本郵政グループ、農業と物流の課題解決へ

過去の歴史から学ぶ持続可能な事業とは--陽と人と日本郵政グループ、農業と物流の課題解決へ

通信品質対策にHAPS、銀行にdポイント--6月就任のNTTドコモ新社長、前田氏に聞く

通信品質対策にHAPS、銀行にdポイント--6月就任のNTTドコモ新社長、前田氏に聞く

「代理店でもコンサルでもない」I&COが企業の課題を解決する

「代理店でもコンサルでもない」I&COが企業の課題を解決する

「当たり前の作業を見直す」ことでパレット管理を効率化--TOTOとユーピーアールが物流2024年問題に挑む

「当たり前の作業を見直す」ことでパレット管理を効率化--TOTOとユーピーアールが物流2024年問題に挑む

ハウスコム田村社長に聞く--「ひと昔前よりはいい」ではだめ、風通しの良い職場が顧客満足度を高める

ハウスコム田村社長に聞く--「ひと昔前よりはいい」ではだめ、風通しの良い職場が顧客満足度を高める

「Twitch」ダン・クランシーCEOに聞く--演劇専攻やGoogle在籍で得たもの、VTuberの存在感や日本市場の展望

「Twitch」ダン・クランシーCEOに聞く--演劇専攻やGoogle在籍で得たもの、VTuberの存在感や日本市場の展望