2023/2024年版のバラクーダによるランサムウェアレビューによって、依然として医療機関が最も多く攻撃対象となっていることが明らかに

[画像: リンク ]

本リリースの要点

・バラクーダの脅威検知データによると、展開中のランサムウェア攻撃の約半数弱(44%)がラテラルムーブメント[1]中に検知されたことが判明

・公に報告されている世界で発生した200件のランサムウェア攻撃のサンプル調査によると、直近12カ月間のランサムウェア攻撃被害の5分の1以上(21%)が医療機関で発生

・8Baseや PLAYランサムウェアの事例の分析により、攻撃者が保護されていないデバイスを攻撃対象とし、悪意あるファイルをビデオや音楽フォルダに隠す試みが判明

米国東部標準時間で2024年8月21日、クラウドファーストなセキュリティソリューションのリーディング企業であるリンク">バラクーダネットワークスは、ラテラルムーブメントはランサムウェア攻撃が展開中であることの最も明確な兆候であり、インシデントの約半数弱(44%)がラテラルムーブメント中に検知されていることが判明したという調査結果を発表しました。インシデントの4分の1(25%)は、攻撃者がファイルの書き込みまたは編集を開始したときに検知され、14%は既知のアクティビティパターンと一致しない行動によって脅威が暴かれました。本調査結果は、直近の12カ月間でのランサムウェア攻撃の主要なパターンを調査した、年次調査「リンク">バラクーダの注目する脅威」(英語)で紹介されています。

2023/2024年のランサムウェア脅威の状況

バラクーダの脅威研究者たちは、2023年8月から2024年7月にかけて報告された200件のインシデントのサンプルを分析しました。

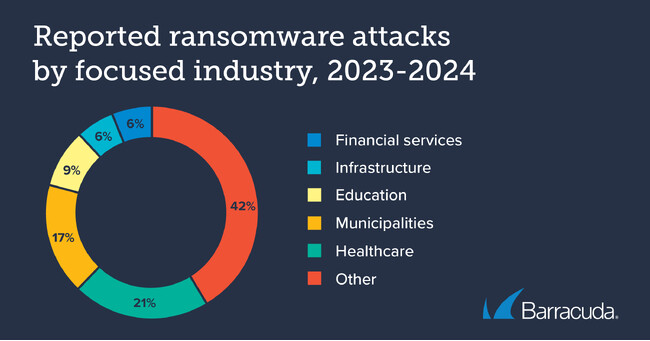

このサンプル分析によると、インシデントの21%で医療機関が標的となっており、1年前の18%から増加していることが分かっています。また、報告された攻撃の15%が製造業、13%がテクノロジ-企業を標的としたものでした。教育機関を狙ったインシデントは昨年の18%から半減し、2023/2024年には9%となっています。

レンタル型ランサムウェア

最も蔓延しているランサムウェアグループたちは、ランサムウェア・アズ・ア・サービス(RaaS)モデルを運営するグループたちでした。これらのグループにはリンク">LockBitが含まれ、過去12カ月間で攻撃者の身元が判明している攻撃の6件に1件(18%)がLockBitによるものでした。

リンク">ALPHV/BlackCatランサムウェアは攻撃の14%を占め、比較的新しいランサムウェアグループであるリンク">Rhysidaは原因が特定された攻撃の8%を占めました。

バラクーダネットワークスのVP/グローバルセキュリティオペレーションズ担当のアダム・カーン( Adam Khan)は次のように述べています。

「レンタル型ランサムウェアの攻撃は、検知や封じ込めが困難である場合があります。同一のペイロードを展開する場合でもランサムウェア攻撃の依頼者によって異なるツールや戦術を使用することがあり、その結果、多くのバリエーションが存在することになります。幸いなことに、スキャン、ラテラルムーブメント、リンク">マルウェアダウンロードなどほとんどの攻撃者が依存している検証済みのアプローチがあります。これらのアプローチが取られた場合、セキュリティアラートをトリガーすることができ、ランサムウェアが完全に展開される前に、セキュリティチームが攻撃を検知、封じ込め、および緩和する機会を数回提供することができます。これは、すべての機器が完全に保護されているわけではないIT環境では特に重要となります」

2024年に検知された数が最も多かった攻撃ツールと動作

Barracuda Managed XDRのエンドポイントセキュリティの検知データによると、2024年の最初の6カ月間における、ランサムウェアのアクティビティである可能性が高いことを示す兆候で最も多かったものは次のとおりです。

・ラテラルムーブメント:ランサムウェア攻撃の約半数弱(44%)は、ラテラルムーブメントを監視する検知システムによって検知されました。

・ファイルの変更:4分の1(25%)は、ファイルが書き込まれたり、変更されたりしたときに、それが既知のランサムウェアのシグネチャや疑わしいパターンに一致するかどうかを分析するシステムによって検知されました。

・パターン外の動作:14%は、システムまたはネットワーク内の異常な動作を識別する検知システムによって検知されました。このシステムは、ユーザー、プロセス、およびアプリケーションの典型的な動作を学習します。逸脱(異常なファイル・アクセス、オペレーティング・システム・コンポーネントの改ざん、不審なネットワーク・アクティビティなど)を検知すると、アラートがトリガーされます。

あるヘルステック企業を標的としながら影響を緩和できたPLAYランサムウェア攻撃と、あるカーケア製品メーカーを襲った8baseランサムウェア攻撃を詳細に調査した結果、攻撃者は次の段階の攻撃を開始するために、保護されていないデバイスに足がかりを作り、ほとんど使用されていない音楽やビデオのフォルダに悪意のあるファイルを忍び込ませることを試みていることが判明しました。

きめ細やかな防御

ランサムウェアなどの変化し続ける脅威との戦いでは、複数の検出レイヤーが不可欠です。なぜなら、攻撃者はITチームが通常使用する市販のツールを悪用することが多く、成功するまで動作と戦術をリアルタイムに調整できるからです。

バラクーダは、高度な攻撃を検出して修復し、影響を封じ込めおよび最小化するための鍵となる、AIを実装した多層防御を推奨しています。多層防御だけではなく、堅牢な認証およびアクセスポリシー、パッチ適用、および従業員向けの定期的なリンク">セキュリティ意識向上トレーニングも必要となります。

本調査の詳細はこちらからご覧いただけます(英語):

リンク

バラクーダネットワークスについて

米国Barracuda Networks Inc. の日本法人。ITにまつわる課題について、メール保護、ネットワークとアプリのセキュリティ、データ保護の3つの分野において、効率的かつ低コストで業界最高レベルのソリューションを提供しています。バラクーダネットワークス製品は全世界20万社以上のお客様にご利用いただいており、オンプレミス、仮想、クラウド、そしてハイブリッドといった柔軟な導入形態により、あらゆるIT環境で最適化できるよう設計されています。詳細については、リンク">barracuda.co.jpをご覧ください。

バラクーダネットワークス、バラクーダ、およびバラクーダネットワークスのロゴは、米国およびその他の国々におけるバラクーダネットワークス社の登録商標または商標です。

[1] ラテラルムーブメントは、サイバー攻撃においてネットワークへ侵入した攻撃者が、ネットワーク内を水平(横)方向に移動しながら、侵害範囲を段階的に拡大していく手口のことです。

プレスリリース提供:PR TIMES リンク

御社のプレスリリース・イベント情報を登録するには、ZDNet Japan企業情報センターサービスへのお申し込みをいただく必要がございます。詳しくは以下のページをご覧ください。

メルカリが「2四半期連続のMAU減少」を恐れない理由--日本事業責任者が語る【インタビュー】

メルカリが「2四半期連続のMAU減少」を恐れない理由--日本事業責任者が語る【インタビュー】

なぜPayPayは他のスマホ決済を圧倒できたのか--「やり方はADSLの時と同じ」とは

なぜPayPayは他のスマホ決済を圧倒できたのか--「やり方はADSLの時と同じ」とは

AIが通訳するから英語学習は今後「オワコン」?--スピークバディCEOの見方は

AIが通訳するから英語学習は今後「オワコン」?--スピークバディCEOの見方は

パラマウントベッド、100人の若手が浮き彫りにした課題からCVCが誕生

パラマウントベッド、100人の若手が浮き彫りにした課題からCVCが誕生

野村不動産グループが浜松町に本社を「移転する前」に実施した「トライアルオフィス」とは

野村不動産グループが浜松町に本社を「移転する前」に実施した「トライアルオフィス」とは

「ChatGPT Search」の衝撃--Chromeの検索窓がデフォルトで「ChatGPT」に

「ChatGPT Search」の衝撃--Chromeの検索窓がデフォルトで「ChatGPT」に

「S.RIDE」が目指す「タクシーが捕まる世界」--タクシー配車のエスライド、ビジネス向け好調

「S.RIDE」が目指す「タクシーが捕まる世界」--タクシー配車のエスライド、ビジネス向け好調

物流の現場でデータドリブンな文化を創る--「2024年問題」に向け、大和物流が挑む効率化とは

物流の現場でデータドリブンな文化を創る--「2024年問題」に向け、大和物流が挑む効率化とは

「ビットコイン」に資産性はあるのか--積立サービスを始めたメルカリ、担当CEOに聞いた

「ビットコイン」に資産性はあるのか--積立サービスを始めたメルカリ、担当CEOに聞いた

培養肉の課題は多大なコスト--うなぎ開発のForsea Foodsに聞く商品化までの道のり

培養肉の課題は多大なコスト--うなぎ開発のForsea Foodsに聞く商品化までの道のり

過去の歴史から学ぶ持続可能な事業とは--陽と人と日本郵政グループ、農業と物流の課題解決へ

過去の歴史から学ぶ持続可能な事業とは--陽と人と日本郵政グループ、農業と物流の課題解決へ

通信品質対策にHAPS、銀行にdポイント--6月就任のNTTドコモ新社長、前田氏に聞く

通信品質対策にHAPS、銀行にdポイント--6月就任のNTTドコモ新社長、前田氏に聞く

「代理店でもコンサルでもない」I&COが企業の課題を解決する

「代理店でもコンサルでもない」I&COが企業の課題を解決する