ハイライト

・ブロックチェーンの警戒が暴いた100万ドル規模の盗難:チェック・ポイントのThreat Intelブロックチェーンシステムが現在進行中のラグプルの事案を発見、この手口の背後にいる行為者を追跡しました。

・詐欺犯の手口:不正な利益を得るため誇大な宣伝を悪用し、疑いを持たない被害者を投資へと誘い込みます。

・詐欺の構造を解明:偽トークンの作成、流動性プールの操作、模擬的な取引活動、そして資金の引き出しと、この詐欺はいくつかの段階を踏んで行われています。

・チェック・ポイントは投資家に対し、詐欺の段階的なプロセスについて詳細を理解し、同様の詐欺被害に遭わないための自衛の重要性を呼びかけています。

包括的なサイバーセキュリティソリューションプロバイダーであるチェック・ポイント・ソフトウェア・テクノロジーズ(Check Point(R) Software Technologies Ltd. < リンク > 、NASDAQ:CHKP、以下チェック・ポイント)の脅威インテリジェンス部門であるチェック・ポイント・リサーチ(Check Point Research、以下CPR)は、暗号資産詐欺の手口「ラグプル(Rug Pull)」について詳細を報告しました。暗号資産の動的な領域における最近の出来事は、常に存在する「ラグプル(Rug Pull)」の脅威を浮き彫りにしています。ラグプルとは、投資家たちの資金を根こそぎ奪う暗号資産詐欺の手口であり、チェック・ポイントが開発したThreat Intelブロックチェーンシステムは、100万ドル近くを掠め取る巧妙な手法について警鐘を鳴らしました。

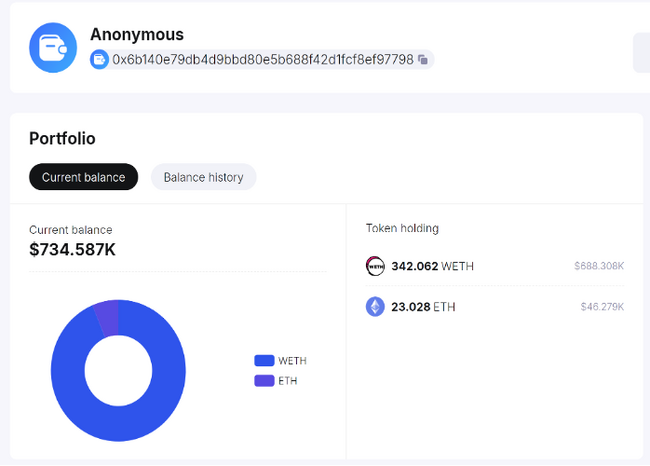

チェック・ポイントのThreat Intelブロックチェーンシステムが特定し、アラートを発したのは、ウォレットアドレス「0x6b140e79db4d9bbd80e5b688f42d1fcf8ef97798 < リンク > 」です。このアドレスはブラックリストに登録された複数の活動に関与しており、チェック・ポイントのシステムは当該アドレスに関連するアクティビティの監視を開始しました。画像は、詐欺犯とみられるアドレスのウォレット残高です(2023年11月15日時点)。このウォレットアドレスは40もの異なるラグプルを行っており、100万ドル近くを窃取しています。

[画像1: リンク ]

この詐欺犯(0x6b140e79db4d9bbd80e5b688f42d1fcf8ef97798)の手口は、最新の誇大な宣伝に基づいたトークンを作成し、被害者に購入させるべく誘い込むものです。例えば「GROK 2.0」(0xd4b726c5b5e6f63d16a2050ee3ac4a0f0f81f1d4)と名付けられたトークンは、有名なAIシステム(X GROK)におそらく由来する名を持ち、それによって買い手を引きつけることを意図している可能性があります。

詐欺の構造分析

この精巧な詐欺の手口と、被害者から巨額の掠取に成功した方法に関し、詳細は以下の通りです。

偽のトークンを作成:この詐欺は、GROK2.0などのトークンに代表される偽トークンの作成で始まります。こうしたトークン名は、多くの場合トレンドのトピックを反映して選択され、疑いを持たない買い手を引きつけます。

流動性プールに資金を追加:表向き正当であると装うため、詐欺犯はトークン保管のための流動性プールに入金し、活発に取引されている活力あるトークンであるかのように錯覚させます。

組織的な取引活動:詐欺犯はコントラクト内の特殊な関数(0x521da65d)を利用して模擬取引を行い、あたかも実際の売買が行われているかのように見せかけます。しかし実際は詐欺犯が仕組んだ策略に過ぎません。

流通量を底上げする:別の関数(0xf029e7cf)によって、仮想通貨WETHとGROKトークンの大規模な取引が容易になります。この人為的なインフレは高い需要と価値の存在を錯覚させ、投資家たちの参加を誘います。

購入者を惹きつける:トークンの魅力に惹かれたユーザーは、詐欺と気づかないままトークンを買い始めます。

資金を奪う:トークンによって投資家たちを十分に誘い込むと、詐欺犯は最後の一手を打ちます。トークンプールから流動性が引き出され、トークン購入者は手元の資金が枯渇した状態で取り残されます。

[画像2: リンク ]

技術的解説

詐欺犯はトークンの取引と、トークンの総量を増やすために、異なる2種のスマートコントラクトを用いました。使用された最初のコントラクトアドレスは「0x2ef3216e95e2b7c8e378ae64534100e69598f955」で、模擬取引に使用された関数(0x521da65d)が含まれていました。

関数 0x521da65d

関数 0x521da65dは詐欺犯のトークンを売買する役割を持ち、この関数はこのトークンだけで226回実行されています。この関数の挙動は、2つの個別の実行ルートにつながる行程を指示するBoolean変数varg7で条件づけられています。

[画像3: リンク ]

1つ目のルート(0x306b)は仮想通貨WETHからGROK 2.0へのスワップ(買い)、2つ目のルート(0x2bac)は、GROK 2.0からWETHへのスワップ(売り)を表します。詐欺犯は、2つ目のスマートコントラクトをアドレス「0x4b2a0290e41623fbfeb5f6a0ea52dc261b65e29b」を使って操作し、トークンの量を人為的に増やすために関数 0xf029e7cfを実行しました。

関数0xf029e7cf

以下の画像のように、この関数は5つのパラメータを受け取ります。

[画像4: リンク ]

Varg0はUniswapルーターのアドレスで、詐欺犯がトークンのスワップに使用します。

Varg1は仮想通貨WETHのアドレスで、GROKトークンとのスワップに使用されます。

Varg2はGROK 2.0トークンのアドレスです。

Varg3はスワップするトークンの総量です。

Varg4はこのトークンをスワップする回数です。

[画像5: リンク ]

上記の画像の関数についてより深く見てみると、詐欺犯がWETH(varg1)からGROK(varg2)、またはGROKからWETHへのスワップを9回実行(varg4)するために、Uniswapルーター(varg0)から関数「swapExcatToekensSupportingFeeOnTransferTokens」を使用し、総額42万ドルを使ってトークンの量を底上げし、それを購入するトレーダーやボットをおびき寄せていることが分かります。

詐欺の最終段階で、十分な数の購入者を集めトークン価格が上昇すると、詐欺犯はトークンの流動性プールから資金を引き出しました。これは詐欺犯たちが81回にわたり詐欺用トークンの流動性を移動させた事実によって実証されています。

結論

暗号資産をめぐる状況の進化が続く中、投資家にとって警戒と情報収集を怠らないことが最も重要です。最近のラグプルの事件は、より高い意識とデューデリジェンスの必要性を痛感させます。詐欺犯が用いる手口を理解することで、私たちは一丸となって、より安全かつセキュアな暗号資産環境の構築に取り組むことができるのです。

暗号資産コミュニティの保護に対するチェック・ポイントの取り組みが単なる検知にとどまらないことも注目すべき点です。チェック・ポイントは、特定された詐欺犯のウォレットアドレスに関連するドメインや類似ドメインを積極的に監視しています。チェック・ポイントが開発したThreat Intelブロックチェーンシステムは、新たに出現する脅威について継続的に価値ある情報を蓄積しており、このインテリジェンスの共有は今後に予定されています。この協働的な取り組みを通じ、チェック・ポイントは暗号資産空間で安全に行動し潜在的な危険から身を守るために必要な知識によって、投資家の皆さんを支援することを目的としています。詳細については、blockchain@checkpoint.comからご連絡ください。

本プレスリリースは、米国時間2023年11月21日に発表されたブログ < リンク > (英語)をもとに作成しています。

Check Point Researchについて

Check Point Researchは、チェック・ポイントのお客様、脅威情報コミュニティを対象に最新のサイバー脅威インテリジェンスの情報を提供しています。チェック・ポイントの脅威インテリジェンスであるThreatCloud に保存されている世界中のサイバー攻撃に関するデータの収集・分析を行い、ハッカーを抑止しながら、自社製品に搭載される保護機能の有効性について開発に携わっています。100人以上のアナリストや研究者がチームに所属し、セキュリティ ベンダー、捜査当局、各CERT組織と協力しながら、サイバーセキュリティ対策に取り組んでいます。

ブログ: リンク

X(旧Twitter): リンク

チェック・ポイントについて

チェック・ポイント・ソフトウェア・テクノロジーズ(リンク)は、世界各国の政府機関や企業など、あらゆる組織に対応するサイバーセキュリティソリューションを提供するリーディングカンパニーです。Check Point Infinityの各ソリューションはマルウェアやランサムウェアを含むあらゆる脅威に対して業界トップクラスの捕捉率を誇り、第5世代のサイバー攻撃から企業や公共団体を守ります。Infinityは、企業環境に妥協のないセキュリティを提供し脅威防御を実現する4つの柱で構成されています。リモートユーザー向けのCheck Point Harmony、クラウドを自動的に保護するCheck Point CloudGuard、ネットワーク境界を保護するCheck Point Quantum、そして防止優先のセキュリティオペレーションスイート、Check Point Horizonです。チェック・ポイントは10万を超えるあらゆる規模の組織を守っています。チェック・ポイント・ソフトウェア・テクノロジーズの全額出資日本法人、チェック・ポイント・ソフトウェア・テクノロジーズ株式会社(リンク)は、1997年10月1日設立、東京都港区に拠点を置いています。

ソーシャルメディア アカウント

・Check Point Blog: リンク

・Check Point Research Blog: リンク

・YouTube: リンク

・LinkedIn: リンク

・X(旧Twitter):リンク

・Facebook: リンク

プレスリリース提供:PR TIMES リンク

御社のプレスリリース・イベント情報を登録するには、ZDNet Japan企業情報センターサービスへのお申し込みをいただく必要がございます。詳しくは以下のページをご覧ください。