包括的なサイバーセキュリティソリューションプロバイダーであるチェック・ポイント・ソフトウェア・テクノロジーズ(Check Point Software Technologies Ltd.、NASDAQ:CHKP、以下チェック・ポイント) の脅威インテリジェンス部門であるチェック・ポイント・リサーチ(Check Point Research、以下CPR)は、イスラエルの元職員、地位の高い軍関係者、研究機関やシンクタンクの研究員、およびイスラエル市民を標的とした、イランを拠点とする最新のスピアフィッシング作戦の存在を明らかにしました。この攻撃の手口は、特注のフィッシング用インフラストラクチャと、多様な偽の電子メールアカウントを使用して、信頼できる関係者になりすますというものです。

本リリースでは、脅威アクターが使用するインフラストラクチャ、方法論、この攻撃の背後にいる脅威アクターが帰属すると考えられる集団、および根本的な動機を分析します。

この作戦の目的は、被害者の受信トレイ、個人を特定できる情報(PII)、および身元確認書類へのアクセスです。最近になってイスラエルとイランの間で緊張が高まっていることも追い風となり、本リリースで取り上げるインフラストラクチャの本当の目的について詳細解明が進むことになるでしょう。国際情勢を背景とするサイバー攻撃手法の一例としてご参考ください。

標的となった主な著名人:

ツィッピー・リヴニ(Tzipi Livni)氏 - 元イスラエル外務大臣兼首相代理

イスラエル国防軍(IDF)で極めて重要な軍事機密に関わる役職を務めた元少将

イスラエルの大手セキュリティシンクタンクの会長

元駐イスラエル米国大使

著名な中東研究センターの元所長

イスラエルの防衛産業の上級幹部

■初期ベクトル:スピアフィッシング

所見では、攻撃者は標的との初回の接触に使うメインツールとして電子メールでのやりとりを利用しているようです。多くの場合、電子メールスレッドハイジャック手法を利用して、既存の電子メールスレッドを継続します。侵害したアカウント自体からスレッドを継続する場合もあれば、新しく作成した電子メールアドレスを使用し、既存のスレッドを新しい電子メールにコピーアンドペーストしてスレッドを継続する場合もあります。

なりすましの目的で、corp.orgで働いているJohn Doeになりすます際、多くの場合攻撃者は、オンライン電子メールプロバイダーを使用して、joe.doe.corp@gmail.comのような形式で、新しい受信トレイを作成します。

そのほとんどは、会話はイランとイスラエルのセキュリティ問題を言及するものです。

事例1:ツィッピー・リヴニ氏

ツィッピー・リヴニ氏はイスラエルの政治家、外交官、弁護士であり、イスラエルの外務大臣、首相代理、司法大臣、野党党首を務めた経験もあります。

リヴニ氏は、極めて重要な軍事機密に関わる役職を務めたIDFの元少将になりすました人物からの電子メールを受信しました。電子メールは、過去にリヴニ氏と連絡を取り合っていた元少将の本物の電子メールアドレスから送信されていました。電子メールにはファイルへのリンクが記載されており、攻撃者はリヴニ氏にリンクを開いて読むよう求めていました。リヴニ氏がリンクを開くのを先延ばしにしたため、攻撃者は複数回接触を図り、電子メールパスワードを使用してファイルを開くよう求めました。この要求にリヴニ氏は疑いを持ち、元少将に会った際、電子メールについて尋ねたところ、元少将がそのような電子メールを送ったことは一度もないことが確認されました。そこでリヴニ氏は、この怪しいメールを調査するためにチェック・ポイントに打診したのです。

攻撃者(1日目、11:00 AM):

[画像1: リンク ]

[画像2: リンク ]

日本語訳:

こんにちは、私の親愛なる友人たち。

今年のまとめとして、添付の記事をご覧ください。((*極秘情報*))

もちろん、最終版ではないので、まだ配信しませんが、どんなことでもご指摘いただければと思います。

それでは、今日も良い一日をお過ごしください。

攻撃者(1日目、01:59 PM):

[画像3: リンク ]

[画像4: リンク ]

日本語訳:

友人たちの皆さん

皆さんの返信をお待ちしています。

まだファイルにアクセスできない方がいましたら、これはプライベートなリンクであり、

アカウントにアクセスする際は、あなたの身元を確認する必要があることをお伝えします。

何か問題があれば、喜んでお手伝いします。

よろしくお願いします。

攻撃者(1日目、02:17 PM):

[画像5: リンク ]

[画像6: リンク ]

日本語訳:

ツィッピーさん

記事をご覧いただけましたか?

これ以降も、リヴニ氏と攻撃者の間で数回のやりとりがありました。攻撃者は目標を達成できず、数日後に再びフィッシングを企てました。

攻撃者(6日目、02:17 PM):

[画像7: リンク ]

日本語訳:

おはようございます。

ご無沙汰しております。

コメントを寄せてくれた友人もいましたが、あなたのフィードバックも私にとっては、とても大切なものです。

お忙しいのは承知していますが、時間をとり、記事を読んでいただけますでしょうか。

良い一週間をお過ごしください。

結局、ツィッピー・リヴニ氏にオンラインパスワードをリセットさせようとする企ては失敗に終わりました。

事例2:元大使とセキュリティシンクタンクの会長

この事例では、攻撃者は(以前駐イスラエル大使を務めていた)米国の外交官になりすまして、イスラエルの大手セキュリティシンクタンクの会長を標的にしています。

以下の電子メールでのやりとりは、2週間前に被害者の1人の受信トレイから盗まれた、2者間の本物のスレッドがコピーアンドペーストされたものを使用して行われました(電子メールスレッドハイジャック手法)。

攻撃者からのメール(1日目、2:25 PM):

[画像8: リンク ]

日本語訳:

こんにちは。

イラン核合意、ウィーン会談について相談するため、重要なプライベートミーティングに招待されています。

私の考えを1ページにまとめましたので、それについてあなたの考えをお聞かせください。

ファイルはプライベートフォルダにアップロードし、あなたがそれを読むためのアクセスをあげています。

ご確認のうえ、ご意見をお聞かせください。

ご連絡をお待ちしております。

敬具

被害者の返信(2日目、10:51 PM):

[画像9: リンク ]

日本語訳:

こんにちは。

すみません!XXのメールが1日止まってしまいました!今見たのですが、送られてきたドキュメントにアクセスできません。どうしたらいいでしょうか?

攻撃者(3日目、8:42 AM):

[画像10: リンク ]

日本語訳:

こんにちは。

なぜドキュメントにアクセスできないのですか?

何が問題なのでしょうか?

これを試してみてください。

前述の「事例1」の電子メールでのやりとりと同様に、攻撃者は気が短いアプローチを取っていることがうかがえます。今回の事例では、攻撃者から送信された最後の2つのメッセージ間の時間はわずか6時間です。両方の事例における電子メール内の下線付きの青いテキストは、偽のURL短縮サービスであるLitby[.]us URLへのハイパーリンクです。

■Litby - 偽のURL短縮サービス

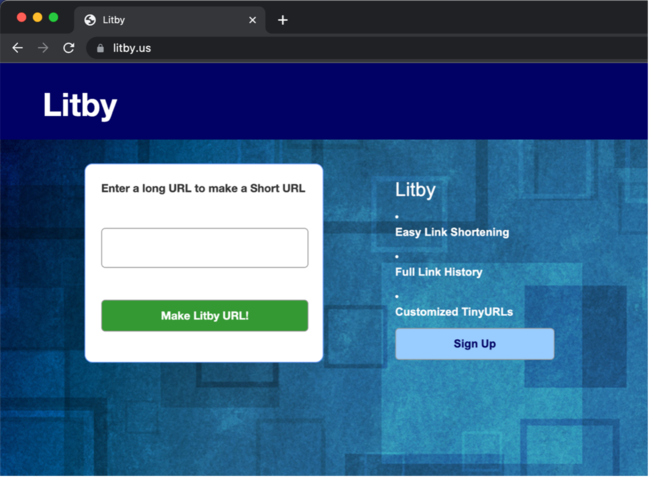

攻撃者は、偽のURL短縮サービスを作成することで攻撃しやすくしています。Litby[.]usはその名前から、広く使用されているBitly.comのURL短縮機能に似せようとしていることは明らかであり、これが攻撃の要になっています。

Litby[.]usに直接アクセスすると、以下のページ(図1)が表示されます。一般的なURL短縮サービスのように見え、一見したところ無害のようですが、このウェブサイトには実際の機能はありません。短いURLを新たに作成しようとすると、サービスへの登録が求められ、Sign Up(登録)を試しにクリックするとメールを送信するよう求められます。この時点で、攻撃者が単に認知度の低いURL短縮サービスを悪用しているのではなく、このサイトが攻撃者のインフラストラクチャの一部であるという疑いが浮上しました。

[画像11: リンク ]

■リダイレクトのフロー

Litby[.]usが疑わしいことに気付いた後、VirusTotalやその他のソースを介してこのドメインをピボットしたところ、「litby[.]us/Shagrir」(Shagrirはヘブライ語で大使の意)などのさまざまな短縮URLパスが見つかりました。被害者がこれらのURLをクリックすると、別のフローにリダイレクトされるようになっています。

例:

litby[.]us/Ehuziel → litby[.]us/Ehuziel/continueto.php → litby[.]us/Ehuziel/index0.php

→ Legitimate Yahoo Inbox page

攻撃者のサーバーからの以下の応答のように、リダイレクト自体はJavaScriptを使用して実装されています。

[画像12: リンク ]

この調査中に確認されたリダイレクトチェーンは以下の通りです。

[画像13: リンク ]

全体的な知見

一見するとランダムに見えるかもしれないが、各URLパスには標的を示す文字列が含まれている。

フィッシングページは、標的に合わせてカスタマイズされている。

多くの場合、最終的にYahooなどの正規のサービスのログインページ、またはOneDriveやGoogle Drive上のドキュメントなどにリダイレクトされる。

■フィッシングページ

この攻撃活動の明確な目的の1つは、被害者の受信トレイ(私たちが確認したフローで言うとYahooの受信トレイ)にアクセスすることです。

フィッシングページにはいくつかの段階が設けられており、ユーザーはアカウントIDの入力を求められた後、SMSコードの確認ページに移動します。注目すべきは、フィッシングページ内の短縮された電話番号が標的に合わせてカスタマイズされており、公記録に対応していることです。

被害者が自分のアカウントIDを入力すると、フィッシング用バックエンドサーバーがパスワード回復リクエストをYahooに送信し、2FAコードによって攻撃者が被害者の受信トレイへアクセス可能になると推測されます。

[画像14: リンク ]

■身元確認書類の盗難

合法的なサービスを使用して攻撃を円滑に進めることができれば、脅威アクターにとっては絶対的に大きなボーナスになります。リソースを節約でき、自分たちで何かを開発する必要がなくなるためです。また、当然のことながら、正当なサービスであれば標的やセキュリティソリューションから疑いの目を向けられる可能性が低くなります。この事例で攻撃者は、ドメイン取得サービスの大手、NameCheapが作成した身元確認サービスであるvalidation.comを使用しています。validation.comでは、ウェブカメラを使ってIDまたは書類のいずれかを直接スキャンしてもらうか、ファイルをアップロードしてもらうことで、誰でも簡単に顧客の身元確認を行うことができます。

[画像15: リンク ]

出典:リンク

この攻撃活動では、validation.comのURLにつながるLitby[.]usからのリダイレクトフローが1つ確認され、当社の分析中に、攻撃者が別の高い価値をもつ標的者を対象にしたパスポートのスキャンを取得した兆候があることがわかりました。このスキャンは同じ方法で収集された可能性が高く、この手法が有効であることを示しています。

■GHuntを使ったハンティングにより、さらなる偽のプロフィールが判明

別のリダイレクトフローLitby[.]us/Marounも調査したところ、さらに多くの架空ユーザーとつながっていた可能性があることが示されました。おそらく攻撃者がこれらの架空ユーザーのドキュメントをフィッシング作戦のおとりとして使用しているのではないかと思われます。このリダイレクトチェーンでは、最終的に、Googleドキュメントでホストされている、イランの核計画に関するイスラエルの戦略について書かれた無害なドキュメント(ヘブライ語)にリダイレクトされます。このドキュメントは、エルサレム戦略安全保障研究所(JISS)からオンライン<リンクで入手できる出版物のコピーに過ぎませんが、おそらく攻撃者が単に会話のきっかけとして使用したのではないかと思われます。

[画像16: リンク ]

上記のGoogleドキュメントをGHunt(Googleアカウント用のOSINTフレームワーク)で分析したところ、このドキュメントをホストするために使用されたアカウントに関する新たな詳細情報を見つけることができました。

GHuntの出力から、攻撃者がエルサレム戦略安全保障研究所(JISS)の教授になりすますために、Gmailの電子メールアカウントを使用した可能性が高いことがわかったのです。

Document ID :1LKbhchznb3B5bISQGNC-wurZ1pTrHOun

[+] Creation date :2022/02/17 07:48:06 (UTC)

[+] Last edit date :2022/02/17 07:48:22 (UTC)

Public permissions :

- reader

[+] Owner found !

Name :■■■■■■■■■■■■■■■■

Email :■■■■■■■■■■■■■■■■■@gmail.com

Google ID :07122295946386800582

[+] Custom profile picture !

=> <https://lh3.googleusercontent.com/a-/■■■■■■■-■■■■■-e3kAkwyUkw1VrXQUByErLsyqGGqHP2=s64>

Profile picture saved !

図7:GoogleドキュメントURLのGHunt出力

■海外への招待

別のリダイレクトチェーンでは、以下の図のように、被害者は、海外のイベントに招待するページに誘導されます。

[画像17: リンク ]

ページの一番下までスクロールすると、2つのボタンが現れますが、どちらも同じリダイレクトチェーンにつながり、最終的に偽の企業のログインプロセス画面にリダイレクトされます。

[画像18: リンク ]

MicrosoftのSSO認証を模倣した偽のリダイレクト画面がいくつか表示された後、「アクセスが拒否されました。送信者にアクセスを許可するように依頼してください。」というメッセージが表示されます。おそらく被害者に電子メールでのやりとりをさらに続けさせることで、詳細情報をリクエストしたり、認証情報を盗み出したりする機会を作り出しているのでしょう。

[画像19: リンク ]

■イランとの関連性

この攻撃活動には、イランが支援する組織と考えられる特徴が複数見られます。

主要な標的:イスラエル職員は、常にイランの国家機関の主要な標的となっている。

偽のYahooログインページがイランのIPアドレスからコピーされたことを示す証拠:フィッシングページ「litby[.]us/Shagrir/verification.html」のコードにある文字列「fe13.member.ir2.yahoo[.]com」は、ソースがイランのYahooポッドであることを示している。

イラン系のAPTグループPhosphorusとの関連性(次のセクションで説明します)。

イランを起源とする攻撃は、極端ではあるものの、上記の招待の目的について別の可能性を示しています。被害者は海外のイベントに招待されるのですが、それはおそらく地上作戦の標的にするためだと考えられます。イスラエルとイランの間の緊張が高まる中、イランの国家アクターによるこうした活動はかなり頻繁に報告されています。イランの核取引交渉、中東でのイランの活動の活発化、イスラエルのイランへの攻撃示唆など、イラン周囲の地政学的イベントすべてが、この緊張を高める要因となっています。実際、イスラエルの公安機関Shin Betが最近明らかにした<リンクの別の攻撃活動で、誘拐するための策略であると疑われる海外のイベントにイスラエル職員が招待されていたことが報告されました。

■APTグループPhosphorusとの関連性

前述のフィッシングページ(litby[.]us/Shagrir/verification.html)のソースコードのコメントアウトされたセクションから、同じHTMLページがアクターによって以前に別の攻撃で使用された可能性があることがわかります。

[画像20: リンク ]

下線を引いたドメイン「de-ma[.]online」は、2020年のMicrosoftのレポートによると、イラン系のAPTグループPhosphorusが認証情報の収集目的で使用していたとのことです。このグループには、イラン政権の利益に適うよう、またイスラエル職員を標的として、注目されるサイバー作戦を行ってきた長い歴史があります。

■まとめ

イラン系のAPTグループPhosphorousは、イラン政権の標的に対するスピアフィッシング活動を続けています。ここまで説明してきたスピアフィッシングのインフラストラクチャは、イスラエルとイランの間の緊張が高まっている中、特に地位の高いイスラエル職員に焦点を当てています。最近立て続けに起きたイラン職員の暗殺(一部はイスラエルのモサドに関連)<リンクと、世界中のイスラエル市民を狙った誘拐計画<リンクが阻止されていることを受け、Phosphorousは今後も現在の活動を続けると考えられます。

本プレスリリースは、米国時間2022年6月14日に発表されたブログ<リンクをもとに作成しています。

チェック・ポイントについて

チェック・ポイント・ソフトウェア・テクノロジーズ(リンク)は、世界各国の政府機関や企業など、あらゆる組織に対応するサイバーセキュリティソリューションを提供するリーディングカンパニーです。チェック・ポイントのソリューションは、第5世代のサイバー攻撃からお客様を守り、マルウェア、ランサムウェアを含む多様な攻撃に対して業界トップクラスの捕捉率を誇っています。第5世代の脅威に対応するマルチレベルの統合セキュリティアーキテクチャInfinityにより、企業のクラウド、ネットワーク、モバイルデバイスが保有する情報を保護します。チェック・ポイントは、最も包括的かつ直感的なワンポイントコントロールのセキュリティ管理システムを提供し、10万を超えるあらゆる規模の企業および組織のセキュリティを維持しています。チェック・ポイント・ソフトウェア・テクノロジーズの全額出資日本法人、チェック・ポイント・ソフトウェア・テクノロジーズ株式会社(リンク)は、1997年10月1日設立、東京都港区に拠点を置いています。

プレスリリース提供:PR TIMES リンク

御社のプレスリリース・イベント情報を登録するには、ZDNet Japan企業情報センターサービスへのお申し込みをいただく必要がございます。詳しくは以下のページをご覧ください。