SolarWindsのソフトウェアを利用したサプライチェーン攻撃に対する犯罪科学的調査で証拠が徐々に見つかる中、Microsoftのセキュリティ研究者らは、同ソフトウェアを利用して企業や政府機関のネットワークにマルウェアを挿入した2番目の攻撃者が存在する可能性があることを、米国時間12月18日に明らかにしている。

それによると、この2番目の攻撃者に関する情報はまだほとんど分かっていないが、SolarWindsのネットワークに侵入し、同社のネットワーク運用ソフトウェア「Orion」にマルウェアを挿入したとみられるロシア政府系ハッカーとのつながりはなさそうだという。

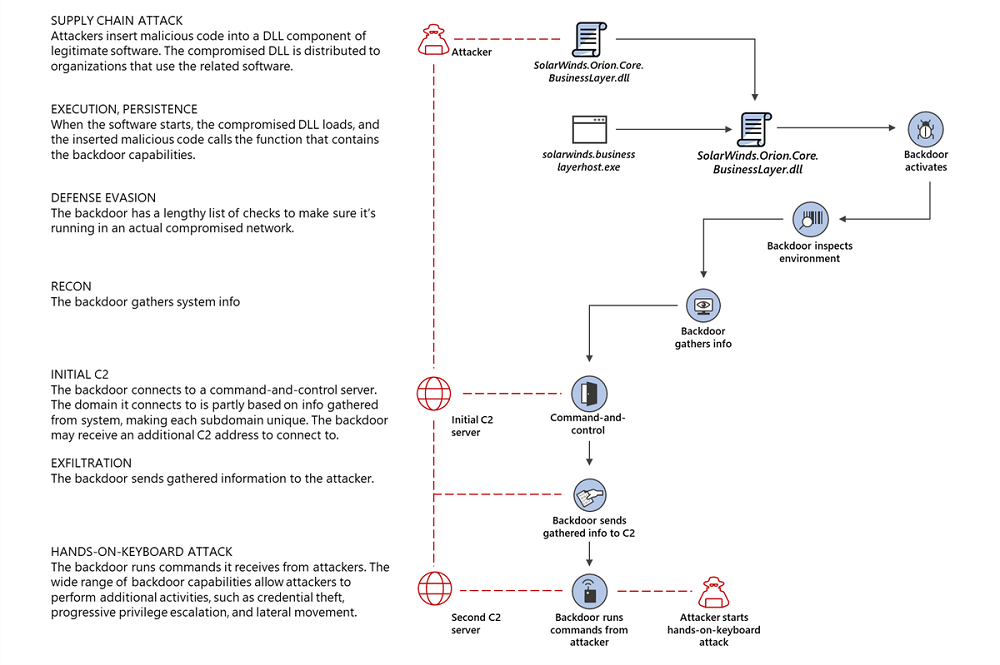

最初の攻撃で使用されたマルウェア(コード名「SUNBURST(別名Solorigate)」)は、トロイの木馬化されたOrionアプリケーションのアップデートを介してSolarWindsの顧客に配布された。

このマルウェアは、第2段階の攻撃としてバックドア型トロイの木馬(コード名「TEARDROP」)をダウンロードし、人手による攻撃(human-operated attack)とも呼ばれるハンズオンキーボード攻撃を開始できるようにする。

だが、SolarWindsへのハッキングが公になってから数日で公開された初期のレポートは、第2段階のペイロードが2種類あることを示唆していた。

Guidepoint、Symantec、Palo Alto Networksの各社は、攻撃者が.NETウェブシェル「SUPERNOVA」も埋め込んでいたことをレポートで報告していた。

セキュリティ研究者らは、攻撃者がこのSUPERNOVAウェブシェルを使って、悪意のあるPowershellスクリプト(一部では「COSMICGALE」というコード名で呼ばれている)をダウンロードし、コンパイルして実行していたと考えた。

しかし、Microsoftのセキュリティチームはその後の分析で、SUPERNOVAウェブシェルが最初の攻撃チェーンの一部ではなかったとの見解を明らかにした。

そのため、インストールしたSolarWindsソフトウェアでSUPERNOVAが検出された企業は、このインシデントを別の攻撃とみなす必要がある。

MicrosoftのセキュリティアナリストNick Carr氏もGitHubへの投稿で、SUPERNOVAウェブシェルが悪用される可能性はあるものの、最初のソフトウェアサプライチェーン攻撃との関連性は見られないとしている。

GuidePoint Security’s DFIR team has reverse-engineered the SUPERNOVA webshell involved in the #SolarWindsOrion supply chain attack in our latest blog post. Learn how the shell works and our recommendations for detection and response. https://t.co/zIr2xg81et #SolarWinds #UNC2542 pic.twitter.com/giwtYcBIG1

— @guidepointsec (@GuidePointSec) December 15, 2020

このSUPERNOVAがSUNBURSTとTEARDROPを利用した攻撃チェーンに関連しているという誤解が生じたのは、SUPERNOVAがSUNBURSTと同じくOrionのDLLに偽装していたからだ。SUNBURSTはSolarWinds.Orion.Core.BusinessLayer.dllファイルに、SUPERNOVAはApp_Web_logoimagehandler.ashx.b6031896.dllファイルにそれぞれ埋め込まれていた。

この記事は海外Red Ventures発の記事を朝日インタラクティブが日本向けに編集したものです。

CNET Japanの記事を毎朝メールでまとめ読み(無料)

プライバシーを守って空間を変える

プライバシーを守って空間を変える

ドコモビジネス×海外発スタートアップ

共創で生まれた“使える”人流解析とは

心と体をたった1分で見える化

心と体をたった1分で見える化

働くあなたの心身コンディションを見守る

最新スマートウオッチが整える日常へ

ひとごとではない生成AIの衝撃

ひとごとではない生成AIの衝撃

Copilot + PCならではのAI機能にくわえ

HP独自のAI機能がPCに変革をもたらす

メルカリが「2四半期連続のMAU減少」を恐れない理由--日本事業責任者が語る【インタビュー】

メルカリが「2四半期連続のMAU減少」を恐れない理由--日本事業責任者が語る【インタビュー】

なぜPayPayは他のスマホ決済を圧倒できたのか--「やり方はADSLの時と同じ」とは

なぜPayPayは他のスマホ決済を圧倒できたのか--「やり方はADSLの時と同じ」とは

AIが通訳するから英語学習は今後「オワコン」?--スピークバディCEOの見方は

AIが通訳するから英語学習は今後「オワコン」?--スピークバディCEOの見方は

パラマウントベッド、100人の若手が浮き彫りにした課題からCVCが誕生

パラマウントベッド、100人の若手が浮き彫りにした課題からCVCが誕生

野村不動産グループが浜松町に本社を「移転する前」に実施した「トライアルオフィス」とは

野村不動産グループが浜松町に本社を「移転する前」に実施した「トライアルオフィス」とは

「ChatGPT Search」の衝撃--Chromeの検索窓がデフォルトで「ChatGPT」に

「ChatGPT Search」の衝撃--Chromeの検索窓がデフォルトで「ChatGPT」に

「S.RIDE」が目指す「タクシーが捕まる世界」--タクシー配車のエスライド、ビジネス向け好調

「S.RIDE」が目指す「タクシーが捕まる世界」--タクシー配車のエスライド、ビジネス向け好調

物流の現場でデータドリブンな文化を創る--「2024年問題」に向け、大和物流が挑む効率化とは

物流の現場でデータドリブンな文化を創る--「2024年問題」に向け、大和物流が挑む効率化とは

「ビットコイン」に資産性はあるのか--積立サービスを始めたメルカリ、担当CEOに聞いた

「ビットコイン」に資産性はあるのか--積立サービスを始めたメルカリ、担当CEOに聞いた

培養肉の課題は多大なコスト--うなぎ開発のForsea Foodsに聞く商品化までの道のり

培養肉の課題は多大なコスト--うなぎ開発のForsea Foodsに聞く商品化までの道のり

過去の歴史から学ぶ持続可能な事業とは--陽と人と日本郵政グループ、農業と物流の課題解決へ

過去の歴史から学ぶ持続可能な事業とは--陽と人と日本郵政グループ、農業と物流の課題解決へ

通信品質対策にHAPS、銀行にdポイント--6月就任のNTTドコモ新社長、前田氏に聞く

通信品質対策にHAPS、銀行にdポイント--6月就任のNTTドコモ新社長、前田氏に聞く

「代理店でもコンサルでもない」I&COが企業の課題を解決する

「代理店でもコンサルでもない」I&COが企業の課題を解決する