IBMのサイバーセキュリティ部門によると、新型コロナウイルス感染症(COVID-19)ワクチンの保管、輸送を手掛ける企業を狙ったハッカーが登場している。標的となっているのは、COVID-19ワクチンのコールドチェーンとして知られる、温度管理された環境の提供に従事している企業だ。

攻撃は電子メールによるスピアフィッシングを使い、ターゲットの社内の電子メールやアプリケーションの認証情報を収集しようとする。

IBM X-Forceのアナリストは、これらの攻撃を特定の攻撃者と結び付けることはできなかったものの、フィッシングキャンペーンからは「国家支援のハッカーの典型的な手口」が見て取れるという。

攻撃対象は、さまざまな企業、セクター、政府組織に及んでいる。これには、医療品など、国境を越えて移動する製品の監視を行う、欧州委員会の税制・関税同盟総局も含まれていた。

また攻撃者は太陽光発電のワクチン輸送冷蔵庫に使用されるソーラーパネルの製造会社や、ワクチン輸送向けのドライアイスを製造する石油化学会社も標的にしていた。

IBMによると、攻撃者は通常、営業、調達、IT、財務の職務にある各企業の幹部を絞り込んで標的にしている。これらの人々は、ワクチンコールドチェーンの取り組みに関与している可能性が高いためだ。

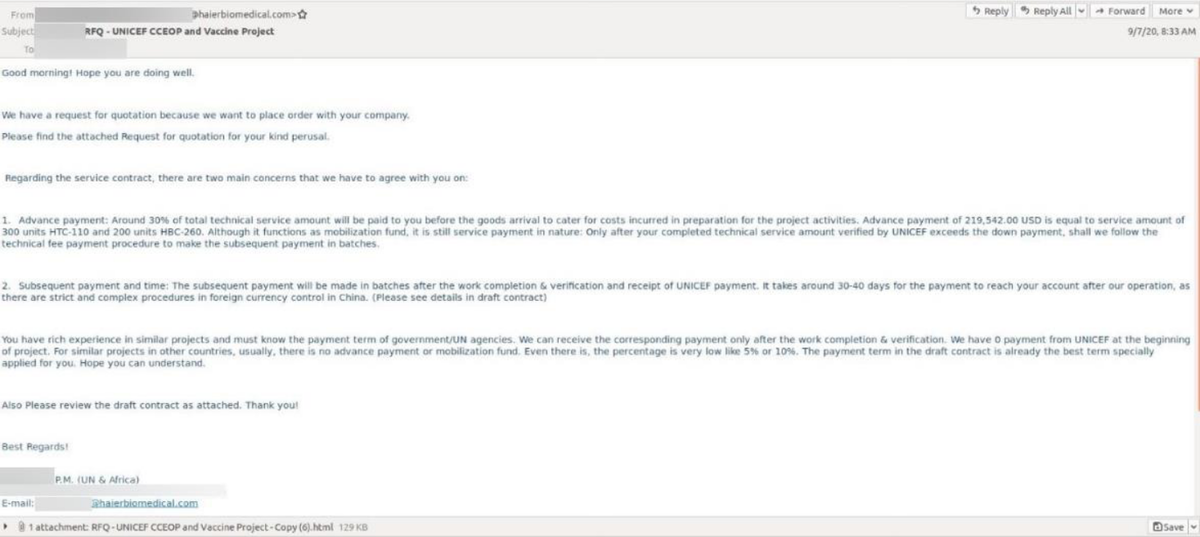

ターゲットとなった人には、Haier Biomedicalの幹部をかたるなりすましメールが送られる。同社は、国連の正式プログラム「Cold Chain Equipment Optimization Platform(CCEOP)」に関連している中国企業だ。

IBMの研究者らは報告書で「フィッシングメールは、CCEOPプログラムに関連した見積依頼(RFQ)を装ったものだった」と述べている。

メールには悪質なHTMLファイルが添付されており、受け取った人はダウンロードしてローカル環境で開かねばならない。ファイルを開くと閲覧するためにさまざまな認証情報を入力するように要求する。

「このフィッシング手法だと、攻撃者はオンラインにフィッシング用のページを用意する必要がない。そのようなページはセキュリティ調査チームや法執行機関に発見されて削除される可能性がある」

この攻撃キャンペーンでは、ドイツ、イタリア、韓国、チェコ共和国、欧州圏、台湾の企業が標的となった。

2020年は、COVID-19ワクチン研究分野を狙ってさまざまなハッカーが多数の攻撃を繰り広げており、今回のフィッシング攻撃はその中で最新のものにすぎない。

The Wall Street Journalによると、これまでにJohnson & Johnson、Novavax、Genexine、Shin Poong Pharmaceutical、Celltrion、Reutersによると、AstraZenecaやGileadなどが標的となっている。

これらの攻撃の幾つかは、中国、イラン、ロシア、北朝鮮の政府との関連が疑われている。

しかし、これまでの攻撃がワクチンメーカーを直接標的にしていたのに対して、今回はサプライチェーンを狙っているという点が異なる。これは、攻撃者がワクチンの製造法だけでなく、その輸送や保管に関する情報を盗み取ろうとしていることを示唆している。

米連邦捜査局(FBI)とサイバーセキュリティ・インフラセキュリティ庁(CISA)は米国時間12月3日、IBMが発見したフィッシングキャンペーンについてセキュリティアラートを発表する予定だ。

また国際刑事警察機構(INTERPOL)も2日に、実世界とオンラインの両方で活動する組織犯罪シンジケートが金銭的利益を得るために、ワクチンのサプライチェーンに侵入して混乱させる可能性があると、別のセキュリティアラートを発表している。

幾つかの製薬会社はこの秋、COVID-19ワクチンの開発に成功したことを発表した。サプライチェーンに混乱さえ起こらなければ、その多くは2021年に広く流通する見通しだ。

この記事は海外Red Ventures発の記事を朝日インタラクティブが日本向けに編集したものです。

CNET Japanの記事を毎朝メールでまとめ読み(無料)

心と体をたった1分で見える化

心と体をたった1分で見える化

働くあなたの心身コンディションを見守る

最新スマートウオッチが整える日常へ

無限に広がる可能性

無限に広がる可能性

すべての業務を革新する

NPUを搭載したレノボAIパソコンの実力

メルカリが「2四半期連続のMAU減少」を恐れない理由--日本事業責任者が語る【インタビュー】

メルカリが「2四半期連続のMAU減少」を恐れない理由--日本事業責任者が語る【インタビュー】

なぜPayPayは他のスマホ決済を圧倒できたのか--「やり方はADSLの時と同じ」とは

なぜPayPayは他のスマホ決済を圧倒できたのか--「やり方はADSLの時と同じ」とは

AIが通訳するから英語学習は今後「オワコン」?--スピークバディCEOの見方は

AIが通訳するから英語学習は今後「オワコン」?--スピークバディCEOの見方は

パラマウントベッド、100人の若手が浮き彫りにした課題からCVCが誕生

パラマウントベッド、100人の若手が浮き彫りにした課題からCVCが誕生

野村不動産グループが浜松町に本社を「移転する前」に実施した「トライアルオフィス」とは

野村不動産グループが浜松町に本社を「移転する前」に実施した「トライアルオフィス」とは

「ChatGPT Search」の衝撃--Chromeの検索窓がデフォルトで「ChatGPT」に

「ChatGPT Search」の衝撃--Chromeの検索窓がデフォルトで「ChatGPT」に

「S.RIDE」が目指す「タクシーが捕まる世界」--タクシー配車のエスライド、ビジネス向け好調

「S.RIDE」が目指す「タクシーが捕まる世界」--タクシー配車のエスライド、ビジネス向け好調

物流の現場でデータドリブンな文化を創る--「2024年問題」に向け、大和物流が挑む効率化とは

物流の現場でデータドリブンな文化を創る--「2024年問題」に向け、大和物流が挑む効率化とは

「ビットコイン」に資産性はあるのか--積立サービスを始めたメルカリ、担当CEOに聞いた

「ビットコイン」に資産性はあるのか--積立サービスを始めたメルカリ、担当CEOに聞いた

培養肉の課題は多大なコスト--うなぎ開発のForsea Foodsに聞く商品化までの道のり

培養肉の課題は多大なコスト--うなぎ開発のForsea Foodsに聞く商品化までの道のり

過去の歴史から学ぶ持続可能な事業とは--陽と人と日本郵政グループ、農業と物流の課題解決へ

過去の歴史から学ぶ持続可能な事業とは--陽と人と日本郵政グループ、農業と物流の課題解決へ

通信品質対策にHAPS、銀行にdポイント--6月就任のNTTドコモ新社長、前田氏に聞く

通信品質対策にHAPS、銀行にdポイント--6月就任のNTTドコモ新社長、前田氏に聞く

「代理店でもコンサルでもない」I&COが企業の課題を解決する

「代理店でもコンサルでもない」I&COが企業の課題を解決する