これまで「Android」デバイスを攻撃して、情報を盗み取っていたマルウェアキャンペーンが、その手口に「iOS」デバイスを狙ったフィッシングと仮想通貨マイニング(採掘)を加え、急速に進化している。

この「Roaming Mantis」という名のマルウェアは当初、東南アジアを中心に攻撃を仕掛けていたが、欧州と中東のユーザーも標的にできる機能が追加されるなど、アップデートされていることが分かった。

攻撃者は感染を広めるために、英語、スペイン語、ヘブライ語、中国語、ロシア語、ヒンディー語など、27言語に対応させた。新たに加わった言語は、自動翻訳によって追加されている。

Roaming Mantisの新たな手口は、前回のキャンペーンを調査したKaspersky Labの研究者らが詳細に解析した。同社のリサーチャーの石丸傑氏によると、「Roaming Mantisは短期間で非常に巧妙になっている」という。

Roaming Mantis攻撃は、DNSハイジャックによって広まっている。ユーザーが、ウェブサイトから侵害されたルータにアクセスしようとすると、不正サイトに誘導される。そのサイトのランディングページは、端末の言語設定に合わせて表示されるようになっており、その数も当初の4言語から27言語へと増えている。

不正サイトではポップアップが表示され、悪意のあるペイロードを配布する「facebook.apk」もしくは「chrome.apk」という名のファイルをダウンロードするように促される。研究者らによると、これらの悪意のあるapkファイルも27言語に対応するように強化されているが、表示されるメッセージは以前と同様に簡体字中国語だという。

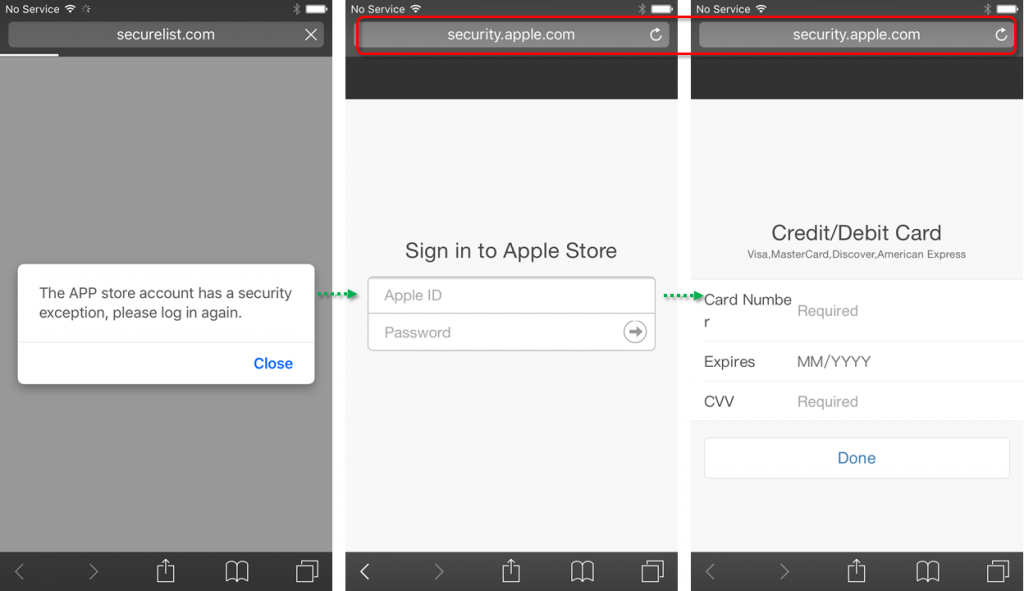

Roaming MantisはこれまでAndroidデバイスだけを標的としていたが、攻撃対象に「iPhone」も加わり、ユーザーがウェブブラウザから侵害されたDNSにアクセスすると、「App Store」に再びログインする必要があるとかたって、フィッシングサイトに誘導する。

Appleのウェブサイトを模倣したページは「security.app.com」であると偽り、ユーザーID、パスワード、カード番号、カードの有効期限、CVV(セキュリティコード)などを盗もうとする。フィッシングサイトのHTMLソースもベンガル語とジョージア(旧称グルジア)語を除く25言語に対応している。

研究者らは、Roaming MantisのランディングページのHTMLソースコードには、AndroidおよびiOS端末から機密情報を盗み取ろうとする以外にも、特別なスクリプトが含まれていることを発見した。それは仮想通貨のマイニングを試みるもので、ブラウザによって実行される。

ユーザーがPCから不正ページに接続すると、JavaScript形式の「Coinhive」が稼働し、マシンのCPUを悪用して仮想通貨の「Monero」をマイニングしようとする。その他の攻撃と比べると、仮想通貨のマイニングはひっそりと行われるため、ユーザーはこの迷惑な作業によって性能が低下するまで、PCが感染したことに気づかない可能性がある。

Roaming Mantisによる攻撃は、過去数カ月間に世界中に広まっており、最も感染件数が多いのはロシア、ウクライナ、インドである。また欧州と米国でも攻撃に成功している。

これまで特定された被害は150件だが、Kaspersky LabはDNSハイジャックは検出が困難なため、「氷山の一角に過ぎない」可能性があると警告している。

この記事は海外CBS Interactive発の記事を朝日インタラクティブが日本向けに編集したものです。

CNET Japanの記事を毎朝メールでまとめ読み(無料)

ひとごとではない生成AIの衝撃

ひとごとではない生成AIの衝撃

Copilot + PCならではのAI機能にくわえ

HP独自のAI機能がPCに変革をもたらす

心と体をたった1分で見える化

心と体をたった1分で見える化

働くあなたの心身コンディションを見守る

最新スマートウオッチが整える日常へ

メルカリが「2四半期連続のMAU減少」を恐れない理由--日本事業責任者が語る【インタビュー】

メルカリが「2四半期連続のMAU減少」を恐れない理由--日本事業責任者が語る【インタビュー】

なぜPayPayは他のスマホ決済を圧倒できたのか--「やり方はADSLの時と同じ」とは

なぜPayPayは他のスマホ決済を圧倒できたのか--「やり方はADSLの時と同じ」とは

AIが通訳するから英語学習は今後「オワコン」?--スピークバディCEOの見方は

AIが通訳するから英語学習は今後「オワコン」?--スピークバディCEOの見方は

パラマウントベッド、100人の若手が浮き彫りにした課題からCVCが誕生

パラマウントベッド、100人の若手が浮き彫りにした課題からCVCが誕生

野村不動産グループが浜松町に本社を「移転する前」に実施した「トライアルオフィス」とは

野村不動産グループが浜松町に本社を「移転する前」に実施した「トライアルオフィス」とは

「ChatGPT Search」の衝撃--Chromeの検索窓がデフォルトで「ChatGPT」に

「ChatGPT Search」の衝撃--Chromeの検索窓がデフォルトで「ChatGPT」に

「S.RIDE」が目指す「タクシーが捕まる世界」--タクシー配車のエスライド、ビジネス向け好調

「S.RIDE」が目指す「タクシーが捕まる世界」--タクシー配車のエスライド、ビジネス向け好調

物流の現場でデータドリブンな文化を創る--「2024年問題」に向け、大和物流が挑む効率化とは

物流の現場でデータドリブンな文化を創る--「2024年問題」に向け、大和物流が挑む効率化とは

「ビットコイン」に資産性はあるのか--積立サービスを始めたメルカリ、担当CEOに聞いた

「ビットコイン」に資産性はあるのか--積立サービスを始めたメルカリ、担当CEOに聞いた

培養肉の課題は多大なコスト--うなぎ開発のForsea Foodsに聞く商品化までの道のり

培養肉の課題は多大なコスト--うなぎ開発のForsea Foodsに聞く商品化までの道のり

過去の歴史から学ぶ持続可能な事業とは--陽と人と日本郵政グループ、農業と物流の課題解決へ

過去の歴史から学ぶ持続可能な事業とは--陽と人と日本郵政グループ、農業と物流の課題解決へ

通信品質対策にHAPS、銀行にdポイント--6月就任のNTTドコモ新社長、前田氏に聞く

通信品質対策にHAPS、銀行にdポイント--6月就任のNTTドコモ新社長、前田氏に聞く

「代理店でもコンサルでもない」I&COが企業の課題を解決する

「代理店でもコンサルでもない」I&COが企業の課題を解決する