Wi-Fi認証の「Wi-Fi Protected Access II」(WPA2)に関する脆弱性の詳細な情報が10月16日、特設サイトで公開された。脆弱性は全部で10件あり、この脆弱性には「KRACKs」(key reinstallation attacks:鍵再インストール攻撃)という通称が与えられた。

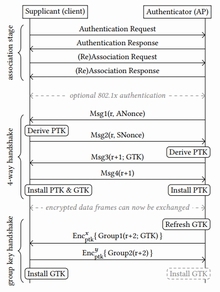

情報を公開したベルギーのルーヴェン・カトリック大学のセキュリティ研究者、Mathy Vanhoef氏によると、一連の脆弱性はクライアント機器がWi-Fiのアクセスポイント(AP)と接続する際における「4ウェイ・ハンドシェイク」という処理に起因する。

4ウェイ・ハンドシェイクでは、クライアント機器がAPとの間で暗号化通信を行うために、認証や暗号鍵などに関するメッセージを複数やりとりする。その際にメッセージが失われたり、削除されたりする場合があり、APからクライアントに対してメッセージを再送信する。この時、クライアントが受信する暗号鍵が再インストールされ、やりとりしたパケットなどの情報がリセットされる。

攻撃者は、この仕組みを悪用して細工したメッセージを送り付ける手法などにより、暗号化されたパケットを復号して内容を盗聴したり、攻撃コードを埋め込んだり、ユーザーを不正サイトに誘導したりするといった、さまざまな攻撃を実行可能だという。

WPA2は、現在のWi-Fi暗号化通信における認証でセキュリティレベルが高いとされていることから、世界中で広く利用されている。Vanhoef氏は、この問題がWPA2の仕様によるものであり、個別の製品やその実装が原因ではないと解説。WPA2をサポートする大半の機器に影響が及ぶ可能性があり、WPA2が正しく実装された機器では影響を受ける可能性が高いという。

初期調査では、AndroidやLinux、Apple、Windows、OpenBSD、MediaTek、Linksysなどの製品で攻撃の影響を受けることが判明した。Vanhoef氏は、Android 6.0(Marshmallow)を搭載するデバイスで脆弱性の悪用を実証し、特にLinuxで広く普及しているWi-Fiクライアントの「wpa_supplicant」のバージョン2.4以上が致命的だと指摘。Android 6.0以降のバージョンは、Android全体の約41%を占めている。

脆弱性に関する情報は、今回の公表に先立って米US-CERTなどに提供され、8月下旬にUS-CERTからWi-Fi機器メーカーなどにも提供されている。脆弱性を修正するには、各メーカーが機器ごとに提供するパッチを適用しなければならないが、多くの機器で提供されるまでに、長い時間がかかるとみられる。

Vanhoef氏の見解では、現状でユーザーは、WPA2を介したWi-Fiの利用を慎重に行い、メーカーからパッチが提供されれば、速やかに適用すべきとしている。また今回、WPA2の危険性が指摘されたからといって、既にクラッキングが可能なWEPなど古い認証方式を利用すべきではないともアドバイスしている。

Vanhoef氏らの研究者グループは、脆弱性悪用の概念実証のためのスクリプトも公開している。Wi-Fi Allianceは16日、今回の脆弱性問題についてスクリプトを活用した脆弱性検査テストの準備を進めていることを明かし、機器メーカーらと協力して迅速に対処すると表明した。

CNET Japanの記事を毎朝メールでまとめ読み(無料)

心と体をたった1分で見える化

心と体をたった1分で見える化

働くあなたの心身コンディションを見守る

最新スマートウオッチが整える日常へ

プライバシーを守って空間を変える

プライバシーを守って空間を変える

ドコモビジネス×海外発スタートアップ

共創で生まれた“使える”人流解析とは

ひとごとではない生成AIの衝撃

ひとごとではない生成AIの衝撃

Copilot + PCならではのAI機能にくわえ

HP独自のAI機能がPCに変革をもたらす

メルカリが「2四半期連続のMAU減少」を恐れない理由--日本事業責任者が語る【インタビュー】

メルカリが「2四半期連続のMAU減少」を恐れない理由--日本事業責任者が語る【インタビュー】

なぜPayPayは他のスマホ決済を圧倒できたのか--「やり方はADSLの時と同じ」とは

なぜPayPayは他のスマホ決済を圧倒できたのか--「やり方はADSLの時と同じ」とは

AIが通訳するから英語学習は今後「オワコン」?--スピークバディCEOの見方は

AIが通訳するから英語学習は今後「オワコン」?--スピークバディCEOの見方は

パラマウントベッド、100人の若手が浮き彫りにした課題からCVCが誕生

パラマウントベッド、100人の若手が浮き彫りにした課題からCVCが誕生

野村不動産グループが浜松町に本社を「移転する前」に実施した「トライアルオフィス」とは

野村不動産グループが浜松町に本社を「移転する前」に実施した「トライアルオフィス」とは

「ChatGPT Search」の衝撃--Chromeの検索窓がデフォルトで「ChatGPT」に

「ChatGPT Search」の衝撃--Chromeの検索窓がデフォルトで「ChatGPT」に

「S.RIDE」が目指す「タクシーが捕まる世界」--タクシー配車のエスライド、ビジネス向け好調

「S.RIDE」が目指す「タクシーが捕まる世界」--タクシー配車のエスライド、ビジネス向け好調

物流の現場でデータドリブンな文化を創る--「2024年問題」に向け、大和物流が挑む効率化とは

物流の現場でデータドリブンな文化を創る--「2024年問題」に向け、大和物流が挑む効率化とは

「ビットコイン」に資産性はあるのか--積立サービスを始めたメルカリ、担当CEOに聞いた

「ビットコイン」に資産性はあるのか--積立サービスを始めたメルカリ、担当CEOに聞いた

培養肉の課題は多大なコスト--うなぎ開発のForsea Foodsに聞く商品化までの道のり

培養肉の課題は多大なコスト--うなぎ開発のForsea Foodsに聞く商品化までの道のり

過去の歴史から学ぶ持続可能な事業とは--陽と人と日本郵政グループ、農業と物流の課題解決へ

過去の歴史から学ぶ持続可能な事業とは--陽と人と日本郵政グループ、農業と物流の課題解決へ

通信品質対策にHAPS、銀行にdポイント--6月就任のNTTドコモ新社長、前田氏に聞く

通信品質対策にHAPS、銀行にdポイント--6月就任のNTTドコモ新社長、前田氏に聞く

「代理店でもコンサルでもない」I&COが企業の課題を解決する

「代理店でもコンサルでもない」I&COが企業の課題を解決する