パスワード管理サービスのLastPassが、ある特定の種類のフィッシング攻撃に狙われると、ユーザー認証情報を盗まれたり、2要素認証システムを迂回されたりする可能性のあることが分かった。

この攻撃は、クラウドサイバーセキュリティの新興企業Praesidioで最高技術責任者(CTO)を務めるセキュリティ研究者のSean Cassidy氏が、ワシントンDCで開催された2016年のハッキングカンファレンス「ShmooCon」で明らかにしたものだ。「LostPass」と名付けられたこの高度なフィッシング攻撃は、ユーザーをだましてパスワードや電子メールを盗み出したり、LastPassのボールト(保管庫)に保存されているすべてのパスワードやドキュメントを盗み出したりできる。

Cassidy氏がブログに記したところによれば、LastPassのシステムは、他の多くのシステムと同じく、フィッシング詐欺に対して絶対に安全であるとは言えないという。フィッシング攻撃では、正規のものに見せかけながら、情報を盗み出したりマルウェアをインストールしたりすることだけを目的に作られた不正な電子メールやウェブページが利用される。

LostPassフィッシング攻撃がうまくいくのは、「LastPassがブラウザに表示するメッセージを攻撃者が偽造できる」ためだと、Cassidy氏は説明する。

「LostPassによる偽のメッセージと本物には違いがないため、ユーザーはその区別がつかない。通知とログイン画面はピクセル単位まで同じなのだ」(Cassidy氏)

LastPassにはリモートでアクセスできるAPIがあるほか、ユーザーをログアウトさせるクロスサイトリクエストフォージェリ(CSRF)に対する脆弱性が存在するため、たとえ2要素認証を有効にしていても、ユーザーの情報は危険に晒された状態にある。

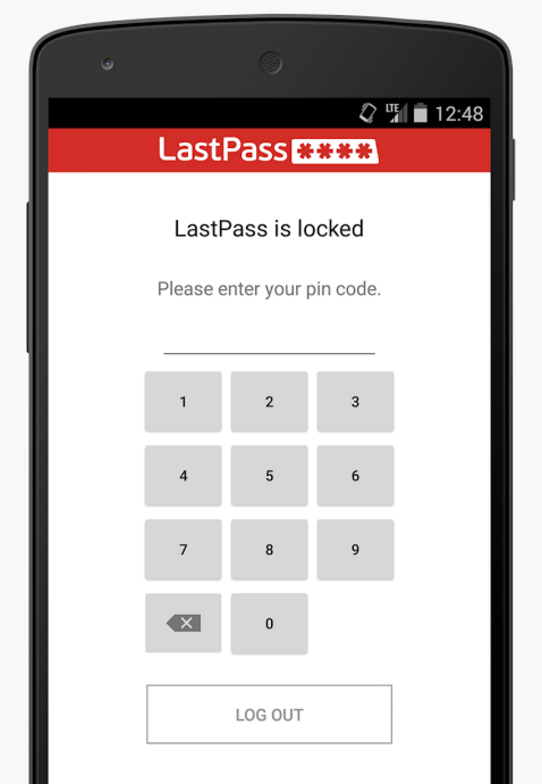

LostPass攻撃を開始するには、標的にしたユーザーを不正なウェブサイトにアクセスさせるか、クロスサイトスクリプティング(XSS)に対して脆弱な正規のウェブサイトにアクセスさせる必要があるとCassidy氏は述べている。悪質なコードが仕込まれたウェブサイトは、ユーザーに対し、ログインの有効期間が切れたので再度ログインするよう求める通知を表示する。さらに、CSRFに対する脆弱性を利用することで、そのサイトはユーザーをLastPassからログアウトさせ、その通知を正規の通知に見せかけることができる。

その後、ユーザーが再度ログインしようと偽の画像をクリックすると、LastPassにそっくりなログインページが表示されて、認証情報を盗み出すために使用される。しかも、LastPassのAPIはオープンであるため、攻撃者のサーバはそのAPIを呼び出して、認証情報が正しいかどうか、2要素認証が必要かどうかをチェックすることさえ可能だという。

2要素認証が必要な場合には、攻撃者はユーザーを2要素認証画面に誘導できる。

Cassidy氏は次のように述べている。

「攻撃者は、正しいユーザー名とパスワード(および2要素認証用のトークン)を取得すると、標的にしたユーザーのすべての情報をLastPassのAPIからダウンロードできる。

われわれは緊急連絡機能を利用してアカウントにバックドアを仕掛け、2要素認証を無効にし、攻撃者のサーバを『信頼済みデバイス』として追加することができた。本当に何でもできるのだ」

Cassidy氏によれば、LastPassはHTMLベースの「Chrome」ブラウザ用ログインページを使用しているため、この攻撃はChromeに対して最も有効だという。

CNET Japanの記事を毎朝メールでまとめ読み(無料)

心と体をたった1分で見える化

心と体をたった1分で見える化

働くあなたの心身コンディションを見守る

最新スマートウオッチが整える日常へ

プライバシーを守って空間を変える

プライバシーを守って空間を変える

ドコモビジネス×海外発スタートアップ

共創で生まれた“使える”人流解析とは

ひとごとではない生成AIの衝撃

ひとごとではない生成AIの衝撃

Copilot + PCならではのAI機能にくわえ

HP独自のAI機能がPCに変革をもたらす

メルカリが「2四半期連続のMAU減少」を恐れない理由--日本事業責任者が語る【インタビュー】

メルカリが「2四半期連続のMAU減少」を恐れない理由--日本事業責任者が語る【インタビュー】

なぜPayPayは他のスマホ決済を圧倒できたのか--「やり方はADSLの時と同じ」とは

なぜPayPayは他のスマホ決済を圧倒できたのか--「やり方はADSLの時と同じ」とは

AIが通訳するから英語学習は今後「オワコン」?--スピークバディCEOの見方は

AIが通訳するから英語学習は今後「オワコン」?--スピークバディCEOの見方は

パラマウントベッド、100人の若手が浮き彫りにした課題からCVCが誕生

パラマウントベッド、100人の若手が浮き彫りにした課題からCVCが誕生

野村不動産グループが浜松町に本社を「移転する前」に実施した「トライアルオフィス」とは

野村不動産グループが浜松町に本社を「移転する前」に実施した「トライアルオフィス」とは

「ChatGPT Search」の衝撃--Chromeの検索窓がデフォルトで「ChatGPT」に

「ChatGPT Search」の衝撃--Chromeの検索窓がデフォルトで「ChatGPT」に

「S.RIDE」が目指す「タクシーが捕まる世界」--タクシー配車のエスライド、ビジネス向け好調

「S.RIDE」が目指す「タクシーが捕まる世界」--タクシー配車のエスライド、ビジネス向け好調

物流の現場でデータドリブンな文化を創る--「2024年問題」に向け、大和物流が挑む効率化とは

物流の現場でデータドリブンな文化を創る--「2024年問題」に向け、大和物流が挑む効率化とは

「ビットコイン」に資産性はあるのか--積立サービスを始めたメルカリ、担当CEOに聞いた

「ビットコイン」に資産性はあるのか--積立サービスを始めたメルカリ、担当CEOに聞いた

培養肉の課題は多大なコスト--うなぎ開発のForsea Foodsに聞く商品化までの道のり

培養肉の課題は多大なコスト--うなぎ開発のForsea Foodsに聞く商品化までの道のり

過去の歴史から学ぶ持続可能な事業とは--陽と人と日本郵政グループ、農業と物流の課題解決へ

過去の歴史から学ぶ持続可能な事業とは--陽と人と日本郵政グループ、農業と物流の課題解決へ

通信品質対策にHAPS、銀行にdポイント--6月就任のNTTドコモ新社長、前田氏に聞く

通信品質対策にHAPS、銀行にdポイント--6月就任のNTTドコモ新社長、前田氏に聞く

「代理店でもコンサルでもない」I&COが企業の課題を解決する

「代理店でもコンサルでもない」I&COが企業の課題を解決する