Kaspersky Labは政府機関や政治団体、研究機関を標的にする新たな世界規模のスパイ活動について調査結果を報告した。

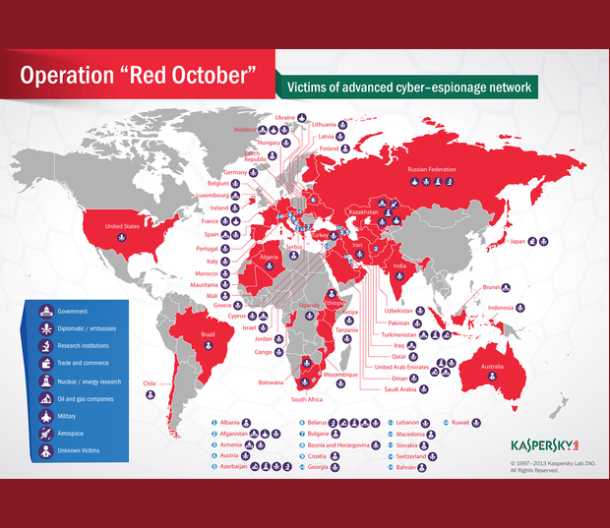

Kasperskyや緊急事態対応チーム(CERT)が、印象的な「Flame」マルウェアに匹敵する今回のマルウェア(「Rocra」または「Red October」として知られている)について報告している。Red Octoberは主に東欧や旧ソビエト連邦の構成国、中央アジアの国々に拠点を置く機関を標的としている。

Kasperskyによると、Red Octoberは「モバイルデバイスやコンピュータシステム、ネットワーク機器」からデータや情報を収集しており、現在も活動中だという。収集されたデータは複数の指揮統制サーバに送信される。同社によると、それらのサーバはFlameに比肩する複雑な特徴を持っているという。

Red Octoberはスピアフィッシング型の電子メール経由で送信される。Kasperskyによると、それらの電子メールは慎重に選び出された組織に属する被害者を標的にしているという。感染ファイルには「Microsoft Excel」と「Microsoft Word」に存在する少なくとも3種類のエクスプロイトが含まれており、そのファイルをダウンロードすると、マシンはトロイの木馬に感染する。その後、トロイの木馬はローカルネットワークのスキャンを実行し、同じセキュリティ脆弱性に対して無防備なデバイスがほかにないかを確認する。

複数のタスクを完了できるモジュールを(通常は「.dll」として)組み込むことで、感染したマシンはコマンドセンターから送信された命令に従った後、その証拠を即座に消去する。「繰り返し実行される」タスクと「一回きり」のタスクを兼ね備えるRed Octoberは複数の方法でスパイ活動と窃盗を行うことができる。

また、例えば電話の接続を待っている間のように、一定の環境が作られるのを待っている間も、いくつかの「.exe」タスクはシステム上に留まる。「Windows Phone」と「iPhone」、Nokiaの各機種が影響を受けると言われている。

Red October(小説「レッド・オクトーバーを追え!」から名付けられた)は、暗号化されたファイル(被害者のコンピュータから削除されたものも含む)を盗むように設計されており、国家の支援を受けている可能性を示唆するいくつかの重要機能を備えているが、この点に関しての公式発表はまだない。

それらの機能の1つに、同マルウェアに埋め込まれた「再生モジュール」がある。この機能は、「Microsoft Office」のようなプログラムのプラグインとして偽装することで感染を隠し、削除の後で感染状態を復活させる。

この記事は海外CBS Interactive発の記事を朝日インタラクティブが日本向けに編集したものです。

CNET Japanの記事を毎朝メールでまとめ読み(無料)

ひとごとではない生成AIの衝撃

ひとごとではない生成AIの衝撃

Copilot + PCならではのAI機能にくわえ

HP独自のAI機能がPCに変革をもたらす

プライバシーを守って空間を変える

プライバシーを守って空間を変える

ドコモビジネス×海外発スタートアップ

共創で生まれた“使える”人流解析とは

心と体をたった1分で見える化

心と体をたった1分で見える化

働くあなたの心身コンディションを見守る

最新スマートウオッチが整える日常へ

メルカリが「2四半期連続のMAU減少」を恐れない理由--日本事業責任者が語る【インタビュー】

メルカリが「2四半期連続のMAU減少」を恐れない理由--日本事業責任者が語る【インタビュー】

なぜPayPayは他のスマホ決済を圧倒できたのか--「やり方はADSLの時と同じ」とは

なぜPayPayは他のスマホ決済を圧倒できたのか--「やり方はADSLの時と同じ」とは

AIが通訳するから英語学習は今後「オワコン」?--スピークバディCEOの見方は

AIが通訳するから英語学習は今後「オワコン」?--スピークバディCEOの見方は

パラマウントベッド、100人の若手が浮き彫りにした課題からCVCが誕生

パラマウントベッド、100人の若手が浮き彫りにした課題からCVCが誕生

野村不動産グループが浜松町に本社を「移転する前」に実施した「トライアルオフィス」とは

野村不動産グループが浜松町に本社を「移転する前」に実施した「トライアルオフィス」とは

「ChatGPT Search」の衝撃--Chromeの検索窓がデフォルトで「ChatGPT」に

「ChatGPT Search」の衝撃--Chromeの検索窓がデフォルトで「ChatGPT」に

「S.RIDE」が目指す「タクシーが捕まる世界」--タクシー配車のエスライド、ビジネス向け好調

「S.RIDE」が目指す「タクシーが捕まる世界」--タクシー配車のエスライド、ビジネス向け好調

物流の現場でデータドリブンな文化を創る--「2024年問題」に向け、大和物流が挑む効率化とは

物流の現場でデータドリブンな文化を創る--「2024年問題」に向け、大和物流が挑む効率化とは

「ビットコイン」に資産性はあるのか--積立サービスを始めたメルカリ、担当CEOに聞いた

「ビットコイン」に資産性はあるのか--積立サービスを始めたメルカリ、担当CEOに聞いた

培養肉の課題は多大なコスト--うなぎ開発のForsea Foodsに聞く商品化までの道のり

培養肉の課題は多大なコスト--うなぎ開発のForsea Foodsに聞く商品化までの道のり

過去の歴史から学ぶ持続可能な事業とは--陽と人と日本郵政グループ、農業と物流の課題解決へ

過去の歴史から学ぶ持続可能な事業とは--陽と人と日本郵政グループ、農業と物流の課題解決へ

通信品質対策にHAPS、銀行にdポイント--6月就任のNTTドコモ新社長、前田氏に聞く

通信品質対策にHAPS、銀行にdポイント--6月就任のNTTドコモ新社長、前田氏に聞く

「代理店でもコンサルでもない」I&COが企業の課題を解決する

「代理店でもコンサルでもない」I&COが企業の課題を解決する