Facebookは米国時間4月30日、前日に続いて発生したフィッシング攻撃を停止させた。偽のFacebookページへとユーザーを導き、ログインを促すという同サイトに対するワームが、2日間連続で発生していた。

今回の攻撃ではFacebookユーザーらに、「check this out(これを見て)」と開封を促す友人からのメッセージが届く。メッセージには、Facebookのログインページに似せたウェブページへのリンクが含まれているが、実はこれは偽のサイトで、入力されたユーザー名やパスワードからそのユーザーの情報を盗む。同ワームは、攻撃を受けたFacebookメンバーのコンタクトにもそのメッセージのコピーを送付する。

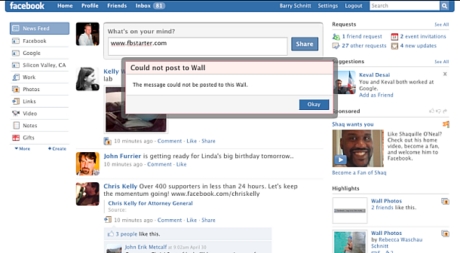

30日の攻撃におけるウェブアドレスは「FBStarter.com」、29日の攻撃では「BAction.net」であった。

Facebookの広報担当Barry Schnitt氏は、2回の攻撃をどちらも数時間以内に停止させたと述べた。同氏は、2回のフィッシング攻撃が互いに関連しているかどうかについてはまだ断定できないと述べた。「現在調査中である」とSchnitt氏は述べた。

URLが多数の人々へと配信されていることをメンバーが同社に通知するか、または従業員が気づくことにより、フィッシング攻撃の存在を確認した場合Facebookは、そのURLをメンバーのページから削除し、新規投稿を停止し、電子メールに含まれるそのURLへのリダイレクトを削除すると、Schnitt氏は述べた。

さらにFacebookは、そのスパムの配信に使われたメンバーアカウントのパスワードのリセットも実施すると同氏は述べた。

またSchnitt氏によると同社は、詐欺対策パートナーであるMarkMonitorに情報を提供し、MarkMonitorは主要なブラウザにそのフィッシングURLをブロックするよう通知する。またISPに対しては同サイトを削除するよう連絡するという。

フィッシング詐欺への対策としてFacebookユーザーは、訪問するURLが「www.facebook.com」であることを確認する必要がある。そのドメイン名でない場合、スパムである可能性が高い。またFacebookに既にログインしているメンバーが、再度ログインを求められることはない。

「ある程度の疑いの気持ちを抱き、『なぜログアウトしてしまったのだろう』と自問してみることが必要である」とSchnitt氏は述べた。「何か少しでもおかしいと感じたらアドレスバーを確認する必要がある」(Schnitt氏)

フィッシング攻撃に引っかかってしまったユーザーはパスワードを変更し、不正アクセスによるものがないか、過去の書き込みをチェックしよう。他のサイトでもFacebookと同じパスワードを利用する人は、こちらのパスワードも変更すべきである。またFacebookのアカウントで他の連携先サイトにログインするユーザーは、連携先サイトで何らかの不正な動きがなかったかをチェックしよう。

フィッシング攻撃の存在を確認した場合Facebookは、そのURLが再配布されないよう、対策を講じている。

フィッシング攻撃の存在を確認した場合Facebookは、そのURLが再配布されないよう、対策を講じている。

この記事は海外CNET Networks発のニュースをシーネットネットワークスジャパン編集部が日本向けに編集したものです。海外CNET Networksの記事へ

CNET Japanの記事を毎朝メールでまとめ読み(無料)

ひとごとではない生成AIの衝撃

ひとごとではない生成AIの衝撃

Copilot + PCならではのAI機能にくわえ

HP独自のAI機能がPCに変革をもたらす

プライバシーを守って空間を変える

プライバシーを守って空間を変える

ドコモビジネス×海外発スタートアップ

共創で生まれた“使える”人流解析とは

【独占】生成AI勃興でリストラ敢行 巨額調達ダイニーが人材削減に踏み切った理由

【独占】生成AI勃興でリストラ敢行 巨額調達ダイニーが人材削減に踏み切った理由

【独占】みずほFG傘下の道を選んだUPSIDER宮城社長インタビュー 「スイングバイIPO当然目指す」

【独占】みずほFG傘下の道を選んだUPSIDER宮城社長インタビュー 「スイングバイIPO当然目指す」

メルカリが「2四半期連続のMAU減少」を恐れない理由--日本事業責任者が語る【インタビュー】

メルカリが「2四半期連続のMAU減少」を恐れない理由--日本事業責任者が語る【インタビュー】

なぜPayPayは他のスマホ決済を圧倒できたのか--「やり方はADSLの時と同じ」とは

なぜPayPayは他のスマホ決済を圧倒できたのか--「やり方はADSLの時と同じ」とは

AIが通訳するから英語学習は今後「オワコン」?--スピークバディCEOの見方は

AIが通訳するから英語学習は今後「オワコン」?--スピークバディCEOの見方は

パラマウントベッド、100人の若手が浮き彫りにした課題からCVCが誕生

パラマウントベッド、100人の若手が浮き彫りにした課題からCVCが誕生

野村不動産グループが浜松町に本社を「移転する前」に実施した「トライアルオフィス」とは

野村不動産グループが浜松町に本社を「移転する前」に実施した「トライアルオフィス」とは

「ChatGPT Search」の衝撃--Chromeの検索窓がデフォルトで「ChatGPT」に

「ChatGPT Search」の衝撃--Chromeの検索窓がデフォルトで「ChatGPT」に

「S.RIDE」が目指す「タクシーが捕まる世界」--タクシー配車のエスライド、ビジネス向け好調

「S.RIDE」が目指す「タクシーが捕まる世界」--タクシー配車のエスライド、ビジネス向け好調

物流の現場でデータドリブンな文化を創る--「2024年問題」に向け、大和物流が挑む効率化とは

物流の現場でデータドリブンな文化を創る--「2024年問題」に向け、大和物流が挑む効率化とは

「ビットコイン」に資産性はあるのか--積立サービスを始めたメルカリ、担当CEOに聞いた

「ビットコイン」に資産性はあるのか--積立サービスを始めたメルカリ、担当CEOに聞いた

培養肉の課題は多大なコスト--うなぎ開発のForsea Foodsに聞く商品化までの道のり

培養肉の課題は多大なコスト--うなぎ開発のForsea Foodsに聞く商品化までの道のり

過去の歴史から学ぶ持続可能な事業とは--陽と人と日本郵政グループ、農業と物流の課題解決へ

過去の歴史から学ぶ持続可能な事業とは--陽と人と日本郵政グループ、農業と物流の課題解決へ

通信品質対策にHAPS、銀行にdポイント--6月就任のNTTドコモ新社長、前田氏に聞く

通信品質対策にHAPS、銀行にdポイント--6月就任のNTTドコモ新社長、前田氏に聞く

「代理店でもコンサルでもない」I&COが企業の課題を解決する

「代理店でもコンサルでもない」I&COが企業の課題を解決する