ランサムウェアの脅威と、医療・保健業界およびAPAC地域への攻撃が急増

ハイライト:

・ 2023年第1~第3四半期、世界全体のサイバー攻撃の週間平均件数が前年同期比で3%増加

・ 世界全体では医療・保健業界が週平均1,613件の攻撃に直面し、前年比11%と大幅な急増

・ アジア太平洋(APAC)地域はアフリカに次いで攻撃を受けている地域となり、前年同期比で15%の大幅増

・ 世界全体では34組織に1組織がランサムウェア攻撃を受けており、前年同期比で4%の増加

包括的なサイバーセキュリティソリューションプロバイダーであるチェック・ポイント・ソフトウェア・テクノロジーズ(Check Point(R) Software Technologies Ltd. < リンク > 、NASDAQ: CHKP、以下チェック・ポイント)の脅威インテリジェンス部門であるチェック・ポイント・リサーチ(Check Point Research、以下CPR)は、2023年第1四半期から第3四半期を対象に、激しさが続くサイバー脅威の包括的な全体像を示す最新レポートを公開しました。

2023年、世界のサイバー攻撃は前年比で3%増加しました。特に医療・保健業界はサイバー攻撃の格好の標的となり、前年比で11%の急増を示しています。また世界中で34組織に1組織がランサムウェア攻撃の厳しい現実に直面している点は特筆すべきであり、この数字は前年同期比で4%の増加となっています。

グローバル全体の攻撃

2023年の年頭から当面までの期間に、世界のサイバー攻撃件数の週平均は前年同期比で3%増加しました。本年に入って以降の1組織当たりの週平均攻撃数は1,200回に上っています。

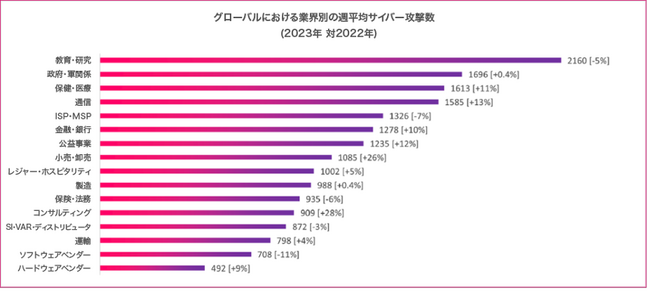

グローバルにおける業界別の攻撃:攻撃の対象となる医療・保健業界

最も多く攻撃を受けているのは教育・研究分野で、1組織当たり 週平均2,160件の攻撃を受けていますが、2022年同期比では5%減少しました。次いで攻撃を受けているのは政府・軍関係で、1組織当たり週平均1,696件の攻撃を受け、前年同期比では0.4%増加しています。一方、僅差で続く医療・保健業界は週平均で1,613件の攻撃を受けており、前年同期比11%増という大幅な増加を示しています。

別種の“健康上の恐怖” - なぜ病院へのサイバー攻撃が増えているのか?

病院や医療機関への攻撃増加には、以下のようないくつかの理由が関連しています。

価値の高いデータの宝庫:医療機関は個人の健康記録、財務データ、その他個人が特定可能な情報など、機密情報の宝庫を有しています。サイバー犯罪者はこれらのデータを、個人情報の窃取、金銭的利益、あるいは恐喝に利用するため標的とします。

重要インフラ:病院は重要インフラの一部であり、運営の中断により深刻な結果につながりかねません。サイバー攻撃者はこれを身代金目当ての脅迫や、政治もしくはイデオロギー上の動機から混乱を引き起こす目的で利用する可能性があります。

IoTの危険性:多くの医療機関がIoTを利用しており、ネットワークには大量の管理されていないIoT機器が接続されています。こうしたIoT機器はそのそれぞれがハッカーの侵入ポイントとなりうるため、ほぼすべての病院がサイバー攻撃に対して脆弱になっています。

レガシーシステムの脆弱性:多くの医療システムはレガシーテクノロジーに依存しており、強固なセキュリティ対策が講じられていない可能性があります。旧式のシステムはより脆弱で悪用されやすく、サイバー攻撃者の魅力的なターゲットとなります。

限られたITリソース:医療機関では多くの場合、サイバーセキュリティに割り当てられるリソースは予算および専門知識の両面において限られています。そのため他業界と比べて防御力に劣り、サイバー犯罪者を惹きつけやすくなります。

高リスク、低耐性:ヘルスケアの性質上、何らかの混乱が即座に人命を脅かす結果につながりかねません。サイバー犯罪者は、医療事業者が重要なサービスの復旧のため迅速に身代金を支払う可能性が高いことを認識しているため、医療事業の緊急性の高さを悪用する可能性があります。

サプライチェーンの脆弱性:ヘルスケアのエコシステムには、製薬会社、医療機器メーカー、保険会社など、さまざまな事業体が相互に関わっています。サイバー攻撃者はこうした相互接続型システムの脆弱性を悪用し、機密性の高い医療データへのアクセスを試みる可能性があります。

世界的な健康への懸念:世界的な健康危機やパンデミックなどの出来事は、人心に危機感や集中力の欠如をもたらします。サイバー犯罪者にとっては、人々が他方に気を取られている隙に攻撃の実行を可能にするための隠れ蓑となります。

[画像1: リンク ]

地域別の攻撃数:APAC地域は前年比15%と大幅に増加

2023年の当面までの期間において、地域別で最も多くサイバー攻撃に見舞われたのはアフリカ地域で、1組織当たりの週平均攻撃数は1,987件でした。この数字は、2022年同期比で6%の増加を示しています。またAPAC地域は1組織当たりの週平均攻撃数は前年同期比15%という大幅な増加を記録し、1,963件に達しました。

[表1: リンク ]

世界全体で週平均にして34組織に1組織がランサムウェア攻撃を経験

2023年の当面までの期間において、世界的に週平均34組織に1組織が未遂を含むランサムウェア攻撃を経験しており、前年同期比4%の増加となっています。

アフリカ地域およびラテンアメリカ地域の組織はランサムウェア攻撃に最も多くの影響を受けており、週平均19組織に1組織が攻撃を経験しています。

北アメリカ地域では攻撃件数が前年同期比で25%増となり、最も高い伸び率を示しました。

[表2: リンク ]

グローバルにおける業界別のランサムウェア攻撃

2023年第三四半期までにおいて、最も多くランサムウェア攻撃を受けているのは政府・軍関係で、24組織に1組織がランサムウェア攻撃を受けましたが、前年同期比では11%減少しています。次いで被害が大きいのは医療・保健業界で、25組織に1組織がランサムウェア攻撃を受けており、前年同期比3%増加となりました。教育・研究業界は昨年同様の増加率を示し、27組織に1組織がランサムウェア攻撃の標的となり僅差で3位となっています。

また、注目すべきはランサムウェア攻撃の影響を受けた業界の上位に重要インフラやサービスが多く含まれている点です。6位の公益事業分野では、ランサムウェア攻撃が前年比26%増という劇的な増加を見せています。

[画像2: リンク ]

ランサムウェアの増加が続く理由

実入りの良いビジネスモデル:ランサムウェアがサイバー犯罪者に大きな利益をもたらす事業であることはすでに実証済みです。個人、企業、あるいは政府から金銭を脅し取れるランサムウェアの能力が、増加を後押ししています。仮想通貨がもたらす相対的な匿名性によって、攻撃者が追跡を逃れつつ支払いを受けることもより容易となっています。

手口の高度化:サイバー犯罪者は常にその手口を進化させ続けています。ゼロデイ脆弱性の悪用やソーシャルエンジニアリングなど高度な手口を用いることにより、従来のセキュリティ対策の回避が可能になります。

サービスとしてのランサムウェア(RaaS):RaaSプラットフォームの台頭により、高いスキルを持たない個人でも、ランサムウェア攻撃の実行が容易になりました。この“プラグアンドプレイ”モデルは悪意あるツールとインフラを提供し、サイバー犯罪への参入のハードルを引き下げています。

サイバーハイジーンの弱点を悪用:多くの組織、特に小規模な組織では、サイバーセキュリティ対策が不十分な可能性もあります。脆弱なパスワード、パッチ未適用のシステム、不十分な従業員教育などの悪用により、ランサムウェア攻撃者が侵入する隙が生まれます。

重要インフラを標的に:サイバー犯罪者は、医療・保健、エネルギー、運輸など重要インフラをより多く標的としています。こうした業界は深刻な結果を招き得る業務の中断を避けるため、身代金を迅速に支払う可能性が高くなります。

不十分な規制:一部地域では、サイバーセキュリティに関する規制や法律が、攻撃者を効果的に抑止できるほど強固ではありません。こうした規制の欠如は、犯罪者のさらなる増長を招きます。

仮想通貨の匿名性:身代金の支払いにビットコインなどの仮想通貨を使うことで、従来の銀行システムにはない匿名性が得られます。これにより容易に追跡されることなく、ランサムウェア攻撃に必要な金銭的取引が可能になります。

実践的アドバイス:ランサムウェアおよびその他の攻撃を防ぐために

サイバー意識向上トレーニング: フィッシングメールに使われる典型的な表現や兆候について、従業員への指導など、高頻度でのサイバーセキュリティ意識向上トレーニングの実施は、ランサムウェアから組織を守るために非常に重要です。

最新パッチの適用: コンピューターを常に最新の状態に保ち、セキュリティパッチ(特に“重要”とラベル付けされたもの)を適用しましょう。

より優れた脅威防止の活用: ランサムウェア攻撃の大部分は、手遅れになる前に検知し解決できます。電子メールのスキャンおよび監視や、不審なファイルのスキャンとファイルアクティビティの監視などの機能を含む、組織における自動化された脅威検知と予防機能の導入が有効です。また、サイバー犯罪者が絶えずその手口を洗練させ続ける中、AI駆動型サイバーセキュリティソリューションは無数のサイバー攻撃に対する強固な盾となります。

アンチランサムウェアソリューション:アンチランサムウェアソリューション < リンク > は、ランサムウェアが一般に示す不審な挙動について、コンピューター上で実行されているプログラムを監視します。これらの動作が検出された場合、被害拡大前に暗号化を停止する措置を講じることができます。

強固なデータバックアップ: ランサムウェアの目的は、被害者が暗号化されたデータへのアクセスを取り戻すため身代金を支払うよう仕向けることです。堅牢で安全なデータバックアップソリューションは、ランサムウェア攻撃の影響を軽減する効果的な方法のひとつです。

本プレスリリースは、米国時間2023年10月25日に発表されたブログ < リンク > (英語)をもとに作成しています。

Check Point Researchについて

Check Point Researchは、チェック・ポイントのお客様、脅威情報コミュニティを対象に最新のサイバー脅威インテリジェンスの情報を提供しています。チェック・ポイントの脅威インテリジェンスであるThreatCloud に保存されている世界中のサイバー攻撃に関するデータの収集・分析を行い、ハッカーを抑止しながら、自社製品に搭載される保護機能の有効性について開発に携わっています。100人以上のアナリストや研究者がチームに所属し、セキュリティ ベンダー、捜査当局、各CERT組織と協力しながら、サイバーセキュリティ対策に取り組んでいます。

ブログ: リンク

X(旧Twitter): リンク

チェック・ポイントについて

チェック・ポイント・ソフトウェア・テクノロジーズ(リンク)は、世界各国の政府機関や企業など、あらゆる組織に対応するサイバーセキュリティソリューションを提供するリーディングカンパニーです。Check Point Infinityの各ソリューションはマルウェアやランサムウェアを含むあらゆる脅威に対して業界トップクラスの捕捉率を誇り、第5世代のサイバー攻撃から企業や公共団体を守ります。Infinityは、企業環境に妥協のないセキュリティを提供し第5世代の脅威防御を実現する4つの柱で構成されています。リモートユーザー向けのCheck Point Harmony、クラウドを自動的に保護するCheck Point CloudGuard、ネットワーク境界を保護するCheck Point Quantum、そして防止優先のセキュリティオペレーションスイート、Check Point Horizonです。チェック・ポイントは10万を超えるあらゆる規模の組織を守っています。チェック・ポイント・ソフトウェア・テクノロジーズの全額出資日本法人、チェック・ポイント・ソフトウェア・テクノロジーズ株式会社(リンク)は、1997年10月1日設立、東京都港区に拠点を置いています。

ソーシャルメディア アカウント

・Check Point Blog: リンク

・Check Point Research Blog: リンク

・YouTube: リンク

・LinkedIn: リンク

・Twitter: リンク

・Facebook: リンク

本件に関する報道関係者からのお問い合わせ

チェック・ポイント広報事務局 (合同会社NEXT PR内)

Tel: 03-4405-9537 Fax: 03-4332-2354

E-mail: checkpointPR@next-pr.co.jp

プレスリリース提供:PR TIMES リンク

御社のプレスリリース・イベント情報を登録するには、ZDNet Japan企業情報センターサービスへのお申し込みをいただく必要がございます。詳しくは以下のページをご覧ください。