暗号化型ランサムウェア「Locky」ファミリによる攻撃はほぼなくなったと見られていたが、新たな電子メールキャンペーンによってその勢いを盛り返してきている。AppRiverの研究者らによると、このキャンペーンは2017年後半で最も大規模なものの1つだという。

米国時間8月28日の24時間だけで、Lockyの添付された電子メールが2300万通以上送信された。この攻撃は、米国の労働者らが月曜の朝に仕事を始めるタイミングを狙ったかのように急増した。

この新たなキャンペーンを検知したAppRiverの研究者らは、「2017年後半で最も大規模なマルウェアキャンペーンの1つ」だと述べている。

「please print」(印刷してください)や「documents」(ドキュメント)、「scans」(スキャン)といった件名の膨大な数の電子メールが、Lockyランサムウェアの拡散を目的として送信された。

この電子メールには、Visual Basic Script(VBS)を含んだZIPファイルをさらにZIP圧縮したファイルが添付されている。メールの受信者がこのスクリプトファイルを開いてしまうと、最新バージョンのLockyランサムウェア(最近発見された「Lukitus」という亜種)がダウンロードされ、そのコンピュータ上のすべてのファイルが暗号化される。

このマルウェアを送り込む手段は使い古されたものだが、送信された大量のメッセージのうちのほんの少数が目的を達成し、悪意あるペイロードが実行されるだけで、攻撃者に莫大な利益がもたらされるという点を忘れてはならない。

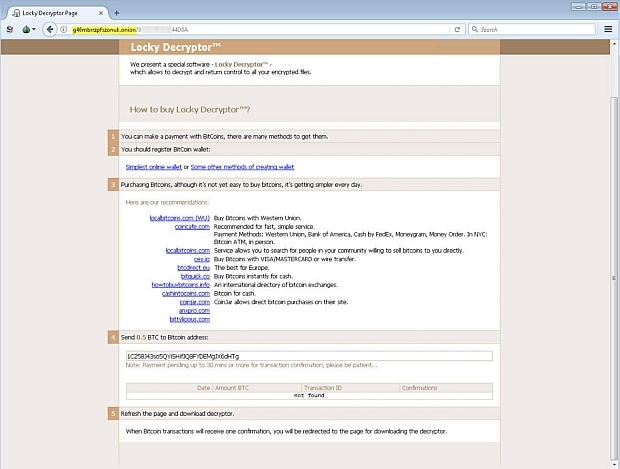

Lockyによってファイルを暗号化されてしまった不運な被害者らは、脅迫状を目にすることになる。これには、0.5ビットコイン(本稿執筆時点で約2300ドル/1800ポンド)を支払い、ファイルを復元するための「Locky Decryptor」という形態の「専用ソフトウェア」を購入するよう記されている。

攻撃者らは、被害者からの支払いを確実なものにするために、「Tor」ブラウザのダウンロード方法とインストール方法とともに、ビットコインの購入方法も提示している。

被害者にとって残念なことに、研究者らは今のところ、このランサムウェアの最新バージョンを解読し、無料の暗号解読ツールを提供する段階には至っていない。

Lockyファミリは、これまでで最も多くの被害を及ぼしたものの1つであり、2016年には多くの有名な事件を引き起こしてその名をとどろかせた。実際のところ、Lockyはマルウェアのうちで最も一般的な形態の1つになったと言われるほど猛威をふるった時期もあった。

しかしLockyはその後、ランサムウェアの王という地位を「Cerber」に明け渡している。

この記事は海外CBS Interactive発の記事を朝日インタラクティブが日本向けに編集したものです。

CNET Japanの記事を毎朝メールでまとめ読み(無料)

プライバシーを守って空間を変える

プライバシーを守って空間を変える

ドコモビジネス×海外発スタートアップ

共創で生まれた“使える”人流解析とは

ひとごとではない生成AIの衝撃

ひとごとではない生成AIの衝撃

Copilot + PCならではのAI機能にくわえ

HP独自のAI機能がPCに変革をもたらす

心と体をたった1分で見える化

心と体をたった1分で見える化

働くあなたの心身コンディションを見守る

最新スマートウオッチが整える日常へ

メルカリが「2四半期連続のMAU減少」を恐れない理由--日本事業責任者が語る【インタビュー】

メルカリが「2四半期連続のMAU減少」を恐れない理由--日本事業責任者が語る【インタビュー】

なぜPayPayは他のスマホ決済を圧倒できたのか--「やり方はADSLの時と同じ」とは

なぜPayPayは他のスマホ決済を圧倒できたのか--「やり方はADSLの時と同じ」とは

AIが通訳するから英語学習は今後「オワコン」?--スピークバディCEOの見方は

AIが通訳するから英語学習は今後「オワコン」?--スピークバディCEOの見方は

パラマウントベッド、100人の若手が浮き彫りにした課題からCVCが誕生

パラマウントベッド、100人の若手が浮き彫りにした課題からCVCが誕生

野村不動産グループが浜松町に本社を「移転する前」に実施した「トライアルオフィス」とは

野村不動産グループが浜松町に本社を「移転する前」に実施した「トライアルオフィス」とは

「ChatGPT Search」の衝撃--Chromeの検索窓がデフォルトで「ChatGPT」に

「ChatGPT Search」の衝撃--Chromeの検索窓がデフォルトで「ChatGPT」に

「S.RIDE」が目指す「タクシーが捕まる世界」--タクシー配車のエスライド、ビジネス向け好調

「S.RIDE」が目指す「タクシーが捕まる世界」--タクシー配車のエスライド、ビジネス向け好調

物流の現場でデータドリブンな文化を創る--「2024年問題」に向け、大和物流が挑む効率化とは

物流の現場でデータドリブンな文化を創る--「2024年問題」に向け、大和物流が挑む効率化とは

「ビットコイン」に資産性はあるのか--積立サービスを始めたメルカリ、担当CEOに聞いた

「ビットコイン」に資産性はあるのか--積立サービスを始めたメルカリ、担当CEOに聞いた

培養肉の課題は多大なコスト--うなぎ開発のForsea Foodsに聞く商品化までの道のり

培養肉の課題は多大なコスト--うなぎ開発のForsea Foodsに聞く商品化までの道のり

過去の歴史から学ぶ持続可能な事業とは--陽と人と日本郵政グループ、農業と物流の課題解決へ

過去の歴史から学ぶ持続可能な事業とは--陽と人と日本郵政グループ、農業と物流の課題解決へ

通信品質対策にHAPS、銀行にdポイント--6月就任のNTTドコモ新社長、前田氏に聞く

通信品質対策にHAPS、銀行にdポイント--6月就任のNTTドコモ新社長、前田氏に聞く

「代理店でもコンサルでもない」I&COが企業の課題を解決する

「代理店でもコンサルでもない」I&COが企業の課題を解決する