世界中の大企業や電力会社、政府機関が、「Petya」と呼ばれるマルウェアの亜種から影響を受けている。

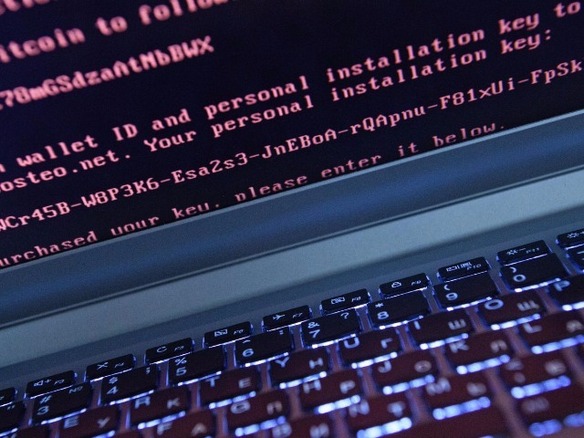

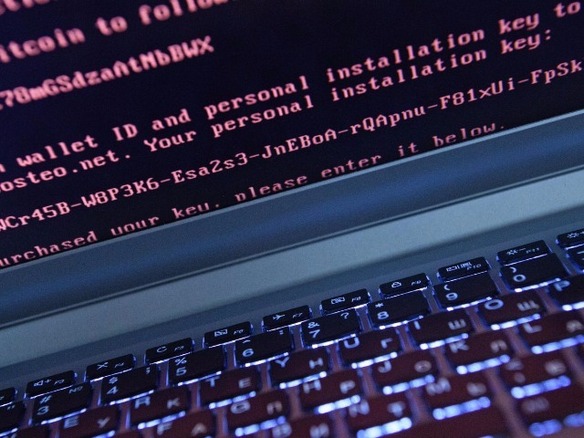

当初、Petyaはランサムウェアだと考えられた。感染したコンピュータを暗号化して事実上使用できなくし、身代金を要求するメッセージを画面上に表示するからだ。

だが、Petyaはおそらくランサムウェアではない。ハッカーらが用意した決済システムは、ほとんど使い物にならないからだ。彼らはビットコインの支払先として1つのアドレスしか使用しておらず、そのアドレスは電子メールプロバイダーによって既に閉鎖されている。現在では、ランサムウェアはマルウェアの偽装工作にすぎず、本来の目的は、特にウクライナ政府に甚大な損害を与えることだと考えられている。Petyaは、コンピュータとそのデータを使用不能にするだけでなく、被害者のユーザー名とパスワードを盗み出すトロイの木馬も内蔵しているとされる。

実際にはPetyaという名称は、今回のマルウェアの旧バージョンのものである。重要な違いが出てきたため、研究者らはPetyaの新種を旧バージョンと区別して、さまざまな名称で呼んでいる。多くみられる呼び名は「GoldenEye」だ。

GoldenEyeがコンピュータを攻撃する方法は2種類ある。セキュリティ企業のSophosは、GoldenEyeはエクスプロイト「EternalBlue」を利用しているとし、「このエクスプロイトは脆弱性のある『Windows Server Message Block』(SMB)を攻撃する。SMBはローカルネットワークでファイルやプリンタを共有するのに使われる。Microsoftは3月、セキュリティ情報『MS17-010』でこの問題に対処したが、このエクスプロイトは5月、『WannaCry』拡散の大きな原因となった」と述べている。また、新しいPetyaの亜種は、Microsoftの『PsExec』ツールのあるバージョンと標的コンピュータの管理者認証情報を組み合わせて、自己拡散することもできるとしている。

これらの問題は既にセキュリティパッチにより修正済みだが、まだダウンロードしていないユーザーもいるため、拡散が続いている。最初の防衛線は、必ず最新バージョンの「Windows」を使うことだ。自動アップデートを有効にしている人は安全である。修正を含むアップデートが既にコンピュータにインストールされているはずだ。

Windowsは全バージョン向けのアップデートを公開している。

次に、アンチウイルスソフトウェアが最新バージョンであることを確認しよう。ほとんどのセキュリティ企業は、Petyaと今回の新種をブロックするパッチを既に公開済みだ。

最後に、適切な予防措置を日常的に実践しよう。Sophosでは、定期的にコンピュータをバックアップし、最新のバックアップコピーをオフサイトで管理することを推奨している。

この記事は海外CBS Interactive発の記事を朝日インタラクティブが日本向けに編集したものです。

CNET Japanの記事を毎朝メールでまとめ読み(無料)

ひとごとではない生成AIの衝撃

ひとごとではない生成AIの衝撃

Copilot + PCならではのAI機能にくわえ

HP独自のAI機能がPCに変革をもたらす

心と体をたった1分で見える化

心と体をたった1分で見える化

働くあなたの心身コンディションを見守る

最新スマートウオッチが整える日常へ

プライバシーを守って空間を変える

プライバシーを守って空間を変える

ドコモビジネス×海外発スタートアップ

共創で生まれた“使える”人流解析とは

メルカリが「2四半期連続のMAU減少」を恐れない理由--日本事業責任者が語る【インタビュー】

メルカリが「2四半期連続のMAU減少」を恐れない理由--日本事業責任者が語る【インタビュー】

なぜPayPayは他のスマホ決済を圧倒できたのか--「やり方はADSLの時と同じ」とは

なぜPayPayは他のスマホ決済を圧倒できたのか--「やり方はADSLの時と同じ」とは

AIが通訳するから英語学習は今後「オワコン」?--スピークバディCEOの見方は

AIが通訳するから英語学習は今後「オワコン」?--スピークバディCEOの見方は

パラマウントベッド、100人の若手が浮き彫りにした課題からCVCが誕生

パラマウントベッド、100人の若手が浮き彫りにした課題からCVCが誕生

野村不動産グループが浜松町に本社を「移転する前」に実施した「トライアルオフィス」とは

野村不動産グループが浜松町に本社を「移転する前」に実施した「トライアルオフィス」とは

「ChatGPT Search」の衝撃--Chromeの検索窓がデフォルトで「ChatGPT」に

「ChatGPT Search」の衝撃--Chromeの検索窓がデフォルトで「ChatGPT」に

「S.RIDE」が目指す「タクシーが捕まる世界」--タクシー配車のエスライド、ビジネス向け好調

「S.RIDE」が目指す「タクシーが捕まる世界」--タクシー配車のエスライド、ビジネス向け好調

物流の現場でデータドリブンな文化を創る--「2024年問題」に向け、大和物流が挑む効率化とは

物流の現場でデータドリブンな文化を創る--「2024年問題」に向け、大和物流が挑む効率化とは

「ビットコイン」に資産性はあるのか--積立サービスを始めたメルカリ、担当CEOに聞いた

「ビットコイン」に資産性はあるのか--積立サービスを始めたメルカリ、担当CEOに聞いた

培養肉の課題は多大なコスト--うなぎ開発のForsea Foodsに聞く商品化までの道のり

培養肉の課題は多大なコスト--うなぎ開発のForsea Foodsに聞く商品化までの道のり

過去の歴史から学ぶ持続可能な事業とは--陽と人と日本郵政グループ、農業と物流の課題解決へ

過去の歴史から学ぶ持続可能な事業とは--陽と人と日本郵政グループ、農業と物流の課題解決へ

通信品質対策にHAPS、銀行にdポイント--6月就任のNTTドコモ新社長、前田氏に聞く

通信品質対策にHAPS、銀行にdポイント--6月就任のNTTドコモ新社長、前田氏に聞く

「代理店でもコンサルでもない」I&COが企業の課題を解決する

「代理店でもコンサルでもない」I&COが企業の課題を解決する