セキュリティ企業Finjanの研究者たちが、オンラインバンキングを狙った新型のトロイの木馬の詳細を明らかにした。このトロイの木馬は、オンラインバンキングのログイン認証情報を盗むだけでなく、ユーザーがログインしている間に口座から実際に金銭を盗み、偽の残高情報を表示するという。

オンラインバンキングを狙うこのトロイの木馬は「URLZone」と呼ばれ、通常と異なる取引が検出された場合に作動する詐欺行為検出システムを迂回するように作られている、とFinjanの最高技術責任者(CTO)であるYuval Ben-Itzhak氏は、米国時間9月29日のインタビューで語った。例えば口座から盗む金額を、口座の残高に基づいてその場で計算するようプログラムされているという。

Ben-Itzhak氏によると、このトロイの木馬は「Firefox」「Internet Explorer(IE)6」「IE7」「IE8」「Opera」のセキュリティホールを悪用するものであり、また過去に報告されたオンラインバンキングを狙うトロイの木馬とは異なっているという。このトロイの木馬の実行可能コードは、Windowsシステム上でのみ実行され、悪質なJavaScriptやAdobe PDFファイルなど、さまざまな経路を介して送り込まれる可能性がある、と同氏は付け加えた。

Finjanの最新の報告書によると、同社の研究者たちが分析したこのトロイの木馬は、ドイツにある名前が明かされていない複数の銀行の顧客を狙ったものだという。このトロイの木馬は、ウクライナにあるコマンド&コントロールサーバにリンクしていた。このサーバが、感染したPC内に潜むトロイの木馬ソフトウェアに指示を送るために使用されていた。Finjanはドイツの捜査当局に通報した、とBen-Itzhak氏は述べた。

「これはオンラインバンキングを狙った次世代のトロイの木馬だ。詐欺対策システムをかいくぐるように設計された、より高度なトロイの木馬という新しいトレンドの1つの例だ」(Ben-Itzhak氏)

Ben-Itzhak氏は、Finjanの研究者たちは、感染したマシン内のコードからコマンド&コントロールサーバへの通信を追跡することができたと述べている。コマンド&コントロールサーバにはセキュリティ保護が施されていなかったという。そのサーバで、研究者たちは「LuckySploit」の管理コンソールを見つけ、トロイの木馬が具体的にどのようなルールに従うように記述されているか、および被害者に関する統計情報を見ることができた。

同氏によれば、このマルウェアを配布しているサイトにアクセスしたコンピュータの数は約9万台で、そのうち感染したのは6400台、成功率は7.5%になるという。そして、トロイの木馬がインストールされたコンピュータのユーザーのうち数百人が、銀行口座から金銭を盗まれたという。

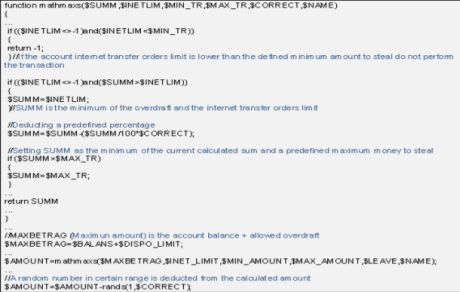

このトロイの木馬は、被害者の銀行口座から盗む金額を算出するための詳細な命令をコードに含んでいる。

このトロイの木馬は、被害者の銀行口座から盗む金額を算出するための詳細な命令をコードに含んでいる。CNET Japanの記事を毎朝メールでまとめ読み(無料)

心と体をたった1分で見える化

心と体をたった1分で見える化

働くあなたの心身コンディションを見守る

最新スマートウオッチが整える日常へ

ひとごとではない生成AIの衝撃

ひとごとではない生成AIの衝撃

Copilot + PCならではのAI機能にくわえ

HP独自のAI機能がPCに変革をもたらす

プライバシーを守って空間を変える

プライバシーを守って空間を変える

ドコモビジネス×海外発スタートアップ

共創で生まれた“使える”人流解析とは

メルカリが「2四半期連続のMAU減少」を恐れない理由--日本事業責任者が語る【インタビュー】

メルカリが「2四半期連続のMAU減少」を恐れない理由--日本事業責任者が語る【インタビュー】

なぜPayPayは他のスマホ決済を圧倒できたのか--「やり方はADSLの時と同じ」とは

なぜPayPayは他のスマホ決済を圧倒できたのか--「やり方はADSLの時と同じ」とは

AIが通訳するから英語学習は今後「オワコン」?--スピークバディCEOの見方は

AIが通訳するから英語学習は今後「オワコン」?--スピークバディCEOの見方は

パラマウントベッド、100人の若手が浮き彫りにした課題からCVCが誕生

パラマウントベッド、100人の若手が浮き彫りにした課題からCVCが誕生

野村不動産グループが浜松町に本社を「移転する前」に実施した「トライアルオフィス」とは

野村不動産グループが浜松町に本社を「移転する前」に実施した「トライアルオフィス」とは

「ChatGPT Search」の衝撃--Chromeの検索窓がデフォルトで「ChatGPT」に

「ChatGPT Search」の衝撃--Chromeの検索窓がデフォルトで「ChatGPT」に

「S.RIDE」が目指す「タクシーが捕まる世界」--タクシー配車のエスライド、ビジネス向け好調

「S.RIDE」が目指す「タクシーが捕まる世界」--タクシー配車のエスライド、ビジネス向け好調

物流の現場でデータドリブンな文化を創る--「2024年問題」に向け、大和物流が挑む効率化とは

物流の現場でデータドリブンな文化を創る--「2024年問題」に向け、大和物流が挑む効率化とは

「ビットコイン」に資産性はあるのか--積立サービスを始めたメルカリ、担当CEOに聞いた

「ビットコイン」に資産性はあるのか--積立サービスを始めたメルカリ、担当CEOに聞いた

培養肉の課題は多大なコスト--うなぎ開発のForsea Foodsに聞く商品化までの道のり

培養肉の課題は多大なコスト--うなぎ開発のForsea Foodsに聞く商品化までの道のり

過去の歴史から学ぶ持続可能な事業とは--陽と人と日本郵政グループ、農業と物流の課題解決へ

過去の歴史から学ぶ持続可能な事業とは--陽と人と日本郵政グループ、農業と物流の課題解決へ

通信品質対策にHAPS、銀行にdポイント--6月就任のNTTドコモ新社長、前田氏に聞く

通信品質対策にHAPS、銀行にdポイント--6月就任のNTTドコモ新社長、前田氏に聞く

「代理店でもコンサルでもない」I&COが企業の課題を解決する

「代理店でもコンサルでもない」I&COが企業の課題を解決する