「MSセキュリティのこの10年」シリーズでは、Microsoftのセキュリティ戦略が過去10年でどう変わってきたかをレポートする。本編はシリーズ第1回目の記事である。

ワシントン州レドモンド--Matt Thomlinson氏は苦労話の例として、2003年の夏を振り返る。

「Microsoftの敷地内にバスが何台も入ってきて、エンジニアたちを日常業務から(製品サポートの)電話対応業務へとピストン輸送して行った。つらい思いだった」Microsoftのセキュリティエンジニア業務を率いるThomlinson氏は語る。

それはBlasterワームが大発生して、不満を持ったユーザーからの電話でMicrosoftの電話回線がパンクしたときであった。

Microsoft Security Response CenterのディレクターであるAndrew Cushman氏は、長靴を履いて前庭に集水溝を取りつけているとき、アカウントマネージャから電話を受けたことを思い出す。2001年9月11日のわずか数日後、Microsoftの最大の顧客の一つが、後でNimdaだと知ることになるワームの被害にあったときだった。

Cushman氏の上司であるGeorge Stathakopoulos氏は、映画「マスター・アンド・コマンダー」をまだ最後まで観終わっていない。2004年の春、ソファーに腰掛けてその映画を観ているとき、Sasserが大発生しているという電話を受けた。

Microsoftの現在のセキュリティ慣行の多くは、Microsoft製品の保護に携わった社員が過去10年間に学んできた手痛い教訓にその源をたどることができる。

Microsoftの副社長であるMike Nash氏の経験から、同社では緊急時にすばやく社員と連絡を取るための電話連絡網の整備に踏み切った。2003年1月にSlammerワームが大発生したとき、Nash氏はMicrosoft SQL Serverの副社長であるGordon Mangione氏の居場所を大慌てで探す羽目になり、挙句の果てに、カナダでの姉の結婚式に出席中のところを探し当てた。(SlammerはMicrosoftのSQL Serverデータベースを使ってサービス拒否(DoS)攻撃を伝播した)。Nash氏は朝6時のラジオのローカルニュースでSlammer発生を初めて聞いた。最初は夢ではないかと思ったが、2回目の報道を耳にしたとき、それが本当だと知ってオフィスに向かった。「着いたのは私が2番目だった」と振り返る。

Microsoftはまた、パッチを持っているだけでは十分ではなく、パッチは大半のユーザーが配備できるよう簡単になっていなければならないということも Slammerから学んだ。そうすることで、大発生がすばやく伝播することのリスクを下げることができる。また、一つの脆弱性にパッチをあてるだけでは不十分だということは、Blasterから学習した。すべての脆弱性を包括的にとらえるシステム化されたプロセスが必要だった。それはMicrosoftのセキュリティ開発ライフサイクル(SDL)として知られる現行のアプローチへの準備を具現化したものだ。

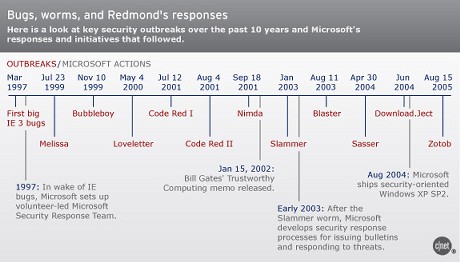

Microsoftのセキュリティ年表

Microsoftのセキュリティ年表

MicrosoftのBill Gates会長はCNET News.comのインタビューにこう答えた。「この分野でベストな人材をふんだんに投入した。まだしなければならない作業は山積みだが、ここ5年間で間違いなく5年分は進歩した」

忘れられないほど強烈なOJT研修となる理由の大半は、Microsoftとその社員がセキュリティにどのように対処したかについての10年に及ぶ進化の歴史から見出すことができる。1997年までは、セキュリティとは製品の設計と開発が終わったずっと後にソフトウェアに取り付ける一連の機能だと考えるのが主流だった。開発しながらコードを保護するという考えは誰も持っていなかった。

CNET Japanの記事を毎朝メールでまとめ読み(無料)

心と体をたった1分で見える化

心と体をたった1分で見える化

働くあなたの心身コンディションを見守る

最新スマートウオッチが整える日常へ

プライバシーを守って空間を変える

プライバシーを守って空間を変える

ドコモビジネス×海外発スタートアップ

共創で生まれた“使える”人流解析とは

ひとごとではない生成AIの衝撃

ひとごとではない生成AIの衝撃

Copilot + PCならではのAI機能にくわえ

HP独自のAI機能がPCに変革をもたらす

メルカリが「2四半期連続のMAU減少」を恐れない理由--日本事業責任者が語る【インタビュー】

メルカリが「2四半期連続のMAU減少」を恐れない理由--日本事業責任者が語る【インタビュー】

なぜPayPayは他のスマホ決済を圧倒できたのか--「やり方はADSLの時と同じ」とは

なぜPayPayは他のスマホ決済を圧倒できたのか--「やり方はADSLの時と同じ」とは

AIが通訳するから英語学習は今後「オワコン」?--スピークバディCEOの見方は

AIが通訳するから英語学習は今後「オワコン」?--スピークバディCEOの見方は

パラマウントベッド、100人の若手が浮き彫りにした課題からCVCが誕生

パラマウントベッド、100人の若手が浮き彫りにした課題からCVCが誕生

野村不動産グループが浜松町に本社を「移転する前」に実施した「トライアルオフィス」とは

野村不動産グループが浜松町に本社を「移転する前」に実施した「トライアルオフィス」とは

「ChatGPT Search」の衝撃--Chromeの検索窓がデフォルトで「ChatGPT」に

「ChatGPT Search」の衝撃--Chromeの検索窓がデフォルトで「ChatGPT」に

「S.RIDE」が目指す「タクシーが捕まる世界」--タクシー配車のエスライド、ビジネス向け好調

「S.RIDE」が目指す「タクシーが捕まる世界」--タクシー配車のエスライド、ビジネス向け好調

物流の現場でデータドリブンな文化を創る--「2024年問題」に向け、大和物流が挑む効率化とは

物流の現場でデータドリブンな文化を創る--「2024年問題」に向け、大和物流が挑む効率化とは

「ビットコイン」に資産性はあるのか--積立サービスを始めたメルカリ、担当CEOに聞いた

「ビットコイン」に資産性はあるのか--積立サービスを始めたメルカリ、担当CEOに聞いた

培養肉の課題は多大なコスト--うなぎ開発のForsea Foodsに聞く商品化までの道のり

培養肉の課題は多大なコスト--うなぎ開発のForsea Foodsに聞く商品化までの道のり

過去の歴史から学ぶ持続可能な事業とは--陽と人と日本郵政グループ、農業と物流の課題解決へ

過去の歴史から学ぶ持続可能な事業とは--陽と人と日本郵政グループ、農業と物流の課題解決へ

通信品質対策にHAPS、銀行にdポイント--6月就任のNTTドコモ新社長、前田氏に聞く

通信品質対策にHAPS、銀行にdポイント--6月就任のNTTドコモ新社長、前田氏に聞く

「代理店でもコンサルでもない」I&COが企業の課題を解決する

「代理店でもコンサルでもない」I&COが企業の課題を解決する