1990年代の初めには名案のように感じられたのかもしれない。Secure-Socket Layer(SSL)という暗号化技術が産声を上げた当時、米国家安全保障局(NSA)は外国でやり取りされる「セキュア」なウェブトラフィックの内容を確実に傍受したいと考えていた。このためNSAは「Netscape Navigator」のインターナショナル版には40ビット暗号を使用し、より安全な128ビット暗号は米国版でのみ使用するようNetscapeを説き伏せた。その後、2000年1月に暗号輸出管理規則が改正され、どのようなブラウザでもよりセキュアなSSLを使用できるようになった。しかし、旧来のセキュアでないコードは、15年が経過した今でも使用されており、われわれに牙をむいてきている。

The Washington Postが米国時間3月3日に報じたところによると、スペインの研究グループであるIMDEA Software Instituteと、フランス国立情報学自動制御研究所(INRIA)、Microsoft Researchのメンバーからなる暗号研究者グループは「ブラウザに対して輸出グレードの古い暗号を強制的に使用させたうえで、その暗号をほんの数時間で解読する」という攻撃手法を発見したという。ハッカーはいったん解読に成功すれば、パスワードやその他の個人情報を盗めるうえ、Facebookの「Like」(いいね!)ボタンのようなウェブページ上の要素を乗っ取り、ウェブサイトそのものに幅広い攻撃を仕掛けることも可能になる。

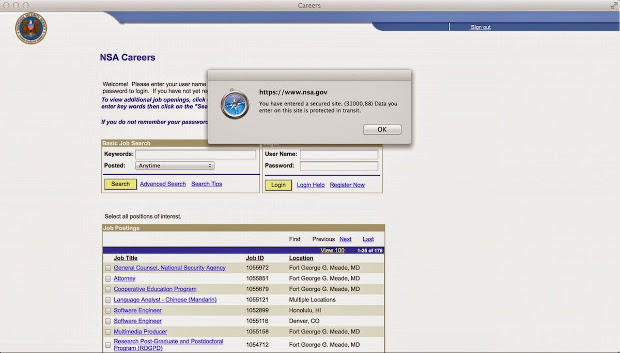

SMACK(State Machine AttaCKsの略)と自称するこのグループは、「輸出グレード」の弱い暗号がいまだに数多くのウェブサーバや、ブラウザ、その他のSSL実装でサポートされていることを発見した。この「FREAK」(Factoring attack on RSA-EXPORT Keysの略)と呼ばれる脆弱性を抱えていた、あるいはいまだに抱えている膨大な数のウェブサイトには、American ExpressのサイトやWhitehouse.gov、FBI.gov、そして皮肉なことにNSAのサイトまでもが含まれている。

The Washington Postは、「われわれはこのような暗号化が当然、使われなくなっていると考えていた」というINRIAの研究者Karthikeyan Bhargavan氏の言葉を伝えている。しかし彼らの考えは間違っていた。

ペンシルバニア大学の暗号研究者Nadia Heninger氏はThe Washington Postに対して「これは要するに、1990年代からよみがえってきたゾンビだ(中略)このような輸出グレードのコードをまだ誰かが使用しているなど、誰も認識していなかったと思う」と語っている。

旧式となった40ビットの秘密鍵や、512ビットのRSA公開鍵の解読に取り組んできているHeninger氏は、「『Amazon Web Services』(AWS)上のコンピュータを使い、約7時間で輸出グレードの暗号鍵を特定できる」ことが分かったと述べている。いったん鍵を特定できれば、ハッカーは暗号鍵を特定したそのウェブサイトを利用して、簡単に中間者(MITM)攻撃を仕掛けられるようになる。

CNET Japanの記事を毎朝メールでまとめ読み(無料)

CNET Japan Live 2025開催レポート

CNET Japan Live 2025開催レポート

イノベーションの「種」から社会実装へ--

社会課題の解決に挑む各社の挑戦

無限に広がる可能性

無限に広がる可能性

すべての業務を革新する

NPUを搭載したレノボAIパソコンの実力

心と体をたった1分で見える化

心と体をたった1分で見える化

働くあなたの心身コンディションを見守る

最新スマートウオッチが整える日常へ

メルカリが「2四半期連続のMAU減少」を恐れない理由--日本事業責任者が語る【インタビュー】

メルカリが「2四半期連続のMAU減少」を恐れない理由--日本事業責任者が語る【インタビュー】

なぜPayPayは他のスマホ決済を圧倒できたのか--「やり方はADSLの時と同じ」とは

なぜPayPayは他のスマホ決済を圧倒できたのか--「やり方はADSLの時と同じ」とは

AIが通訳するから英語学習は今後「オワコン」?--スピークバディCEOの見方は

AIが通訳するから英語学習は今後「オワコン」?--スピークバディCEOの見方は

パラマウントベッド、100人の若手が浮き彫りにした課題からCVCが誕生

パラマウントベッド、100人の若手が浮き彫りにした課題からCVCが誕生

野村不動産グループが浜松町に本社を「移転する前」に実施した「トライアルオフィス」とは

野村不動産グループが浜松町に本社を「移転する前」に実施した「トライアルオフィス」とは

「ChatGPT Search」の衝撃--Chromeの検索窓がデフォルトで「ChatGPT」に

「ChatGPT Search」の衝撃--Chromeの検索窓がデフォルトで「ChatGPT」に

「S.RIDE」が目指す「タクシーが捕まる世界」--タクシー配車のエスライド、ビジネス向け好調

「S.RIDE」が目指す「タクシーが捕まる世界」--タクシー配車のエスライド、ビジネス向け好調

物流の現場でデータドリブンな文化を創る--「2024年問題」に向け、大和物流が挑む効率化とは

物流の現場でデータドリブンな文化を創る--「2024年問題」に向け、大和物流が挑む効率化とは

「ビットコイン」に資産性はあるのか--積立サービスを始めたメルカリ、担当CEOに聞いた

「ビットコイン」に資産性はあるのか--積立サービスを始めたメルカリ、担当CEOに聞いた

培養肉の課題は多大なコスト--うなぎ開発のForsea Foodsに聞く商品化までの道のり

培養肉の課題は多大なコスト--うなぎ開発のForsea Foodsに聞く商品化までの道のり

過去の歴史から学ぶ持続可能な事業とは--陽と人と日本郵政グループ、農業と物流の課題解決へ

過去の歴史から学ぶ持続可能な事業とは--陽と人と日本郵政グループ、農業と物流の課題解決へ

通信品質対策にHAPS、銀行にdポイント--6月就任のNTTドコモ新社長、前田氏に聞く

通信品質対策にHAPS、銀行にdポイント--6月就任のNTTドコモ新社長、前田氏に聞く

「代理店でもコンサルでもない」I&COが企業の課題を解決する

「代理店でもコンサルでもない」I&COが企業の課題を解決する