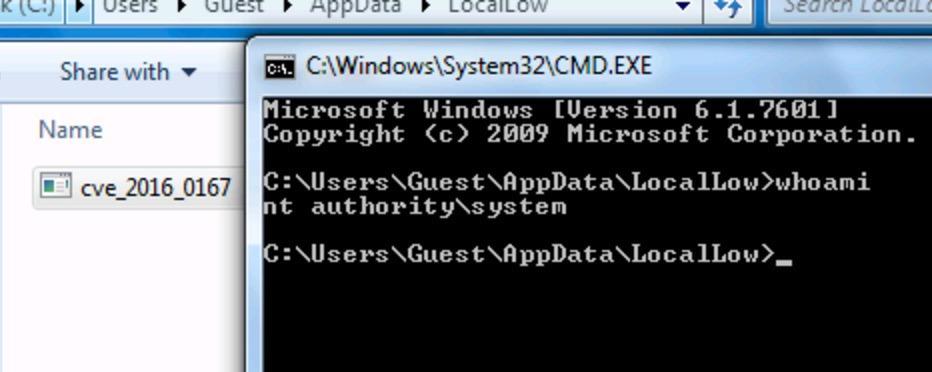

セキュリティ企業FireEyeは米国時間5月11日、3月に発生した標的型攻撃キャンペーンの詳細を同社ブログで発表した。この攻撃キャンペーンでは、「Microsoft Windows」に潜んでいたゼロディ脆弱性(CVE-2016-0167)が悪用され、100社以上の米企業から顧客のクレジットカード情報が盗まれている。

FireEyeのセキュリティチームのメンバーであるDhanesh Kizhakkinan氏とYu Wang氏、Dan Caselden氏、Erica Eng氏らが同ブログに記したところによると、ある犯罪者グループが小売業界やレストラン業界、ホスピタリティ業界の企業に絞ったスピアフィッシング攻撃を3月に実施していたという。

なお、この攻撃に使用されたゼロデイ脆弱性(CVE-2016-0167)は、Microsoftが4月12日にリリースした月例パッチで対処されている。

この脆弱性は、Windowsのグラフィックスサブシステムを取り扱うカーネルモードドライバ「Win32k」に存在していた特権の昇格にまつわるものであり、「Windows Vista」や「Windows Server 2008」「Windows 7」「Windows 8.1」「Windows Server 2012」「Windows RT 8.1」「Windows 10」に影響を及ぼしていた。

FireEyeによると、同脆弱性を突くこの犯罪者グループは、悪質なマクロを記述した「Microsoft Word」文書を電子メールに添付して送信するというスピアフィッシング攻撃を、標的とする米企業に対して実施していたという。

添付ファイルをうっかりオープンしてしまうと、.DOCファイル内に隠されているマクロによってダウンローダプログラム(FireEyeは「PUNCHBUGGY」と呼んでいる)がダウンロード、実行される。

PUNCHBUGGYは、ダイナミックリンクライブラリ(DLL)形式のダウンローダだ。これには32ビット版と64ビット版があり、HTTPS経由で悪意のあるコードを転送するようになっている。FireEyeのセキュリティチームによると、犯罪者グループは「被害者のシステムとのやり取りを行うとともに、被害者の環境を自由に行き来する」ためにこの悪質なコードを利用していたという。今回の攻撃キャンペーンで使用された悪質なコード(FireEyeは「PUNCHTRACK」と呼んでいる)は、POSのメモリを読み取るものであり、クレジットカード情報の盗難に使用されていた。

この記事は海外CBS Interactive発の記事を朝日インタラクティブが日本向けに編集したものです。

CNET Japanの記事を毎朝メールでまとめ読み(無料)

日本版『スターリンク』の夢は実現するか

日本版『スターリンク』の夢は実現するか

日本のインターステラテクノロジズが挑む

「世界初」の衛星通信ビジネス

「チャンスは蓄積できない」

「チャンスは蓄積できない」

先端分野に挑み続けるセックが語る

チャレンジする企業風土と人材のつくり方

議事録作成もデジタル変革!

議事録作成もデジタル変革!

地味ながら負荷の高い議事録作成作業に衝撃

使って納得「自動議事録作成マシン」の実力

無限に広がる可能性

無限に広がる可能性

すべての業務を革新する

NPUを搭載したレノボAIパソコンの実力

メルカリが「2四半期連続のMAU減少」を恐れない理由--日本事業責任者が語る【インタビュー】

メルカリが「2四半期連続のMAU減少」を恐れない理由--日本事業責任者が語る【インタビュー】

なぜPayPayは他のスマホ決済を圧倒できたのか--「やり方はADSLの時と同じ」とは

なぜPayPayは他のスマホ決済を圧倒できたのか--「やり方はADSLの時と同じ」とは

AIが通訳するから英語学習は今後「オワコン」?--スピークバディCEOの見方は

AIが通訳するから英語学習は今後「オワコン」?--スピークバディCEOの見方は

パラマウントベッド、100人の若手が浮き彫りにした課題からCVCが誕生

パラマウントベッド、100人の若手が浮き彫りにした課題からCVCが誕生

野村不動産グループが浜松町に本社を「移転する前」に実施した「トライアルオフィス」とは

野村不動産グループが浜松町に本社を「移転する前」に実施した「トライアルオフィス」とは

「ChatGPT Search」の衝撃--Chromeの検索窓がデフォルトで「ChatGPT」に

「ChatGPT Search」の衝撃--Chromeの検索窓がデフォルトで「ChatGPT」に

「S.RIDE」が目指す「タクシーが捕まる世界」--タクシー配車のエスライド、ビジネス向け好調

「S.RIDE」が目指す「タクシーが捕まる世界」--タクシー配車のエスライド、ビジネス向け好調

物流の現場でデータドリブンな文化を創る--「2024年問題」に向け、大和物流が挑む効率化とは

物流の現場でデータドリブンな文化を創る--「2024年問題」に向け、大和物流が挑む効率化とは

「ビットコイン」に資産性はあるのか--積立サービスを始めたメルカリ、担当CEOに聞いた

「ビットコイン」に資産性はあるのか--積立サービスを始めたメルカリ、担当CEOに聞いた

培養肉の課題は多大なコスト--うなぎ開発のForsea Foodsに聞く商品化までの道のり

培養肉の課題は多大なコスト--うなぎ開発のForsea Foodsに聞く商品化までの道のり

過去の歴史から学ぶ持続可能な事業とは--陽と人と日本郵政グループ、農業と物流の課題解決へ

過去の歴史から学ぶ持続可能な事業とは--陽と人と日本郵政グループ、農業と物流の課題解決へ

通信品質対策にHAPS、銀行にdポイント--6月就任のNTTドコモ新社長、前田氏に聞く

通信品質対策にHAPS、銀行にdポイント--6月就任のNTTドコモ新社長、前田氏に聞く

「代理店でもコンサルでもない」I&COが企業の課題を解決する

「代理店でもコンサルでもない」I&COが企業の課題を解決する