「個人、団体、政府、誰でも標的型攻撃のターゲットになる。攻撃されて被害に遭うことは決して恥ではなく、ごく当たり前のこと。水に飛び込んだら濡れる、それと全く同じことだと認識してほしい」――セキュリティソフト会社のカスペルスキーは6月4日、日本年金機構の不正アクセスによる個人情報漏えいを受け、記者説明会を開催。日本におけるサイバー攻撃被害の現状やその対策を説明した。

冒頭で挨拶した、カスペルスキー代表取締役社長の川合林太郎氏は、日本年金機構の事件について「報道は過熱しすぎており、火に油を注ぐようなことはしたくない。名前があがっている企業を槍玉に挙げることが(説明会の)目的ではない」と説明。事件以降、セキュリティ関係者などによる憶測や、勘違い、デマなどの情報が拡散されていることから、同社の調査に基づいた情報が周知されることで、「錯綜している情報が少しでも整理されれば良い」(同氏)と語った。

2014年の秋頃から日本をターゲットにした新たな標的型攻撃(APT攻撃)「Blue Termite(ブルーターマイト)」が観測されており、一連の攻撃パターンから日本年金機構も、このAPT攻撃の被害にあった可能性が高いとカスペルスキーでは見ている。ただし、同社が調査しただけでも、すでに300近い企業や組織が被害に遭っており、「日本全体が狙われている」と警告する。

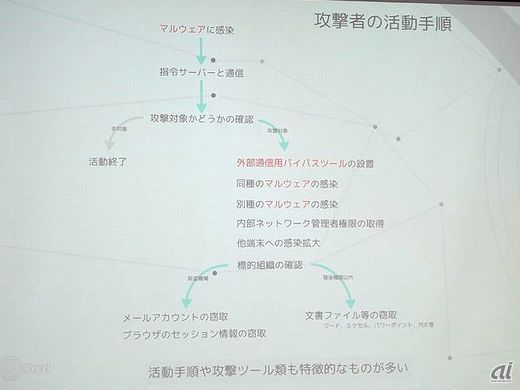

Blue Termiteでは、医療保険や年賀状など受信者が開封しやすいよう工夫をこらしたメールを送信。自己解凍実行型のファイル(.exe)を添付し、メールの内容に沿った文書ファイルなどを表示させている裏で、外部にある攻撃者の指令サーバ(Command&Controlサーバ:C2サーバ)と通信するため、被害に気づきにくいという。

攻撃者は、マルウェアに感染したPCに保存されているファイルや使用履歴からその端末が攻撃対象かどうかを確認。対象だった場合には、外部通信用のバイパスツールを設置したり、内部ネットワークの管理者権限を取得する。そこからさらに別の端末へとマルウェアを拡散することもあるそうだ。

カスペルスキーの調査の結果、Blue Termiteによる指令サーバへの通信数は、2014年10~12月にかけて1日100件を超えることもあったという。その後、落ち着いたかに見えたが2015年4月頃から再び通信数が増加傾向にあるという。また、そのうちの約7割が日本のIPアドレスからのアクセスだったと説明する。

先述したように、日本年金機構の被害は氷山の一角であり、政府関連機関や製造業、エネルギー関連機関、航空宇宙産業、金融機関などが、すでに被害に遭っているという。さらには防衛関連機関において「ペトリオット」(パトリオットミサイル)などの記述がある文書などもすでに漏洩している。

ある通信事業者では、クラウドサーバ本体に侵入された形跡があり、乗っ取られた場合、そのサーバを利用する数千のウェブサイトが被害に遭う可能性があるとした。「攻撃者は好きなタイミングで指令サーバにできる。これらの情報を切り売りして他の攻撃者に売ることもできる状態」(川合氏)。

CNET Japanの記事を毎朝メールでまとめ読み(無料)

ビジネスの推進には必須!

ビジネスの推進には必須!

ZDNET×マイクロソフトが贈る特別企画

今、必要な戦略的セキュリティとガバナンス

楽天が描く持続可能なEC市場の成長

楽天が描く持続可能なEC市場の成長

ユーザー利便性向上と物流課題の解決へ

楽天市場ができる貢献のあり方

CES2024で示した未来

CES2024で示した未来

ものづくりの革新と社会課題の解決

ニコンが描く「人と機械が共創する社会」

ハウスコム田村社長に聞く--「ひと昔前よりはいい」ではだめ、風通しの良い職場が顧客満足度を高める

ハウスコム田村社長に聞く--「ひと昔前よりはいい」ではだめ、風通しの良い職場が顧客満足度を高める

「Twitch」ダン・クランシーCEOに聞く--演劇専攻やGoogle在籍で得たもの、VTuberの存在感や日本市場の展望

「Twitch」ダン・クランシーCEOに聞く--演劇専攻やGoogle在籍で得たもの、VTuberの存在感や日本市場の展望

Meta詐欺広告「激減を確認」「やればできることの証左」--対策に動いた自民党、小林議員に聞く

Meta詐欺広告「激減を確認」「やればできることの証左」--対策に動いた自民党、小林議員に聞く

3年目を迎えた三菱地所のCVC「BRICKS FUND TOKYO」--2%を見つけ出す投資戦略とは

3年目を迎えた三菱地所のCVC「BRICKS FUND TOKYO」--2%を見つけ出す投資戦略とは

OKIが両立する生成AIの積極活用とセキュリティリスク対策

OKIが両立する生成AIの積極活用とセキュリティリスク対策

中堅・中小企業のDXを阻む予算よりも深刻な課題とは--経産省が支援へ

中堅・中小企業のDXを阻む予算よりも深刻な課題とは--経産省が支援へ

天王洲をスタートアップが集う実験島に--寺田倉庫がビジネスイノベーションプロジェクトを行う狙い

天王洲をスタートアップが集う実験島に--寺田倉庫がビジネスイノベーションプロジェクトを行う狙い

Uber Eatsで処方薬を配達、安全性は大丈夫?--Uber Eatsとメドレーに聞く

Uber Eatsで処方薬を配達、安全性は大丈夫?--Uber Eatsとメドレーに聞く

「AI PC」推進のレノボが考える日本市場のこれから--「プレミアム」「ゲーミング」鍵に

「AI PC」推進のレノボが考える日本市場のこれから--「プレミアム」「ゲーミング」鍵に

アットホームが自治体をサポート--増加する空き家の相談、窓口の負担軽減へ

アットホームが自治体をサポート--増加する空き家の相談、窓口の負担軽減へ