Googleは米国時間1月25日、北朝鮮政府の支援を受けるハッカー集団が、脆弱性調査に関わるサイバーセキュリティ専門家らを標的にしていることを明らかにした。

攻撃はGoogleの脅威分析グループ(TAG)によって発見された。同グループは持続的標的型攻撃(APT)の検出を専門とするセキュリティチームだ。

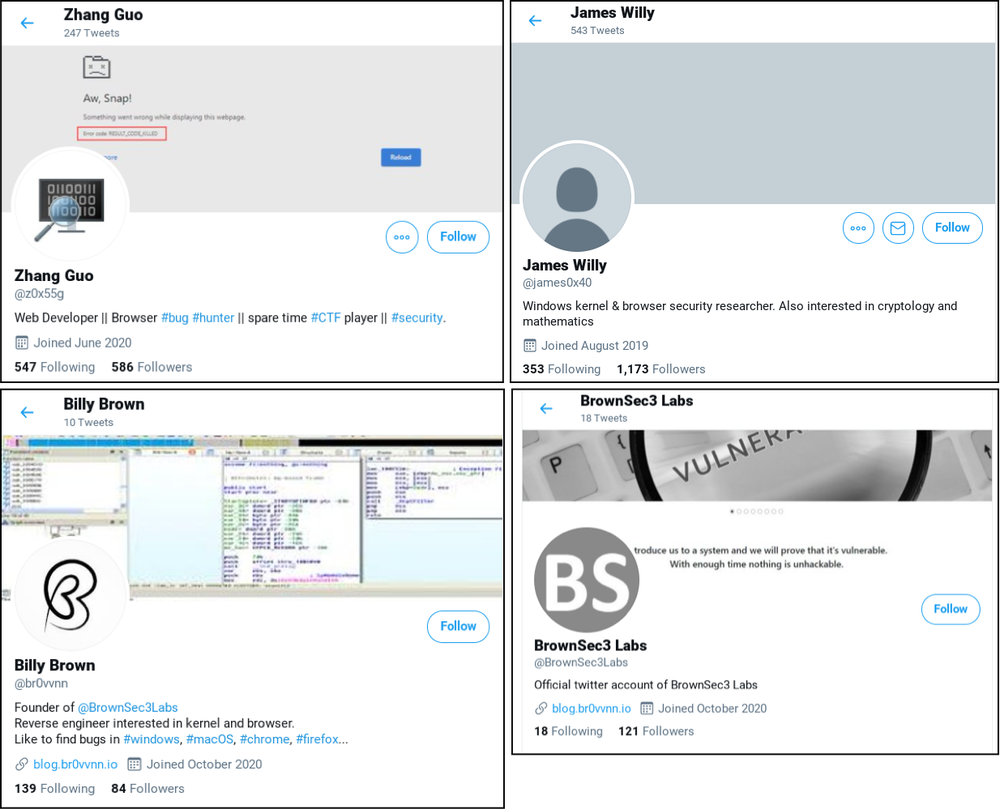

Googleは25日に公表したTAGのレポートで、北朝鮮のハッカーらはTwitter、LinkedIn、Telegram、Discord、Keybaseといった各種ソーシャルネットワーク上で複数のプロフィールを使用し、偽の人物を装ってセキュリティ研究者らに接触したと述べた。接触に電子メールが使われる例もあったとしている。

TAGのレポートには、北朝鮮のハッカーが情報セキュリティの専門家らをおびき寄せてだますために使用したソーシャルメディア上の偽プロフィールのリンク一覧も記載されている。

北朝鮮のハッカー集団がセキュリティ研究者を標的にする理由は明白で、研究者によって発見された脆弱性のエクスプロイトを盗むことだ。それがうまくいけば、ハッカー集団は開発費用をほとんどかけずにその脆弱性を自らの攻撃に利用できるからだ。

一方、複数のセキュリティ研究者がソーシャルメディア上で、攻撃者のアカウントからメッセージを受け取ったことを明らかにしたが、いずれもシステムに侵害は認められなかったとしている。

WARNING! I can confirm this is true and I got hit by @z0x55g who sent me a Windows kernel PoC trigger. The vulnerability was real and complex to trigger. Fortunately I only ran it in VM.. in the end the VMDK I was using was actually corrupted and non-bootable, so it self-imploded https://t.co/dvdCWsZyne

— Richard Johnson (@richinseattle) January 26, 2021

One of the above Twitter accounts also talked to me...

— sakura (@eternalsakura13) January 26, 2021

Fortunately, I have nothing to lose... https://t.co/flb1NJuaC8

At least two of mentioned accounts contacted me via DM. Always happy to help if I can, but their attempt was too shady to interact: https://t.co/yqJNc6CGML pic.twitter.com/3NCh912lWu

— Hossein Lotfi (@hosselot) January 26, 2021

Not worthy pic.twitter.com/IPy7BCy8Ef

— daveaitel (@daveaitel) January 26, 2021

この記事は海外Red Ventures発の記事を朝日インタラクティブが日本向けに編集したものです。

CNET Japanの記事を毎朝メールでまとめ読み(無料)

議事録作成もデジタル変革!

議事録作成もデジタル変革!

地味ながら負荷の高い議事録作成作業に衝撃

使って納得「自動議事録作成マシン」の実力

無限に広がる可能性

無限に広がる可能性

すべての業務を革新する

NPUを搭載したレノボAIパソコンの実力

進化し続ける挑戦

進化し続ける挑戦

NTT Comのオープンイノベーション

「ExTorch」5年間の軌跡

川崎重工が目指す共創の在り方

川崎重工が目指す共創の在り方

「1→10」の事業化を支援する

イノベーション共創拠点の取り組みとは

メルカリが「2四半期連続のMAU減少」を恐れない理由--日本事業責任者が語る【インタビュー】

メルカリが「2四半期連続のMAU減少」を恐れない理由--日本事業責任者が語る【インタビュー】

なぜPayPayは他のスマホ決済を圧倒できたのか--「やり方はADSLの時と同じ」とは

なぜPayPayは他のスマホ決済を圧倒できたのか--「やり方はADSLの時と同じ」とは

AIが通訳するから英語学習は今後「オワコン」?--スピークバディCEOの見方は

AIが通訳するから英語学習は今後「オワコン」?--スピークバディCEOの見方は

パラマウントベッド、100人の若手が浮き彫りにした課題からCVCが誕生

パラマウントベッド、100人の若手が浮き彫りにした課題からCVCが誕生

野村不動産グループが浜松町に本社を「移転する前」に実施した「トライアルオフィス」とは

野村不動産グループが浜松町に本社を「移転する前」に実施した「トライアルオフィス」とは

「ChatGPT Search」の衝撃--Chromeの検索窓がデフォルトで「ChatGPT」に

「ChatGPT Search」の衝撃--Chromeの検索窓がデフォルトで「ChatGPT」に

「S.RIDE」が目指す「タクシーが捕まる世界」--タクシー配車のエスライド、ビジネス向け好調

「S.RIDE」が目指す「タクシーが捕まる世界」--タクシー配車のエスライド、ビジネス向け好調

物流の現場でデータドリブンな文化を創る--「2024年問題」に向け、大和物流が挑む効率化とは

物流の現場でデータドリブンな文化を創る--「2024年問題」に向け、大和物流が挑む効率化とは

「ビットコイン」に資産性はあるのか--積立サービスを始めたメルカリ、担当CEOに聞いた

「ビットコイン」に資産性はあるのか--積立サービスを始めたメルカリ、担当CEOに聞いた

培養肉の課題は多大なコスト--うなぎ開発のForsea Foodsに聞く商品化までの道のり

培養肉の課題は多大なコスト--うなぎ開発のForsea Foodsに聞く商品化までの道のり

過去の歴史から学ぶ持続可能な事業とは--陽と人と日本郵政グループ、農業と物流の課題解決へ

過去の歴史から学ぶ持続可能な事業とは--陽と人と日本郵政グループ、農業と物流の課題解決へ

通信品質対策にHAPS、銀行にdポイント--6月就任のNTTドコモ新社長、前田氏に聞く

通信品質対策にHAPS、銀行にdポイント--6月就任のNTTドコモ新社長、前田氏に聞く

「代理店でもコンサルでもない」I&COが企業の課題を解決する

「代理店でもコンサルでもない」I&COが企業の課題を解決する