「Petya」の新たな亜種とみられるランサムウェア「Bad Rabbit」が、ロシアとウクライナの多くの組織に広がっている。

ロシアのサイバーセキュリティ企業Group-IBは、同国の少なくとも3つのメディア組織が、ランサムウェアの被害を受けているとツイートで述べている。

また、ロシアの通信社Interfaxは、同社のシステムが「ハッカーによる攻撃」の影響を受けていると述べている。

ウクライナのいくつかの組織も、システムの不具合に関する情報を発表している。Kiev Metroの決済システムがこの攻撃の被害を受けたとみられるほか、オデッサ国際空港は公式Facebookページで、情報システムがハッカーからの攻撃を受けたと述べている。

CERT-UA(Computer Emergency Response Team of Ukraine)も、Bad Rabbit感染の報告が入っていることを受けて、「ウクライナの情報資源に対する新たなサイバー攻撃の波」が発生した可能性があると投稿した。

ESETのサイバーセキュリティ研究者も攻撃の状況を監視しており、一部のランサムウェアは、2017年6月に世界中の組織に感染した悪質なランサムウェアであるPetyaの亜種として知られる、「Diskcoder.D」であることを特定した。

ESETの研究者Lukas Stefanko氏のツイートによれば、今回のマルウェアは、「EternalBlue」を使用した「Flash」の偽のアップデートによって広がっているという。EternalBlueは米国家安全保障局(NSA)から漏えいした攻撃コードで、「WannaCry」やPetyaの感染にも利用されたものだ。

Bad Rabbitはまた、トロイの木馬に似たツール「Mimikaz」利用して、感染したシステムから認証情報を入手しているとも報じられている。

「ESETのテレメトリによって、数百件のDiskcoder.Dの発生が検知された。ほとんどはロシアとウクライナで検知されているが、トルコやブルガリア、その他の国のコンピュータが感染したという報告もある」(ESET)

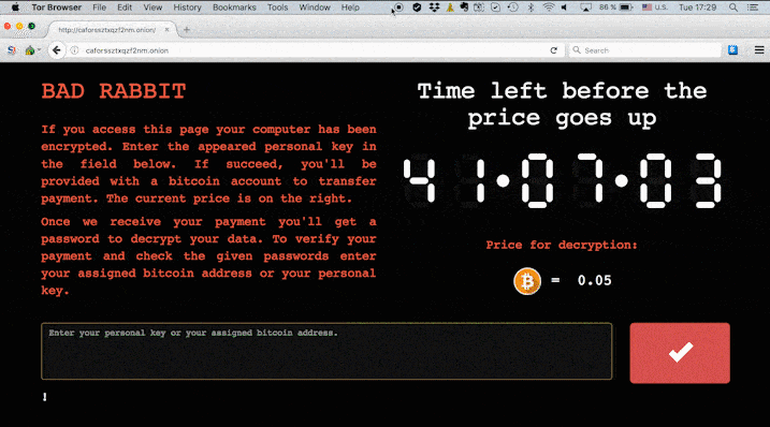

Kaspersky Labの研究者によれば、被害者はTor経由でアクセスするサイトに誘導され、暗号化されたファイルの身代金として0.05ビットコイン(本稿執筆時点で約280ドル)を要求されるという。同社が示したページのスクリーンショットには、残り41時間強のカウントダウンタイマーが表示されており、この時間以内に身代金を支払わなかった場合、身代金は増額されると書かれている。

多くのセキュリティ企業は、自社の製品はBad Rabbitに対する保護に対応していると述べている。またKaspersky Labは、「c:\windows\infpub.dat」および「C:\Windows\cscc.dat」のパスを持つファイルの実行をブロックすることで、このマルウェアへの感染を避けることができると述べている。

この記事は海外CBS Interactive発の記事を朝日インタラクティブが日本向けに編集したものです。

CNET Japanの記事を毎朝メールでまとめ読み(無料)

CES2024で示した未来

CES2024で示した未来

ものづくりの革新と社会課題の解決

ニコンが描く「人と機械が共創する社会」

脱炭素のために”家”ができること

脱炭素のために”家”ができること

パナソニックのV2H蓄電システムで創る

エコなのに快適な未来の住宅環境

データ統合のススメ

データ統合のススメ

OMO戦略や小売DXの実現へ

顧客満足度を高めるデータ活用5つの打ち手

ビジネスの推進には必須!

ビジネスの推進には必須!

ZDNET×マイクロソフトが贈る特別企画

今、必要な戦略的セキュリティとガバナンス