セキュリティ調査企業のFireEyeは米国時間11月10日、「iOS 7.1.1」以降(最新バージョンの「iOS 8」と「iOS 8.1」アップデートを含む)で動作するアプリを、実質的に偽造アプリに置き換えることを可能にするバグ「Masque Attack」について詳細を説明した。偽造アプリを利用して、マルウェアをインストールしたり、ユーザーのデータを傍受できたりする可能性がある。

Masque Attackの手法は、電子メールやテキストメッセージ内の悪意のあるリンクをユーザーにクリックさせることで機能する。リンクはアプリダウンロードを含むページを指している。これらのアプリは、AppleのApp Storeの範囲外にあり、ネットバンキングやソーシャルネットワークといった真正なアプリに置き代わることができる。

「この脆弱性が存在するのは、『iOS』が同じバンドル識別子を持つアプリに対し、証明書が一致することを求めないためだ」と研究者らはFireEyeのブログで述べている。 「攻撃者は無線ネットワークとUSBの両方を通してこの脆弱性を利用できる」(FireEyeのブログ)

FireEyeのシニアスタッフリサーチサイエンティストを務めるTao Wei氏はReutersとのインタビューで、この脆弱性は10月、専門的なセキュリティ関連の各種フォーラムにおいて指摘され始めたと述べた。

このバグがAppleに通知されたのは、その数カ月前の7月のことである。

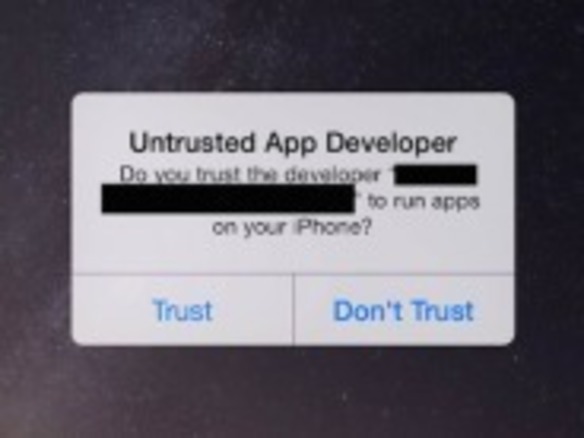

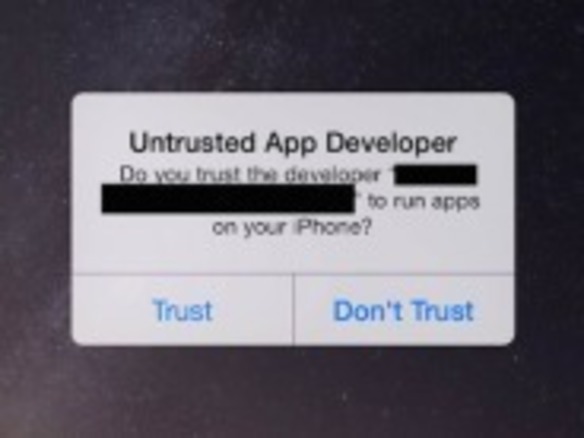

FireEyeの研究者らは、AppleのApp Storeまたはユーザーの所属組織以外のソースからのアプリをインストールしないこと、特に「信頼できないアプリ開発者」という警告が表示される場合は注意するよう呼びかけている。

この記事は海外CBS Interactive発の記事を朝日インタラクティブが日本向けに編集したものです。

CNET Japanの記事を毎朝メールでまとめ読み(無料)

CES2024で示した未来

CES2024で示した未来

ものづくりの革新と社会課題の解決

ニコンが描く「人と機械が共創する社会」

脱炭素のために”家”ができること

脱炭素のために”家”ができること

パナソニックのV2H蓄電システムで創る

エコなのに快適な未来の住宅環境

ビジネスの推進には必須!

ビジネスの推進には必須!

ZDNET×マイクロソフトが贈る特別企画

今、必要な戦略的セキュリティとガバナンス

誰でも、かんたん3D空間作成

誰でも、かんたん3D空間作成

企業や自治体、教育機関で再び注目を集める

身近なメタバース活用を実現する