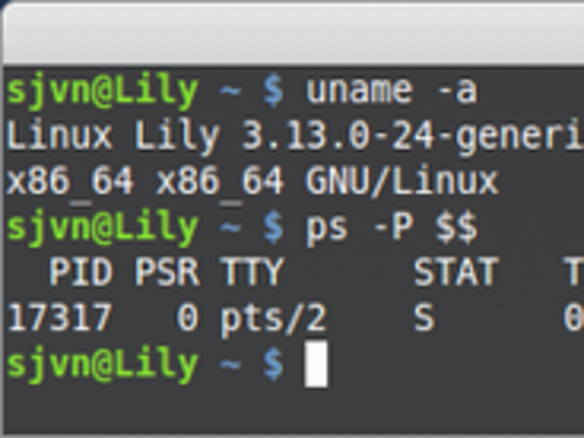

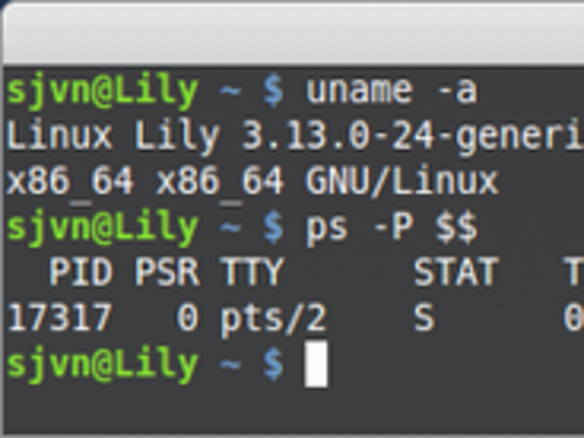

多くのUNIXおよびLinuxのユーザーに利用されている「Bourne Again SHell(Bash)」に重大なセキュリティホールが発見された。このセキュリティホールはBashによる環境変数の評価方法に起因している。ハッカーは特別に作成した変数を用いてセキュリティホールを突き、シェルコマンドを実行できる。これによりサーバはさらなる本格的な攻撃に対して脆弱な状態となる。

数ある他のセキュリティホールと同様に、今回のセキュリティホールも悪用するには高レベルのアクセス権が必要だ。しかしRed Hatのセキュリティチームによると、ハッカーは特定のサービスやアプリケーションを経由することで、認証なしにリモートから環境変数を入力し、セキュリティホールを悪用できるという。ルート権限(スーパーユーザー権限)でスクリプトを呼び出すアプリケーションをハッカーに悪用されると、サーバに破壊的な損害を引き起こされる可能性がある。

Bashがシステムシェルとして広く普及していることが、今回の問題を深刻化させる要因となっている。アプリケーションがHTTPやCGIを通じて、ユーザーがデータを挿入できる形でBashシェルコマンドを呼び出すと、そのウェブサーバは攻撃に対して脆弱な状態となる。Akamai TechnologiesのチーフセキュリティオフィサーであるAndy Ellis氏によれば、ユーザー入力を評価してシェル経由で別のアプリケーションを呼び出すタイプのアプリケーションは、今回発見されたセキュリティホールの影響を受ける可能性があるという。

このセキュリティホールを抜本的に解決するには、脆弱性のあるBashを新しい安全なバージョンに置換する必要がある。米国時間9月24日朝の時点で、Bashの開発元からすべての現行バージョンをアップデートするパッチがリリースされている。また、DebianとRed Hatはパッケージ化されたパッチを公開している。ディストリビューターからのパッチを待たず、アプリケーションに対する危険な入力を排除したり、シェルを呼び出す古いCGIスクリプトを無効化して新しいスクリプトに置換したり、Bash自体を別のシェルに置換するなどの回避策を実施することも重要だ。

この記事は海外CBS Interactive発の記事を朝日インタラクティブが日本向けに編集したものです。

CNET Japanの記事を毎朝メールでまとめ読み(無料)

CES2024で示した未来

CES2024で示した未来

ものづくりの革新と社会課題の解決

ニコンが描く「人と機械が共創する社会」

脱炭素のために”家”ができること

脱炭素のために”家”ができること

パナソニックのV2H蓄電システムで創る

エコなのに快適な未来の住宅環境

誰でも、かんたん3D空間作成

誰でも、かんたん3D空間作成

企業や自治体、教育機関で再び注目を集める

身近なメタバース活用を実現する

ビジネスの推進には必須!

ビジネスの推進には必須!

ZDNET×マイクロソフトが贈る特別企画

今、必要な戦略的セキュリティとガバナンス