Kaspersky Labは政府機関や政治団体、研究機関を標的にする新たな世界規模のスパイ活動について調査結果を報告した。

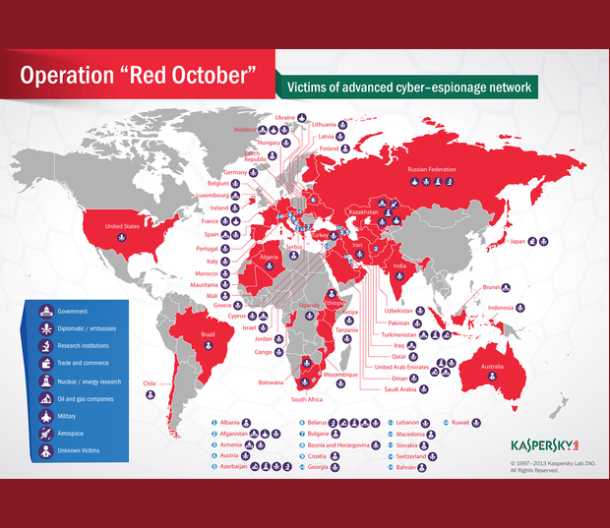

Kasperskyや緊急事態対応チーム(CERT)が、印象的な「Flame」マルウェアに匹敵する今回のマルウェア(「Rocra」または「Red October」として知られている)について報告している。Red Octoberは主に東欧や旧ソビエト連邦の構成国、中央アジアの国々に拠点を置く機関を標的としている。

Kasperskyによると、Red Octoberは「モバイルデバイスやコンピュータシステム、ネットワーク機器」からデータや情報を収集しており、現在も活動中だという。収集されたデータは複数の指揮統制サーバに送信される。同社によると、それらのサーバはFlameに比肩する複雑な特徴を持っているという。

Red Octoberはスピアフィッシング型の電子メール経由で送信される。Kasperskyによると、それらの電子メールは慎重に選び出された組織に属する被害者を標的にしているという。感染ファイルには「Microsoft Excel」と「Microsoft Word」に存在する少なくとも3種類のエクスプロイトが含まれており、そのファイルをダウンロードすると、マシンはトロイの木馬に感染する。その後、トロイの木馬はローカルネットワークのスキャンを実行し、同じセキュリティ脆弱性に対して無防備なデバイスがほかにないかを確認する。

複数のタスクを完了できるモジュールを(通常は「.dll」として)組み込むことで、感染したマシンはコマンドセンターから送信された命令に従った後、その証拠を即座に消去する。「繰り返し実行される」タスクと「一回きり」のタスクを兼ね備えるRed Octoberは複数の方法でスパイ活動と窃盗を行うことができる。

また、例えば電話の接続を待っている間のように、一定の環境が作られるのを待っている間も、いくつかの「.exe」タスクはシステム上に留まる。「Windows Phone」と「iPhone」、Nokiaの各機種が影響を受けると言われている。

Red October(小説「レッド・オクトーバーを追え!」から名付けられた)は、暗号化されたファイル(被害者のコンピュータから削除されたものも含む)を盗むように設計されており、国家の支援を受けている可能性を示唆するいくつかの重要機能を備えているが、この点に関しての公式発表はまだない。

それらの機能の1つに、同マルウェアに埋め込まれた「再生モジュール」がある。この機能は、「Microsoft Office」のようなプログラムのプラグインとして偽装することで感染を隠し、削除の後で感染状態を復活させる。

この記事は海外CBS Interactive発の記事を朝日インタラクティブが日本向けに編集したものです。

CNET Japanの記事を毎朝メールでまとめ読み(無料)

脱炭素のために”家”ができること

脱炭素のために”家”ができること

パナソニックのV2H蓄電システムで創る

エコなのに快適な未来の住宅環境

CES2024で示した未来

CES2024で示した未来

ものづくりの革新と社会課題の解決

ニコンが描く「人と機械が共創する社会」

データ統合のススメ

データ統合のススメ

OMO戦略や小売DXの実現へ

顧客満足度を高めるデータ活用5つの打ち手

ビジネスの推進には必須!

ビジネスの推進には必須!

ZDNET×マイクロソフトが贈る特別企画

今、必要な戦略的セキュリティとガバナンス