キヤノンとキヤノンマーケティングジャパンは、キヤノン製デジタルカメラの画像転送プロトコル(PTP)通信機能とファームウェアアップデート機能に複数の脆弱(ぜいじゃく)性が存在するとして、注意を呼びかけた。

この脆弱性が悪用されると、無線LAN(Wi-Fi)でPCやスマートフォンとカメラを接続しているあいだに、カメラがサイバー攻撃を受ける可能性があるという。ただし、この脆弱性に起因するカメラへの被害は確認していない。

問題の脆弱性が存在するカメラは、「EOS」シリーズのデジタル一眼レフカメラおよびミラーレス一眼カメラと、コンパクトデジタルカメラ「PowerShot G5 X MarkII」「PowerShot SX70 HS」「PowerShot SX740 HS」。

キヤノンは、ファームウェアの修正で脆弱性に対処するとしている。現時点で修正済みファームウェアが公開されている機種はEOS 80D(修正済みバージョンはVer.1.0.3以降)のみ。

Check Point Software Technologiesによると、そもそも画像転送用だったPTPが次第に複雑なコマンド操作でも利用されるようになり、現在はビューファインダー用映像転送やカメラのファームウェア更新などにも使われている。そして、PTPは認証処理に対応していないため、攻撃対象として狙われやすいそうだ。

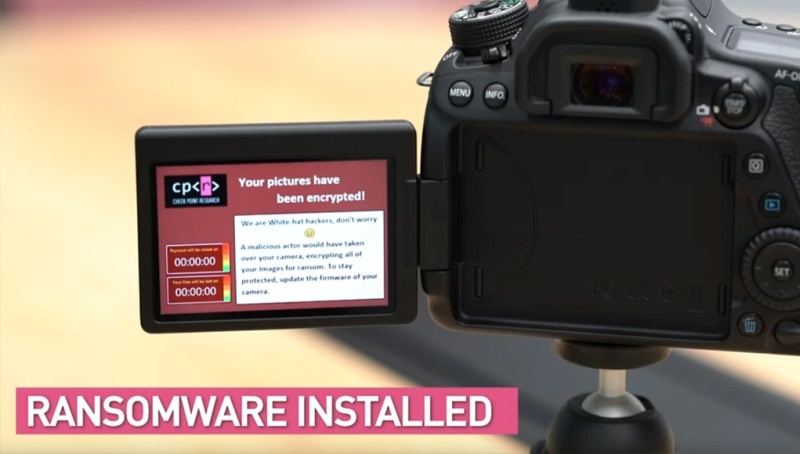

Check Pointはこの脆弱性を悪用した攻撃の実現性を証明するため、キヤノン「EOS 80D」の不正操作デモンストレーションを公開した。

攻撃例のビデオ(出典:Check Point/YouTube)

情報処理推進機構(IPA)とJPCERTコーディネーションセンター(JPCERT/CC)は、脆弱性情報サイトJVNに「JVNVU#97511331」としてこれら脆弱性に関する情報を掲載。悪用されると、カメラが正常に動かなくなる、遠隔操作で任意のコードが実行される、加工されたファームウェアや非正規ファームウェアが適用される、といったおそれがあるという。

該当する脆弱性は以下の6件。

CNET Japanの記事を毎朝メールでまとめ読み(無料)

ビジネスの推進には必須!

ビジネスの推進には必須!

ZDNET×マイクロソフトが贈る特別企画

今、必要な戦略的セキュリティとガバナンス

CES2024で示した未来

CES2024で示した未来

ものづくりの革新と社会課題の解決

ニコンが描く「人と機械が共創する社会」

脱炭素のために”家”ができること

脱炭素のために”家”ができること

パナソニックのV2H蓄電システムで創る

エコなのに快適な未来の住宅環境

データ統合のススメ

データ統合のススメ

OMO戦略や小売DXの実現へ

顧客満足度を高めるデータ活用5つの打ち手