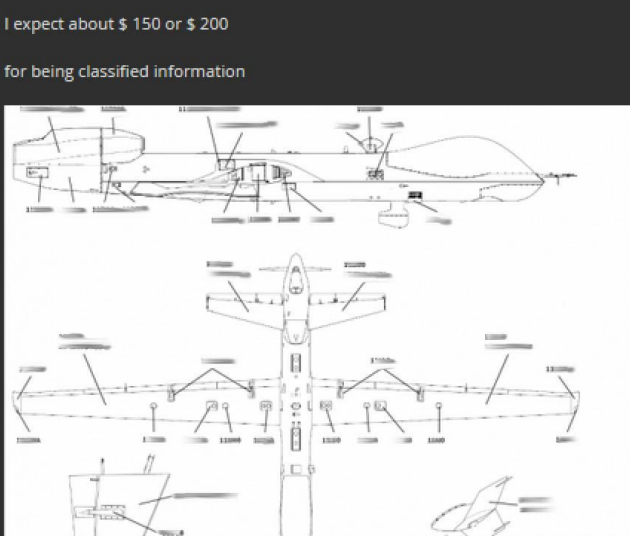

脅威関連情報を扱う企業Recorded Futureの研究者らが、ダークウェブ上で機密性の高い軍事文書のキャッシュが販売されているのを発見したと述べている。これらの文書には、米空軍が所有するドローン「MQ-9 Reaper」に関する詳細のほか、戦車、サバイバル、簡易爆発物の訓練課程に関する情報が含まれるという。

Recorded Futureによると、ハッカーは2016年頃から知られているルータの脆弱性を利用して、これらのファイルを盗み出したという。米CNETは米空軍にコメントを求めたが、返答は得られていない。

このハッカーは、コネクテッドデバイス向けの検索エンジン「Shodan」を利用して、攻撃に対し脆弱なままのルータを探し出したとRecorded Futureは述べている。

Recorded FutureのAndrei Barysevich氏は、ブログ記事の中で「並の技術スキルを持つハッカーが1人で、1週間のうちに軍部内にある複数の脆弱なターゲットを見つけ出し、極めて機密性の高い情報を持ち出せたことを考えると、豊富な技術リソースや資金源があり、よりしっかりと組織化された集団だったらどのようなことができるのか、憂慮の念を抱かせる」と述べた。

ハッカーはまた、Recorded Futureの研究者らに対し、メキシコ湾上空を飛ぶドローンから撮影した映像のスクリーンショットを送りつけて、国境監視カメラおよび航空機からのライブ映像を視聴することもできると示した。

このサイバー犯罪者はダークウェブ上の投稿記事で、買い手候補に希望価格を提示した。150~200ドル(約1万7000~2万3000円)で販売されていた可能性があるようだ。

MQ-9 Reaperは、世界で広く使われている軍事用ドローンで、空軍だけでなく、米海軍、米中央情報局(CIA)、米航空宇宙局(NASA)も配備しているとされる。

Recorded Futureの研究者らは、この犯人と連絡を取ったという。このハッカーは、設定に不備のあるルータの脆弱性を利用して、ネバダ州の空軍基地に駐留している大尉のコンピュータから文書を盗み出せたとしている。

この脆弱性は2016年に明らかにされており、Netgearはユーザーにルータのデフォルトのパスワードを変更するよう警告していた。ハッキングされた大尉は、2018年2月16日にサイバーセキュリティの訓練コースを終了したが、ルータのデフォルトのパスワードを変更していなかったとRecorded Futureの研究者は述べた。

Recorded Futureは、2年ほど前から警告されていたにも関わらず、世界で4000台を超えるルータが同じ攻撃に対して脆弱な状態にあることがわかったとしている。

Recorded Futureが最初に発見した後の第2の文書一式については犯人がどうやって入手したのかは不明だ。これらの文書には、米軍による即席爆発装置(IED)の回避方法や戦車の整備方法についての情報が含まれる。

同社は当局と連携し、情報流出の調査にあたっていると述べた。

この記事は海外CBS Interactive発の記事を朝日インタラクティブが日本向けに編集したものです。

CNET Japanの記事を毎朝メールでまとめ読み(無料)

誰でも、かんたん3D空間作成

誰でも、かんたん3D空間作成

企業や自治体、教育機関で再び注目を集める

身近なメタバース活用を実現する

ビジネスの推進には必須!

ビジネスの推進には必須!

ZDNET×マイクロソフトが贈る特別企画

今、必要な戦略的セキュリティとガバナンス

データ統合のススメ

データ統合のススメ

OMO戦略や小売DXの実現へ

顧客満足度を高めるデータ活用5つの打ち手

CES2024で示した未来

CES2024で示した未来

ものづくりの革新と社会課題の解決

ニコンが描く「人と機械が共創する社会」